Negli ultimi dieci anni, la cybersecurity si è trasformata da funzione tecnica a pilastro strategico della governance aziendale. Nel 2026 questa evoluzione si consoliderà definitivamente. Le organizzazioni non operano più in ambienti digitali isolati, ma in ecosistemi interconnessi dove fornitori, clienti, piattaforme cloud e infrastrutture critiche condividono dipendenze complesse.

Le tendenze di cybersecurity nel 2026 non indicano semplicemente un aumento degli attacchi, ma un cambiamento strutturale nella natura del rischio. Automazione offensiva, intelligenza artificiale generativa e iperconnettività ridefiniranno velocità e portata delle minacce. Il rischio non sarà più un evento isolato, ma un fenomeno continuo e adattivo che evolve in tempo reale.

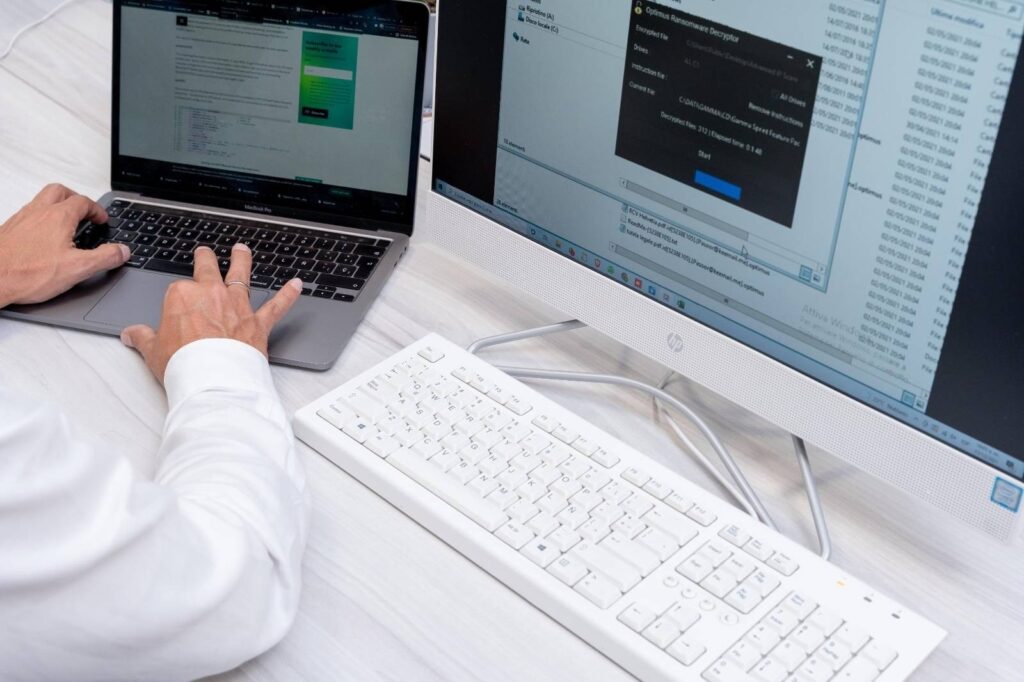

Soccorso Immediato per Ransomware

Il ransomware non deve paralizzare la tua attività. I nostri specialisti sono pronti a recuperare i tuoi dati e proteggere i tuoi sistemi.

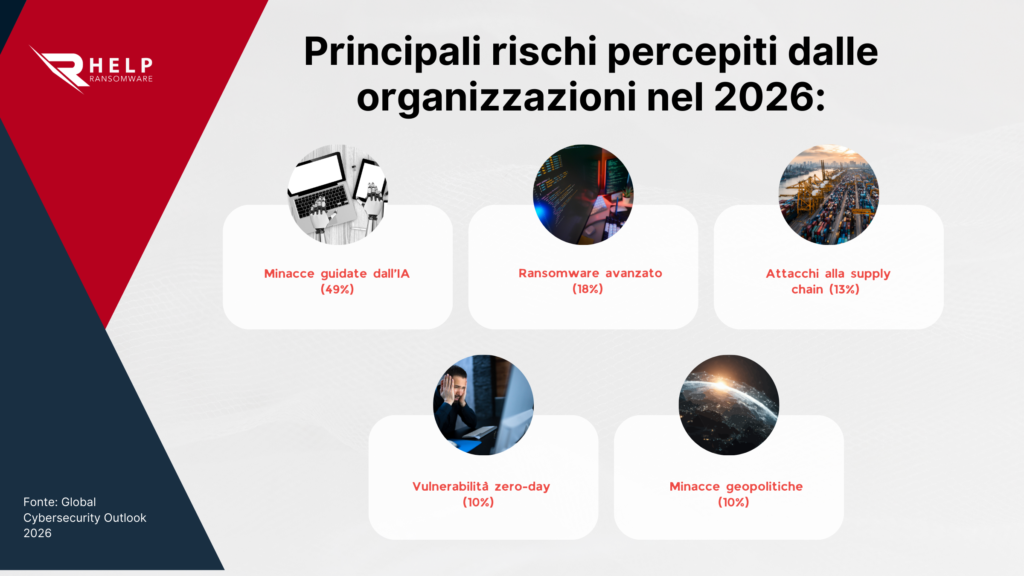

Il Global Cybersecurity Outlook 2026 del World Economic Forum identifica l’IA offensiva, il ransomware avanzato e gli attacchi alla supply chain come principali fattori di preoccupazione per leader aziendali e responsabili della sicurezza.

L’intelligenza artificiale offensiva sarà il catalizzatore principale. Gli attaccanti potranno generare campagne di crimini informatici altamente personalizzate in pochi secondi, analizzare automaticamente infrastrutture esposte e adattare le tattiche in tempo reale.

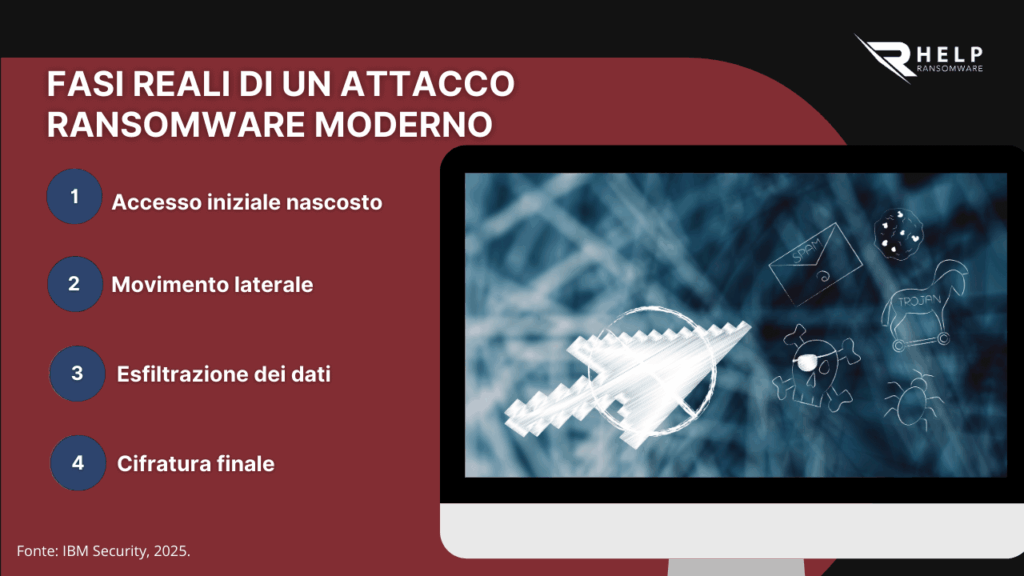

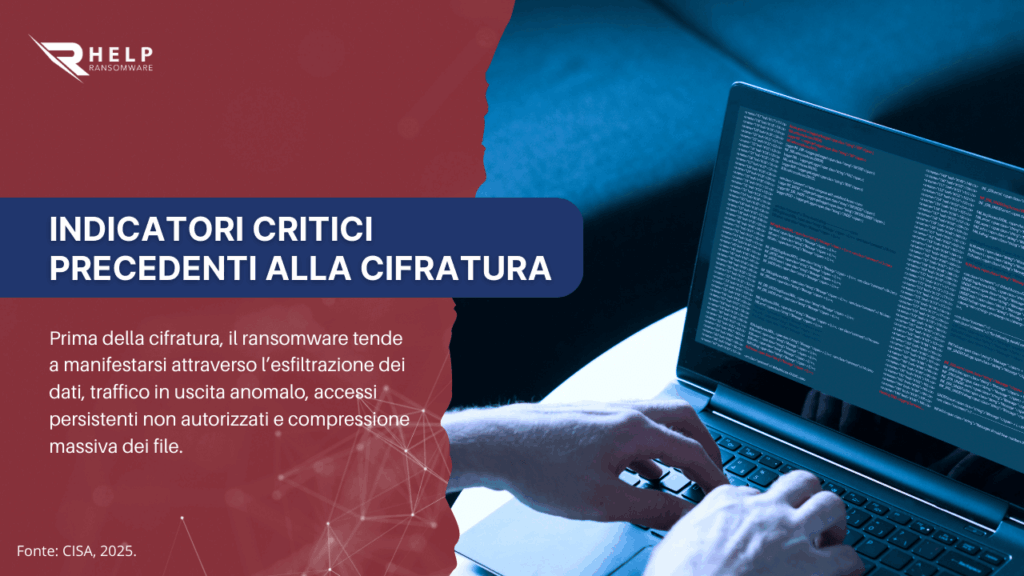

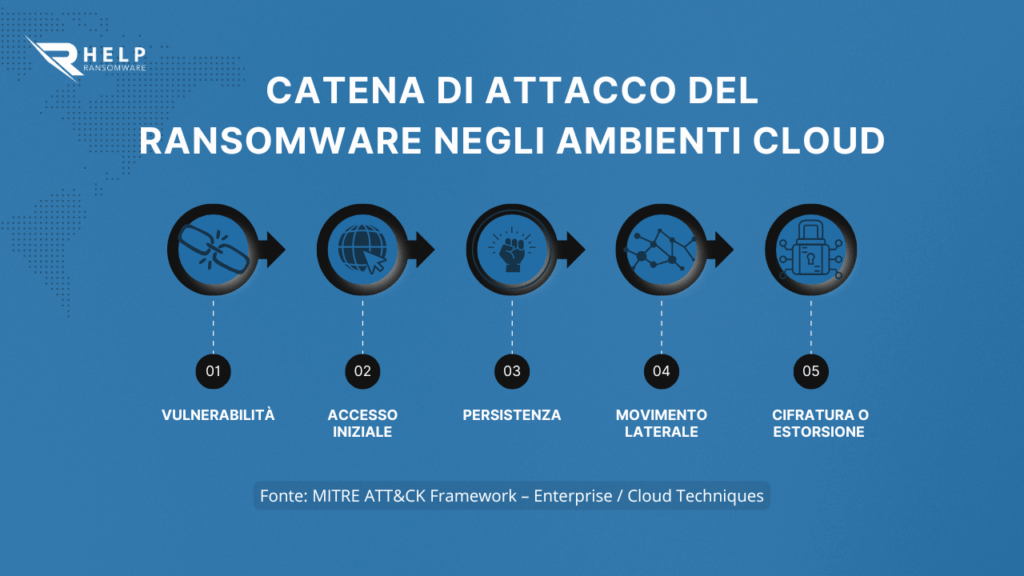

Nel 2026 un attacco ransomware non sarà più un evento isolato, ma l’ultima fase di una catena coordinata che includerà ricognizione automatizzata, esfiltrazione di dati e pressione reputazionale strategica. L’evoluzione non riguarda solo la cifratura, ma il modello operativo che la sostiene.

La velocità come nuovo fattore critico

Il vero cambiamento nel 2026 sarà la velocità. L’automazione ridurrà il tempo tra intrusione iniziale ed esecuzione finale a minuti o ore. Le organizzazioni che dipendono esclusivamente da analisi manuali o processi reattivi resteranno esposte.

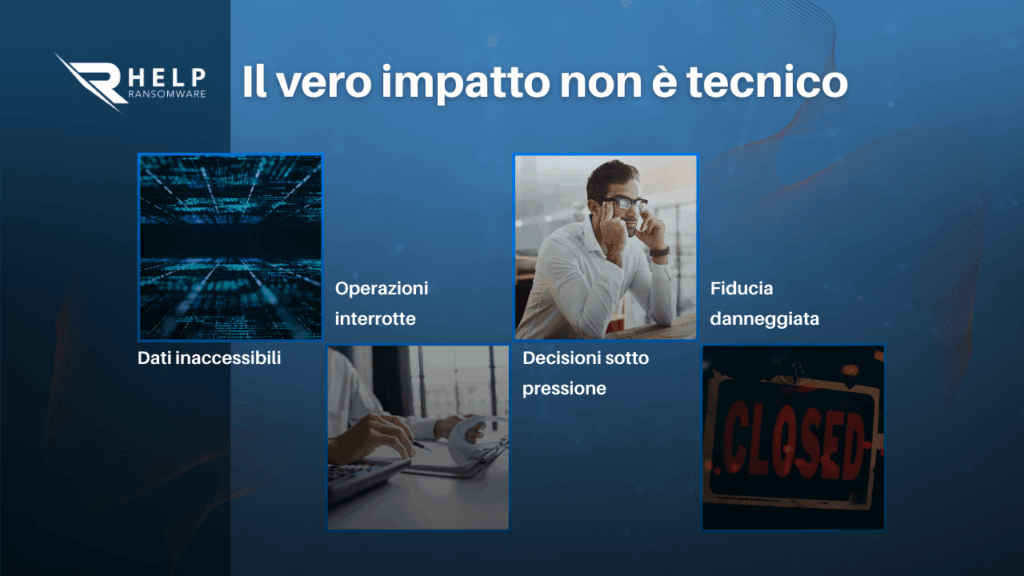

La velocità influisce direttamente sul processo decisionale. Quando un incidente si sviluppa in pochi minuti, la leadership deve agire sotto pressione e con informazioni parziali. La differenza tra contenimento e crisi sistemica dipende dalla chiarezza dei protocolli e dalla preparazione del management.

Il 2025 Cybersecurity Report del Banco Interamericano de Desarrollo e dell’OEA evidenzia disuguaglianze nella maturità istituzionale che aumentano la vulnerabilità a minacce automatizzate e coordinate.

In contesti dove la governance digitale non è pienamente integrata nella strategia aziendale, la velocità dell’attaccante supera quella dell’organizzazione.

Tempo di reazione vs tempo di impatto

Nel 2026 il concetto chiave non sarà solo “rilevamento”, ma tempo effettivo di reazione. Identificare un’intrusione non garantisce il contenimento se i processi interni non permettono azioni rapide.

La frammentazione delle responsabilità, l’assenza di simulazioni e la mancanza di scenari predefiniti rallentano la risposta e amplificano il danno. Gli attacchi moderni combinano automazione, esfiltrazione dati, pressione mediatica e implicazioni regolatorie quasi simultaneamente.

Prepararsi significa quindi non solo rafforzare i controlli tecnologici, ma accelerare la capacità decisionale interna e migliorare il coordinamento tra aree tecniche, legali ed esecutive.

L’impatto, inoltre, non sarà più esclusivamente tecnico.

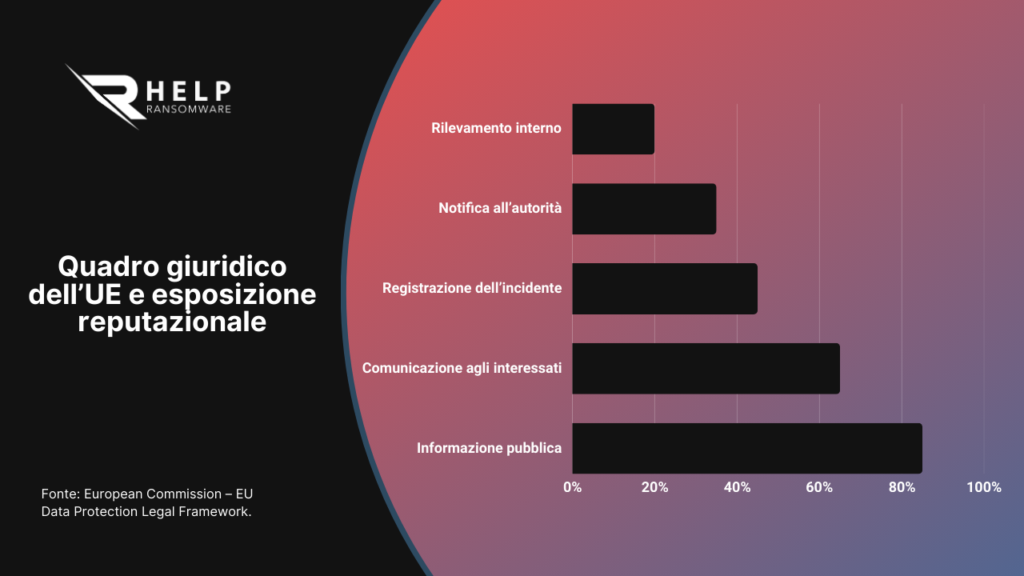

L’ambiente normativo diventerà più stringente. La reputazione digitale nel 2026 sarà vulnerabile quanto qualsiasi sistema IT, esposta a un livello di scrutinio sempre più elevato da parte di autorità, media e stakeholder. Una violazione può erodere la fiducia in poche ore, generando pressione finanziaria e pubblica, oltre a conseguenze regolatorie significative. In questo scenario, la gestione della fiducia diventerà un elemento centrale della strategia di sicurezza e comunicazione aziendale.

Governance, leadership e resilienza

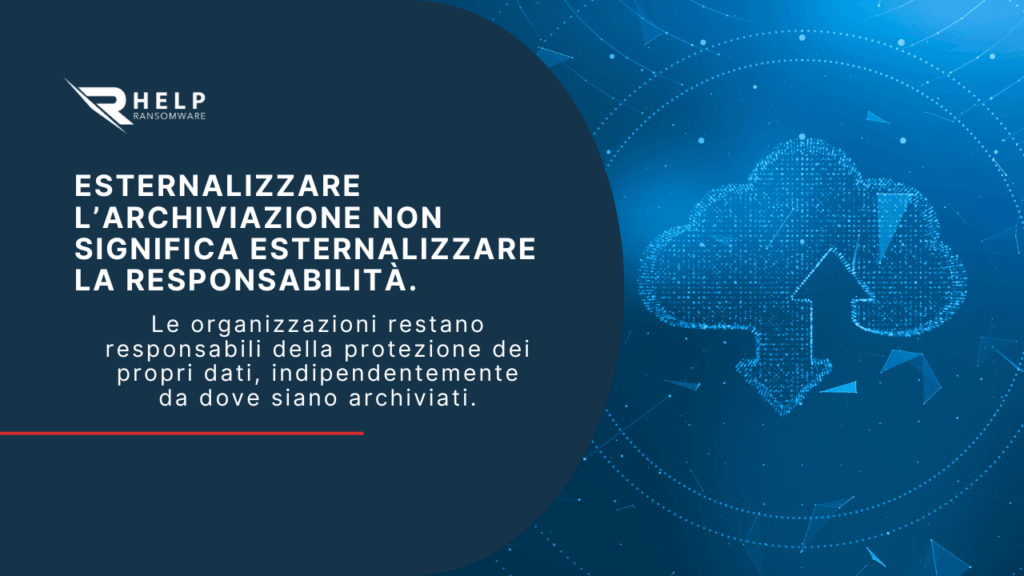

La cybersecurity nel 2026 richiederà un coinvolgimento diretto del livello esecutivo. Un efficace modello di prevenzione e gestione del ransomware non potrà più essere delegato esclusivamente al reparto tecnico, ma dovrà essere integrato nelle decisioni strategiche dell’organizzazione. I consigli di amministrazione dovranno incorporare scenari di rischio digitale nella pianificazione aziendale, valutando impatti finanziari, reputazionali e normativi. In questo contesto, la governance della sicurezza diventerà un elemento centrale per garantire continuità operativa e sostenibilità nel lungo periodo.

Esperti nella Rimozione di Ransomware

Affidati ai nostri professionisti certificati: oltre 25 anni di esperienza nel campo della rimozione di ransomware, recupero dati e sicurezza informatica.

Come afferma Andrea Baggio, CEO di HelpRansomware:

“La differenza nel 2026 non sarà chi possiede più tecnologia, ma chi sarà pronto ad agire con rapidità e lucidità quando l’attacco è già in corso.”

La resilienza diventerà il nuovo indicatore di maturità. Non misurerà solo la capacità di prevenire, ma quella di adattarsi, contenere e recuperare rapidamente in uno scenario digitale sempre più complesso. Le organizzazioni più preparate saranno quelle capaci di ridurre l’impatto operativo e reputazionale attraverso processi chiari e una risposta coordinata. In questo contesto, la resilienza si affermerà come un vero fattore strategico e competitivo.

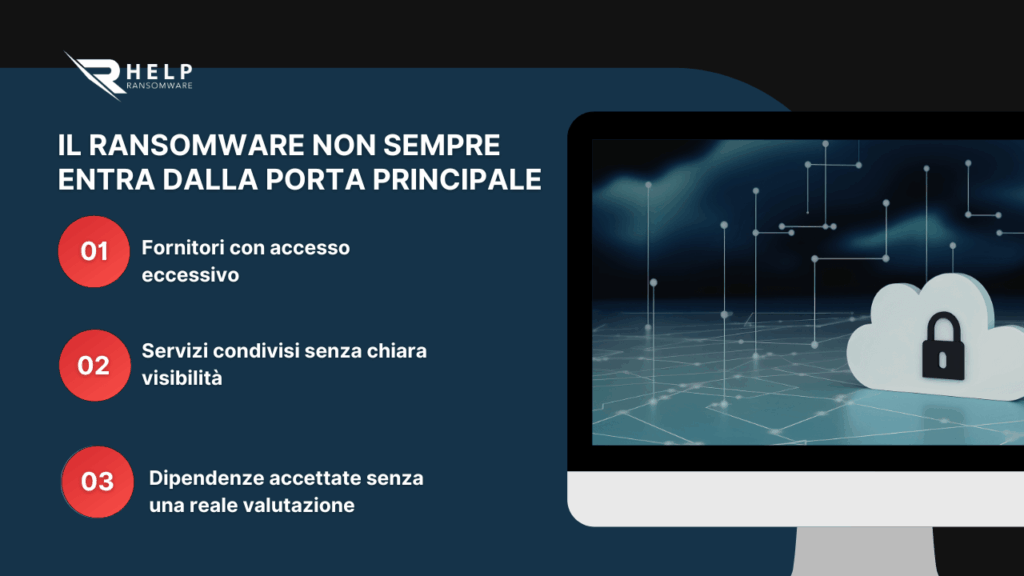

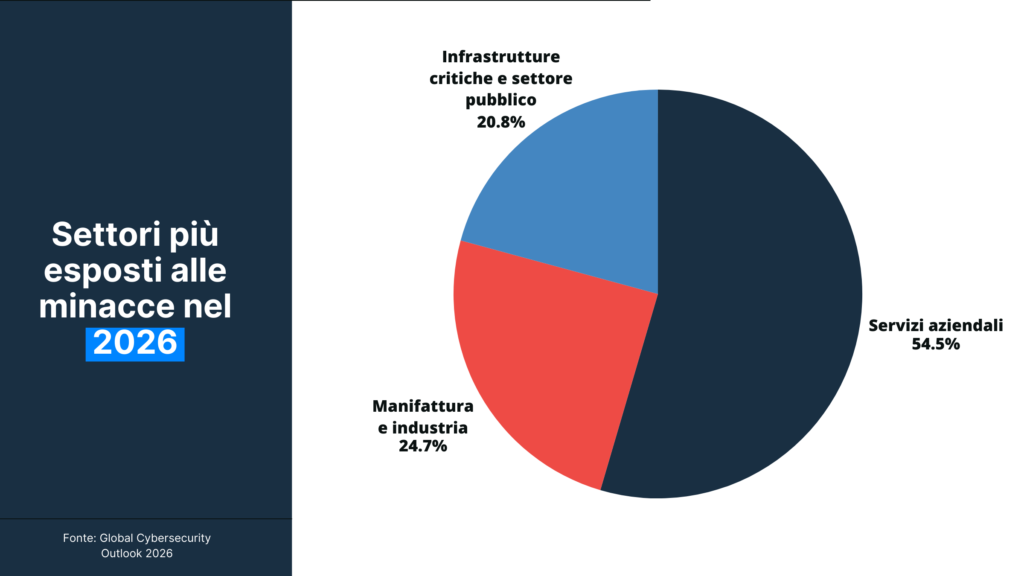

La supply chain digitale continuerà a rappresentare un punto vulnerabile. Un fornitore compromesso può generare impatti simultanei su più organizzazioni. L’interdipendenza tecnologica amplifica la portata di ogni incidente.

Investire esclusivamente in soluzioni tecniche non sarà sufficiente. Saranno necessarie segmentazione, audit dei fornitori e simulazioni periodiche di crisi per garantire preparazione strategica.

Responsabilità esecutiva e cultura dell’anticipazione

Il coinvolgimento della leadership deve andare oltre la supervisione. I board dovranno valutare regolarmente l’esposizione digitale, monitorare indicatori di resilienza e richiedere test realistici di risposta.

La resilienza nasce dalla combinazione di preparazione tecnica, chiarezza strategica e allenamento organizzativo. In un contesto dove la fiducia digitale può deteriorarsi rapidamente, una governance solida rappresenta il principale fattore stabilizzante.

Conclusione

Le tendenze di cybersecurity nel 2026 anticipano un anno dominato da automazione offensiva, ransomware evoluto e crescente pressione regolatoria. Il rischio si sposterà verso velocità, governance e resilienza organizzativa.

L’anticipazione strategica sarà il vero vantaggio competitivo. Le organizzazioni che integreranno la cybersecurity nel proprio modello di business saranno meglio preparate ad affrontare un contesto in cui la minaccia non solo cresce, ma impara e si adatta.

Domande frequenti (FAQ)

Indicano l’evoluzione delle minacce, delle tecniche di attacco e delle priorità di difesa che influenzeranno aziende e istituzioni nel corso dell’anno.

Perché l’automazione riduce drasticamente il tempo tra compromissione e impatto, obbligando le organizzazioni a decisioni rapide e coordinate.

Sì, evolverà verso modelli più complessi con esfiltrazione dati e pressione reputazionale.

Servizi aziendali, manifattura e infrastrutture critiche presentano maggiore vulnerabilità per dipendenza digitale.

Perché senza leadership chiara e protocolli decisionali, la velocità dell’attacco supera la capacità di risposta.

Sì, un singolo fornitore compromesso può generare impatti su più organizzazioni contemporaneamente.

No, ma può essere ridotto con prevenzione, monitoraggio continuo e simulazioni di crisi.

È il nuovo indicatore di maturità, perché misura la capacità di adattarsi e recuperare rapidamente.

Sì, soprattutto se inserite in ecosistemi digitali più ampi.

Integrare la cybersecurity nella strategia aziendale e rafforzare la capacità decisionale in scenari di crisi.

Esperti nella Rimozione di Ransomware

Affidati ai nostri professionisti certificati: oltre 25 anni di esperienza nel campo della rimozione di ransomware, recupero dati e sicurezza informatica.