Lee la nueva guía de HelpRansomware sobre el phishing: qué es, cómo funciona, tipología, cuáles son sus consecuencias y cómo evitarlo [GUÍA 2022].

Recuperación de Datos Rápida y Garantizada

HelpRansomware ofrece un servicio de eliminación de ransomware y recuperación de datos con garantía del 100%, con asistencia en todo el mundo 24/7.

¿Qué es el phishing?

El phishing es una de las formas más baratas, fáciles y efectivas, para que los ciberdelincuentes obtengan acceso a una información confidencial también conocida en muchos casos como CryptoLocker.

Con tan sólo un clic a un enlace, las víctimas pueden poner en riesgo la seguridad de su empresa, dando paso a información confidencial importante.

Así como ataca una organización, también lo puede hacer con tu información personal: nombres de usuario y contraseñas, como también información financiera: tarjetas de crédito, etc.

La Real Academia de Ingeniería, define phishing como:

“Conjunto de técnicas que utilizan los delincuentes para obtener claves de acceso ajenas del servicio de banca electrónica y limpiar literalmente cuentas corrientes ajenas, como la creación de páginas web falsas similares a las de los bancos, o enviar falsos mensajes de correo electrónico solicitando contraseñas”.

¿Cómo funciona el phishing?

Comienza con un correo electrónico fraudulento u otra comunicación diseñada para atraer a cualquier persona que revise su bandeja de entrada.

La mayoría de las campañas de phishing emplean uno de los dos métodos básicos:

Archivos adjuntos: Los archivos adjuntos de correo electrónico, que generalmente tienen nombres atractivos, que instala el malware en los ordenadores cuando se abren.

Enlaces a sitios web: Los enlaces maliciosos direccionan a sitios que a menudo son clones legítimos, descargan malware o páginas de inicio de sesión que contienen scripts de recolección de credenciales.

¿Qué tipo de ataque es el phishing?

Como dijimos anteriormente, el phishing es un tipo de ataque de ingeniería social, que según Enisa:

“Se refiere a todas las técnicas destinadas a convencer a un objetivo de que revele información específica o realice una acción específica por razones ilegítimas”.

Entonces los piratas informáticos, pretenden obtener datos personales como la información de tus tarjetas, para obtener ganancias financieras.

A nivel empresarial, pueden obtener, toda la información de clientes y trabajadores, como también acceder a archivos bloqueados o inaccesibles, fondos corporativos e incluso pueden dañar su reputación.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

¿Cómo se propaga el virus phishing?

Según el Ministerio de Asuntos Económicos y transformación Digital junto a INCIBE (Instituto Nacional de Ciberseguridad) en su guía de ciberataques afirman que:

“El principal medio de propagación es el correo electrónico donde, fingiendo ser una entidad de confianza, el atacante lanza un cebo”

Los dos tipos más comunes que logra propagar el virus son:

- Al descargar un archivo:

Cuando descargas un archivo, que sin saberlo contiene el virus phishing, ejecutará un troyano o un programa aparentemente inofensivo, que instalará un capturador de escritura.

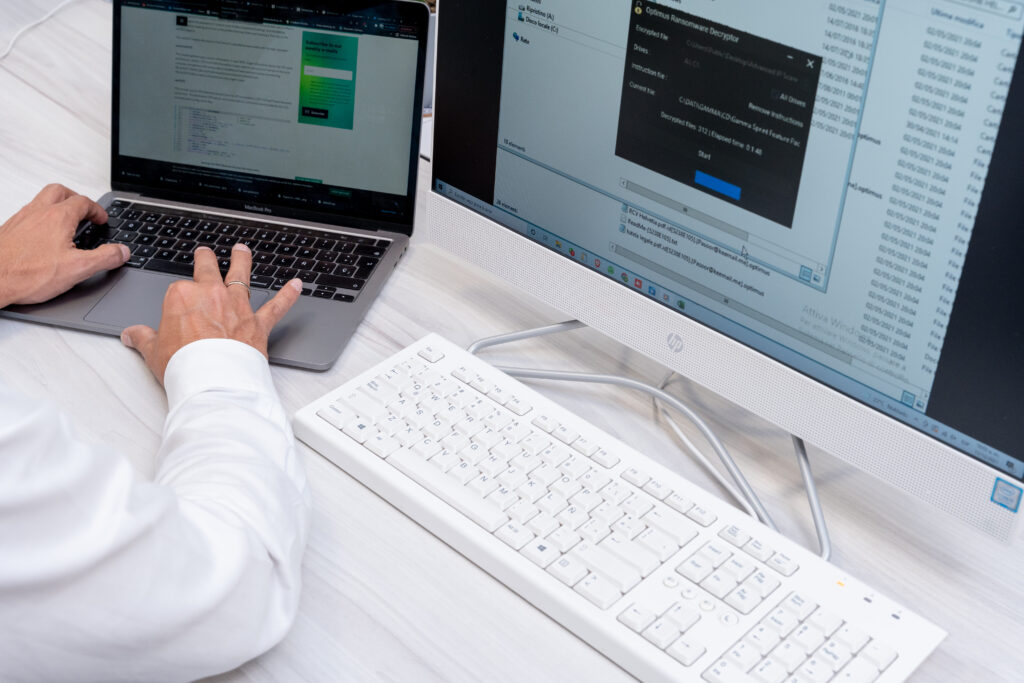

Existen herramientas gratuitas que hacen un descifrado ransomware te ayudarán a descifrar tus datos.

- Al abrir un enlace:

Al abrir un enlace puede llevarte a una página web falsa y pedirte que introduzcas tus datos personales, dicha página tiene una apariencia “casi” idéntica a la original o verdadera.

Una vez que intentas ingresar a tu cuenta, intentará pedirte más información que la página legítima nunca pediría: nombre y dirección, número de cuenta y contraseña, así como también de tarjeta y número de seguridad.

A veces, el malware incluye ransomware que se abrirá paso a través de la red de la víctima, cifrando y exfiltrando datos confidenciales para solicitar un rescate.

Si bien el enlace puede parecer un Instagram, los pequeños errores tipográficos o las incoherencias con el dominio a menudo revelan su verdadera naturaleza.

Estos dominios fraudulentos a menudo se llaman: Dominios Typosquat, que según la OSI Oficina de Seguridad del Internauta lo definen como:

“Los ciberdelincuentes intentan reservar dominios parecidos a servicios legítimos con intenciones maliciosas, que pueden ir desde una simple web que muestra publicidad hasta otras que suplantan la identidad de alguna empresa o alojan algún tipo de malware”.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

Tipos de phishing

El phishing se presenta de muchas formas.

Un pirata informático que tenga la intención de robar el sector financiero, a menudo utiliza técnicas diferentes en comparación con alguien que espera obtener acceso a datos confidenciales.

Los ejemplos de phishing más comunes incluyen: phishing engañoso y spear phishing, que en su mayoría, llegan por correo electrónico.

Spear phishing

El spear phishing es parecido al phishing tradicional, la diferencia es que, en lugar de realizar grandes ataques, se dirige a un grupo de personas específicas, como los administradores del sistema de una empresa, por ejemplo.

Estos tipos de ataques, funcionan a través de correos electrónicos.

Un mensaje se envía en nombre de una organización o empresa con credibilidad o de un remitente con el que la víctima ya ha estado en contacto.

El contenido del mensaje es el principal cebo y, para que el cibercrimen sea completo, basta con hacer clic.

La víctima es enviada a un sitio web, donde teclea sus datos confidenciales.

Caza de ballenas

Se llama Caza ballenas, porque su tipo de pesca no es el convencional, buscan el pez más grande.

Es un tipo de estafador ambicioso, que apunta a los altos cargos de las empresas.

Estos piratas informáticos, estudian en profundidad a los usuarios a los que desean engañar.

También utilizan el correo electrónico, como herramienta principal, para cumplir con su objetivo.

Los cazadores de ballenas buscan hacerse pasar por altos ejecutivos como directores, financieros, jefe de recursos humanos, etc.

Buscan convencer para revelar información confidencial de valor.

Utilizan una jerga según su profesión, para persuadir la decisión de abrir el enlace dañino.

Y así, acceder a la información confidencial que se supone, maneja este rango profesional.

Pharming

El phishing, como su nombre lo indica, utiliza un cebo: los piratas informáticos envían correos electrónicos de apariencia legítima, en la cual, invitan a las víctimas a visitar sitios falsos e ingresar su información personal.

En este caso, el Pharming se salta este paso y envía a las víctimas al sitio web falso directamente, sin su conocimiento.

Es un ataque de envenenamiento de la caché de DNS, que según el diccionario panhispánico del español jurídico es:

“Domain Name System (sistemas de Nombres por dominio): sistema mundial de identificación alfanumérico de recursos en internet, en virtual de la cual a cada dirección IP se le asigna un nombre simbólico para facilitar su memorización”.

Su objetivo es cambiar la dirección IP asociada con el nombre alfabético de un sitio web.

Se puede decir que el atacante puede redirigir a los usuarios a un sitio web malicioso de su elección.

Este también es uno de los métodos más avanzados de suplantación de identidad.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

Smishing y vishing

El teléfono es una herramienta prioritaria para los ciberdelincuentes, saben que, la mayoría de las personas no se apartan de él bajo ningún concepto, por lo tanto, es un método de engaño efectivo.

El smishing, (phishing por SMS) es un ataque que se realiza por medio de mensajes de texto.

Con el vishing, (phishing de voz) el ataque se realiza por teléfono, el ciberdelincuente puede hacerse pasar por una empresa y pide datos específicos personales para realizar la estafa.

Por su parte, Google publica un método de configuración para evitar correos electrónicos phishing en su página, asegura que:

“Puedes proteger el correo entrante contra phishing y software malicioso, así como elegir qué medidas deben tomarse en función del tipo de amenaza”.

¿Qué es el phishing en Facebook?

El phishing de Facebook, es una estafa que logra imitar las páginas web de esta famosa red.

Roba las credenciales de la cuenta de los usuarios y la PII, información financiera como tarjetas de crédito, con el objetivo de hacer uso del robo de identidad.

Sabemos que los ciberdelincuentes buscan un número de víctimas alto y de manera fácil, pues las redes sociales son un gancho que proporciona estas dos simples características.

Facebook es el gigante en redes sociales, tiene el mayor número de usuarios, y las cifras incluso, tienden a crecer aún más en los siguientes cuatro años.

En 2025, se espera que el número de usuarios de Facebook en los Estados Unidos alcance los 235,15 millones, frente a más de 225 millones en 2021. A partir del primer trimestre de 2020, 2.600 millones de usuarios accedían a la red social mensualmente.

La forma más común de hacer phishing es enviando correos electrónicos con enlaces de una página falsa de Facebook, obteniendo los datos de la cuenta completos.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

¿Cómo son los correos phishing?

Los correos phishing, en la mayoría de los casos, utilizan dominios de empresas reconocidas, todo con el propósito de persuadir a la víctima a descargar o entrar a un enlace dañino.

Algunas características que tienen los correos electrónicos con phishing son:

- Informar que han notado alguna actividad sospechosa o intentos de inicio de sesión;

- Reclamar que hay un problema con tu cuenta o tu información de pago;

- Decir que debes confirmar cierta información personal;

- Incluir una factura falsa;

- Hacer clic en un enlace para realizar un pago;

- Registrar para un reembolso del gobierno;

- Ofrecer un cupón para cosas gratis.

El aumento de casos de phishing ha alertado al Ministerio del Interior, que, a través de un comunicado de prensa de la Policía Nacional, previene a los ciudadanos:

“Recientemente se ha detectado una tentativa viral de fraude a través de phishing, mediante el envío masivo de correos electrónicos que suplantan la identidad de una multinacional logística”.

¿Cómo reconocer un mensaje phishing?

Sabemos que los delincuentes informáticos harán todo lo posible en el diseño de mensajes para imitar los correos electrónicos reales de una organización legítima.

El uso de la misma redacción, tipografía, logotipos y firmas hace que los mensajes parezcan originales.

Pero, en todos los casos, el remitente, tiene un nombre poco fiable, entonces, debes fijarte en quién te envía el correo electrónico.

Puedes darte cuenta que es un nombre que no tiene nada que ver con Facebook.

Por otro lado, supongamos que has clickeado, este enlace te llevará a una página web dañina con una URL con nombres adicionales:

Cómo evitar el phishing

HelpRansomware, te brinda cuatro consejos para que te protejas del phishing:

- Proteger tu ordenador y tu móvil con un software de seguridad, y que además se actualice de forma automática;

- Tener en cuenta el nombre del remitente en los correos electrónicos;

- El nombre de los dominios;

- Proteger tus datos haciendo una copia de seguridad y que no estén conectadas a tu red inalámbrica, puedes guardarlo en un disco duro externo.

Ejemplos de phishing

Como hemos explicado anteriormente, existen diferentes tipos de phishing, pero los más comunes son:

- Los de correo electrónico, ya que es un método de “enganche” para los que pretenden robar información.

- Los archivos adjuntos, que tienen nombres atractivos, pero que instalan un malware al ordenador;

- Los enlaces dañinos, que te redireccionan a un sitio web que te manipula para que digites tu información personal.

Estos son algunos ejemplos de phishing de correos que son enviados supuestamente desde empresas reconocidas:

- El correo electrónico no está dirigido al destinatario;

- Errores gramaticales;

- Intentan persuadir a las víctimas con mensajes como: ha vencido o declinado su cuenta;

- Si pasas el mouse sobre cualquier enlace en la página, verás la URL que contiene, sabrás si es legítima o no.

¿Cuáles son las consecuencias del phishing?

Entre las consecuencias del phishing, pueden estar:

- La pérdida del acceso al correo electrónico;

- El robo de identidad y cuentas bancarias;

- Descarga de virus que desarrollan un malware;

- Ataque de ransomware, que pueden exigir incluso pagos de rescate;

- Violación de datos de tarjetas de crédito, números de cuenta y códigos de verificación internos;

- Violación de la seguridad de la información, que descarga un archivo malicioso que puede obtener acceso a datos y redes comerciales.

¿Cuáles son los procedimientos para protegerse del phishing?

Como te hemos explicado, el phishing proviene en su mayoría del correo electrónico, por esta razón, te damos algunos consejos para que puedas protegerte de este tipo de ciberdelincuencia.

Si ya has sido víctima de phishing, no dudes en ponerte en contacto con un profesional como HelpRansomware, sabremos cómo manejar cada tipo de situación de manera efectiva y profesional.

Sin embargo, te daremos los pasos más sencillos para que puedas actuar a tiempo:

- Acceder a tu cuenta de usuario y cambiar la contraseña, así, de cierto modo, expulsas al hacker;

- Ponte en contacto con la organización por la que se han hecho pasar e informa lo sucedido;

- Deja que tu antivirus escanee tu ordenador y encuentre algún malware;

- Vigila los extractos bancarios;

- Comunicate con el 017, es un proceso lento, si quieres un poco más de agilidad, comunicate con un profesional como HelpRansomware, para obtener calidad y efectividad.

Conclusiones

En la guía de hoy, HelpRansomware te ha enseñado el concepto de phishing y cómo los delincuentes informáticos lo utilizan de manera fácil y efectiva para obtener acceso a informaciones confidenciales.

Entonces, podemos concluir que:

- El phishing comienza con un correo electrónico fraudulento u otra comunicación diseñada, para atraer a cualquier persona que revise su bandeja de entrada;

- Los correos electrónicos pueden venir con un archivo para descargar un malware o un enlace que direcciona a una página dañina;

- Estudiamos los diferentes tipos de phishing: spear phishing, caza ballenas, pharming, smishing y vishing;

- El phishing de Facebook es uno de los más efectivos debido a que hace parte de la red social más grande del mundo;

- Los correos phishing, parecen casi legítimos, pero te enseñamos cómo diferenciarlos.

Si has sido víctima de este ciberataque, no dudes en ponerte en contacto con agentes especializados en el tema, como HelpRansomware, que es un servicio que se ocupa de la recuperación y el descifrado de ransomware.

Recuperación de Datos Rápida y Garantizada

HelpRansomware ofrece un servicio de eliminación de ransomware y recuperación de datos con garantía del 100%, con asistencia en todo el mundo 24/7.