Scopri come funziona e si propaga il ransomware LockBit. Come si procede all’eliminazione, decrittazione e recupero dei dati.

Soccorso Immediato per Ransomware

Il ransomware non deve paralizzare la tua attività. I nostri specialisti sono pronti a recuperare i tuoi dati e proteggere i tuoi sistemi.

Cos’è il ransomware LockBit?

LockBit è un ransomware che rientra nella categoria dei RaaS, ovvero ransomware as a service.

Nello specifico si tratta di un cryptovirus della famiglia di Cryptolocker ideato allo scopo di sottrarre alle vittime i dati sensibili che vengono restituiti solo dopo il pagamento del riscatto.

Noto anche come virus ABCD, ha iniziato a diffondersi dal settembre del 2019.

Si tratta di un ransomware che colpisce le imprese piuttosto che i privati.

Uno dei più recenti e disastrosi attacchi del ransomware LockBit è stato sferrato lo scorso anno ai danni di Accenture, il colosso irlandese della consulenza strategica e direzionale.

Come riporta l’indagine condotta da Palo Alto Networks’ Unit 42, la variante di LockBit 2.0 ha il numero più significativo di vittime note: ben 850.

Questa cifra, tuttavia, non tiene conto di numerosissimi aziende e privati che non rendono pubblici gli attacchi ransomware per non compromettere l’immagine.

Di fatto, sui siti del gruppo hacker circolano numeri ben maggiori, per un totale di 12.125 vittime.

Definizione LockBit

Essendo un ransomware, LockBit rientra nella categoria dei malware.

È responsabile di quei tipi di cyber attacchi che hanno come obiettivo l’estorsione di denaro.

Dopo aver avuto accesso al computer, questo software malevolo crittografa i file rendendoli inutilizzabili.

LockBit 2.0 ransomware

Dopo il cambio di nome avvenuto nel luglio 2021, a breve distanza il gruppo di hacker responsabile di LockBit rilascia una nuova estensione.

Il nuovo malware potenzia alcune delle caratteristiche del suo predecessore per sferrare attacchi più efficaci.

Data la pericolosità di LockBit 2.0, l’FBI ha rilasciato, a principio del 2022, un documento che mette in guardia sulle potenzialità di questo ransomware:

“LockBit 2.0 è meglio descritta come un’applicazione ransomware pesantemente offuscata che sfrutta le operazioni bit a bit per decodificare le stringhe e caricare i moduli necessari per eludere il rilevamento. All’avvio, LockBit 2.0 decodifica le stringhe e il codice necessari per importare i moduli richiesti […]. All’inizio dell’infezione, Lockbit 2.0 elimina i file di registro e le copie shadow che risiedono sul disco.”

Una volta installato sul dispositivo, la versione LockBit 2.0 crittografa tutti i file salvati su disco locale e in remoto, ma evita quelli associati alle funzioni principali del sistema.

Quando ha completato le sue azioni, si elimina dal dispositivo e attiva il modulo di persistenza all’avvio del PC.

Esperti nella Rimozione di Ransomware

Affidati ai nostri professionisti certificati: oltre 25 anni di esperienza nel campo della rimozione di ransomware, recupero dati e sicurezza informatica.

Gruppo di LockBit ransomware

LockBit appartiene al gruppo dei crypto ransomware.

Un altro esempio di questa categoria di virus è il ransomware Sodinokibi.

I crypto ransomware sono la più comune tipologia di ransomware: all’inizio della loro diffusione attaccavano i dispositivi tramite applicazioni di messaggistica istantanea.

Ad oggi i metodi di attacco includono molte più strategie, ma lo scopo è sempre quello di crittografare i file della vittima.

Il più famoso ransomware di questa famiglia è CryptoLocker che, da quando è apparso sulla scena, ha rivoluzionato il mondo dei crimini informatici.

Come riportato da PurpleSec, nel 2021, la variante di CryptoLocker denominata Poenix, si confermava la terza per portata di fatturato, con 55 milioni di dollari.

La precedono Conti ($ 175 milioni) e DarkSide ($ 80 milioni).

Come funziona il ransomware LockBit?

LockBit è un ransomware che agisce in maniera mirata.

A differenza di molti altri ransomware che agiscono tramite campagne di spam, questo studia e sceglie le sue vittime per colpirle.

La sua logica di funzionamento verte su determinati step in rapida successione:

- Blocco delle operazioni di routine svolte dal PC;

- Sottrazione di dati sensibili rilevanti;

- Tentativo di estorsione di una somma di denaro.

L’ultimo punto è tipico di tutti i ransomware: gli hacker chiedono un riscatto in cambio della chiave di decrittazione che permette il ripristino del sistema operativo dei pc infetti.

Qualora l’azienda decidesse di non pagare, i criminali minacciano di pubblicare online tutti i file, soprattutto quelli sensibili.

L’evoluzione di questo virus, LockBit 2.0, è un ransomware che infetta il pc anche tramite campagne di phishing.

Come si propaga il ransomware LockBit?

Le modalità con cui si propaga il ransomware LockBit sono grossomodo sempre le stesse.

I suoi obiettivi sono tendenzialmente aziende di medie e grandi dimensioni.

Secondo i dati raccolti da Trend Micro, i settori maggiormente attaccati sono quelli della sanità, dell’educazione e della tecnologia.

I numeri si riferiscono al periodo tra l’1 luglio 2021 e il 20 gennaio 2022, e fanno riferimento alle minacce rilevate dal software dell’organizzazione.

In questo modo gli attacchi mirati si convertono in attacchi a catena: una volta entrato nella rete, LockBit infetta tutti i dispositivi ad essa collegati.

Una volta che si propaga l’infezione, questo ransomware è in grado di criptare qualsiasi sistema informatico accessibile tramite una rete.

Nel caso delle aziende prese di mira da questi attacchi ransomware, prima vengono infettati gli host.

In seguito, LockBit riesce a riconoscerne altri simili e, dopo averli connessi, l’infezione si propaga mediante uno script.

Tutto avviene in maniera automatica, senza che sia necessario alcun intervento di natura umana per innescare l’attacco.

Per centrare appieno i loro obiettivi, gli hacker che si servono di LockBit ricorrono a tool predefiniti, come Windows Powershell e Server Message Block (SMB).

Recupero Dati Rapido e Sicuro

HelpRansomware garantisce un servizio di rimozione ransomware e recupero dati efficace e sicuro, con assistenza continua, 24 ore su 24, 7 giorni su 7.

Chi utilizza LockBit?

Il gruppo di criminali dietro a LockBit ha base in Est Europa ed è filorussa.

Come nel caso di altri RaaS, gli affiliati trattengono dal 70% all’80% dei proventi degli attacchi, mentre la restante parte viene mantenuta dagli sviluppatori di LockBit.

Recentemente è stata lanciata una sorta di call to action per reclutare nuovi affiliati, il primo programma per ricompensare dei bug.

L’obiettivo è soprattutto scoprire le vulnerabilità del virus, in modo da risolverle e renderlo più efficace.

A partire dal febbraio del 2020, LockBit ha rivelato al mondo intero quanto sia pericoloso questo ransomware.

Un report prodotto dall’Interpol conferma questo dato spiegando che durante la prima fase della pandemia, nel continente americano è stata condotta una campagna di ransomware massiva proprio attraverso LockBit.

Questo si indirizzava soprattutto ad aziende di medie dimensioni.

All’interno di tali organizzazioni gli hacker trovano il target perfetto per i loro attacchi: si tratta in generale di aziende che non possono permettersi un’interruzione dei servizi e quindi pagano subito il riscatto.

Nel mese di maggio del 2022, secondo quanto riporta un’analisi condotta da NCC Group, LockBit è stato il ransomware più diffuso.

LockBit è stato responsabile del 40% di attacchi di quel mese, seguito da Conti.

Fasi dell’attacco di LockBit

Le TTPs (tecniche, tattiche e procedure) messe a punto per colpire le vittime sono molteplici.

In generale, però, si possono identificare delle fasi ricorrenti nell’attacco del ransomware LockBit:

- Exploit: il ransomware sfrutta le credenziali utilizzate più volte su diverse piattaforme o le vulnerabilità come ProxyShell;

- Esecuzione: attraverso azioni pianificate, LockBit viene eseguito tramite righe di comando eseguite in una finestra nascosta;

- Persistenza: gli account compromessi possono essere utilizzati per mantenere l’accesso alla rete o, in rari casi, vengono creati account appositamente per questo scopo;

- Escalation dei privilegi: LockBit forza i privilegi delle applicazioni, ignorando i controlli dell’utente;

- Evasione della difesa: per evitare di attirare l’attenzione della vittima e svolgere indisturbato il suo attacco, questo ransomware utilizza finestra nascoste e disabilita il software anti ransomware;

- Esfiltrazione: in alcuni casi, LockBit 2.0 limiterà le dimensioni del trasferimento dei dati per sfuggire al radar di qualsiasi servizio di monitoraggio che un utente potrebbe aver impostato;

- Impatto finale: a questo punto i dati sono stati crittografati e i criminali chiedono un riscatto per inviare la chiave di crittografia.

Di seguito si prenderanno in considerazione le fasi salienti dell’attacco.

Exploit

Nella prima fase dell’attacco, LockBit va a scandagliare la rete con l’intento di verificare la presenza di eventuali punti deboli.

In generale, gli attacchi ransomware fanno uso del social engineering per infettare le organizzazioni.

Tuttavia, come dimostra il rapporto redatto da Proofpoint, il 95% delle organizzazioni viene infettata tramite attacchi di forza bruta.

Di questi, nel 32% dei casi gli hacker sono riusciti a compromettere i server cloud che ospitavano i dati.

Con LockBit gli hacker forzano il Remote Desktop Protocol (RDP) che consente di connetterti, accedere e controllare i dati su un host remoto ma come se lo stessi facendo a livello locale.

Per sferrare gli attacchi vengono sfruttate soprattutto le applicazioni pubbliche come ProxyShell e Windows SysInternals PsExec, utilizzato sia in fase di esecuzione che di persistenza.

Infiltrazione

Quando l’hacker entra tramite ProxyShell, le webshell diventano un comodo punto di accesso.

LockBit 2.0 tende ad utilizzare uno strumento di bypass del Controllo Account Utente (UAC) di Windows.

Sulla pagina di Microsoft dedicata all’argomento, l’UAC viene descritto come:

“Una componente fondamentale della visione generale sulla sicurezza di Microsoft. Controllo dell’account utente consente di ridurre l’impatto del malware.”

Questo strumento, infatti, permette all’utente di gestire il consenso per l’accesso da amministratore alle varie applicazioni che si eseguono sul PC.

Se si riesce a forzare questo token, l’utente non ha il controllo sulle attività del suo dispositivo e l’hacker ha accesso a tutte le informazioni.

A partire da questo momento, LockBit comincia ad agire con l’autonomia più assoluta.

Il reale scopo di questa seconda fase è ostacolare o impedire il ripristino automatico del sistema.

In primo luogo, quindi, si procede alla disattivazione di tutti i programmi di sicurezza, a partire dagli antivirus.

Si fa leva sulla preoccupazione delle vittime che o si arrendono e pagano il riscatto oppure vedono finire online dati sensibili e essenziali per l’azienda.

Quasi tutte le vittime, volendo a tutti i costi ripristinare file criptati, riportandolo alla normalità il sistema operativo, si dimostrano propensi a pagare.

HelpRansomware invece, sottolinea come sia di vitale importanza non pagare il riscatto.

Molti criminali non consegnano la chiave di decrittazione dopo il pagamento, quindi non risolveresti il problema e ti mostreresti soltanto come un bersaglio facile.

Implementazione

Nella terza e ultima fase, l’implementazione, nota anche come infiltrate deployment, si verifica il payload di criptaggio.

L’apice della pericolosità del cryptovirus in questione si riscontra proprio in questa fase.

Tutti i pc dell’azienda vengono raggiunti e infettati, e da lì si passa ad attaccare tutti i dispositivi connessi alla rete.

Una volta eseguito, LockBit blocca tutti i file di sistema e, all’interno di ogni cartella viene rilasciato un documento che contiene la richiesta di riscatto.

Per uscire da questa situazione di impasse, è necessario l’inserimento di una chiave di decrittazione personalizzata.

Ricorda: non cedere al ricatto, non pagare il riscatto!

Secondo il report annuale redatto da Veeam, il 48% delle aziende che ha subito un attacco ransomware non è stata in grado di recuperare i dati.

Contatta gli specialisti di HelpRansomware prima che sia troppo tardi: il team è specializzato in eliminazione di ransomware e recupero di dati crittografati.

Tipi di minaccia da LockBit

Per ogni famiglia di malware esistono diversi tipi di ransomware e questo vale anche per LockBit.

Da quando è stato creato, questo ransomware ha subito varie modifiche al suo codice.

Tale procedimento è del tutto naturale ed è dovuto al fatto che in concomitanza con l’evoluzione dei ransomware, evolvono anche gli strumenti di decrittazione ransomware.

I gruppi di hacker, quindi, per non perdere profitti e continuare ad attaccare le vittime estorcendo denaro, modificano le stringhe sorgente del virus per sfuggire ai controlli.

Estensione .abcd

Prima di cambiare nome in LockBit, questo ransomware si mostrava con l’estensione “.abcd”.

Una volta infettato il PC o dispositivo, questa prima versione di LockBit crittografava tutti i documenti e file presenti sul disco aggiungendovi l’estensione .abcd.

Solo in questo modo la vittima poteva accorgersi dell’attacco, oltre alla nota di riscatto che il virus rilasciava all’interno di ogni cartella di file.

Inoltre, il virus eliminava i dati dell’utente, i backup e le copie shadow.

In principio non si sapeva quale gruppo di criminali si nascondesse dietro questo ransomware.

Quello che è certo è che sin da subito il virus ha dimostrato la sua pericolosità: grandi aziende colpite da ransomware in tutto il mondo, ma le versioni successive sono diventate di volta in volta più sofisticate.

Estensione .LockBit

Nella sua seconda versione questo ransomware aggiunge un’estensione che rivela il suo nome: “.LockBit”.

Rispetto alla precedente variante, LockBit registra alcune modifiche nella gestione delle applicazione da back-end.

In questo caso, per la richiesta del riscatto il ransomware non richiede di scaricare il browser Tor, ma indirizza le vittime ad un sito web alternativo tramite il tradizionale accesso internet.

La seconda versione di LockBit entra nel dispositivo forzando le autorizzazioni amministrative delle applicazioni.

Disabilitando gli avvisi di sicurezza dell’UAC, le applicazioni possono essere eseguite come amministratore anche senza il permesso dell’utente.

Inoltre, questo ransomware può essere responsabile anche di una doppia estorsione.

Siccome il virus copia tutti i file della vittima, nel caso non venga pagato il riscatto, questa riceve la minaccia di vedere pubblicati online tutti i dati personali.

.LockBit versione 3.0

Recentemente è stata diffusa una nuova versione del ransomware chiamata LockBit 3.0.

Questa variante crittografa i file sul computer della vittima aggiungendo ad ogni file l’estensione “HLJkNskOq”.

Il ransomware decritta le stringhe e i codici durante l’esecuzione del dispositivo e poi crea un mutex che permette di stabilire in che momento sferrare l’attacco.

Inoltre crea più thread per eseguire diverse attività in contemporanea, in modo da crittografare i file più rapidamente.

Per ottenere l’accesso al database del gestore del controllo dei servizi ed eliminarli, LockBit 3.0 rinomina l’API (Application Programming Interface) “OpenSCManagerA()”.

Come ultima azione il ransomware cambia lo sfondo del dispositivo con un’immagine nella quale si spiega come procedere per decriptare file ransomware e pagare il riscatto.

Nella schermata si legge che gli hacker diffonderanno i dati personali della vittima nel caso non seguirà le indicazioni nel tempo indicato.

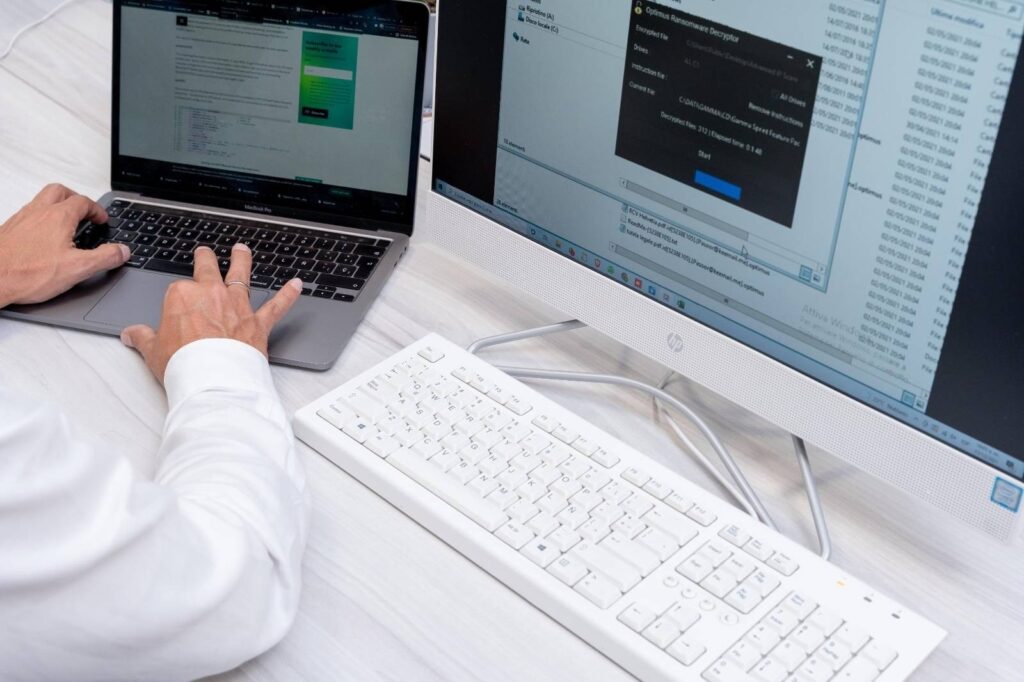

Eliminazione e decrittazione di LockBit

Se sei stato vittima di un attacco ransomware LockBit, la parola chiave è tempestività.

Occorre agire in maniera rapida nell’ottica di poter recuperare dati crittografati dal pc o da un altro dispositivo colpito da questo cryptovirus.

L’eliminazione di LockBit 2.0 non è un processo semplice proprio per la capacità di penetrazione del virus.

Questo ransomware può essere difficile da sradicare perché può nascondersi in file, collegamenti o impostazioni che sono già installati sul tuo computer.

Innanzitutto devi dotarti di un buon anti malware e anti-ransomware che sia capace di scovare tutte le tracce di LockBit.

Il modo migliore e più sicuro per rimuovere ransomware è utilizzare un potente strumento di rimozione automatica che ti fa risparmiare tempo e fatica.

Soccorso Immediato per Ransomware

Il ransomware non deve paralizzare la tua attività. I nostri specialisti sono pronti a recuperare i tuoi dati e proteggere i tuoi sistemi.

Si può decriptare LockBit?

Come ogni minaccia di natura ransomware, a essere presi di mira sono i dati sensibili, mediante uno specifico algoritmo di crittografia.

Questi vengono tenuti bloccati sino a quando non viene pagato il riscatto della somma richiesta.

Alla fine, il software malevolo genera un file di testo, denominato Restore-My-Files.txt.

Il file contiene tutti gli step che la vittima deve seguire per riuscire a decriptare LockBit.

I malintenzionati vanno contattati via posta elettronica affinché possano inviare tutta la procedura volta a ripristinare i file criptati.

Per convincere la vittima, gli hacker si mostrano disponibili a sbloccare dei file a mo’ di esempio.

Non farti ingannare: non pagare il riscatto!

Nella maggior parte dei casi, né il pagamento del riscatto, né l’utilizzo di strumenti di decriptazione servono per aprire file criptati.

Allo stesso modo, non è sufficiente eliminare il ransomware dal dispositivo: anche riuscendo a togliere LockBit dal tuo PC non potrai recuperare i tuoi dati.

Si può decriptare LockBit 2.0?

LockBit 2.0 e la sua versione successiva LockBit 3.0 sono più aggressive delle precedenti.

Se sei stato attaccato da questo ransomware, la cosa migliore è rivolgersi a degli specialisti poiché non è ancora stato creato uno strumento di decrittazione.

HelpRansomware ti propone soluzioni efficaci a seconda del virus, con la garanzia di eliminare il ransomware dal tuo dispositivo e di ripristinare tutti i file danneggiati.

Il primo passo resta quello di eliminare la minaccia dal dispositivo, poi potresti provare a ripristinare i tuoi dati tramite il recupero del backup.

Una cosa da non fare assolutamente, invece, è ripristinare il sistema o formattare il PC, perché così perderai ogni possibilità di recuperare i dati.

Come recuperare i dati di LockBit ransomware

La procedura per il ripristino dei file crittografati dipende dal tipo di sistema attivo sul tuo dispositivo, ma le procedure si assomigliano.

Quanto leggerai di seguito serve soltanto se hai realizzato un backup dei dati del tuo dispositivo.

Se non hai realizzato nessun backup, non c’è un modo per riuscire a rimuovere ransomware e decriptare file in maniera automatica.

Nel primo step, nel caso di Windows 7 e di Windows XP, si procede all’avvio del computer in modalità provvisoria:

- Clicca sul pulsante di “Start” e premi il tasto F8 in maniera ripetitiva finché non apparirà sullo schermo il menù “Opzione avanzata di Windows”;

- Seleziona dalla lista “Modalità provvisoria con rete”.

Con Windows 8 e 10, la procedura è piuttosto simile, a dovrai cliccare ripetutamente F5.

Qualora non si potesse avviare il pc in modalità provvisoria con rete, è il caso di optare per il ripristino della configurazione di sistema.

In questo modo ti sarà possibile recuperare i file salvati dall’ultimo backup.

Come proteggersi dal ransomware LockBit?

Nel caso dei ransomware, la prevenzione è la migliore difesa.

Avere un piano di protezione ben definito contro questa minaccia, non solo limita le possibilità di essere attaccati, ma riduce anche i danni nell’eventualità in cui l’attacco vada a buon fine.

Per proteggerti dal ransomware LockBit segui questi suggerimenti:

- Inserisci password alfanumeriche complesse e aggiornale di continuo;

- Utilizza l’autenticazione a più fattori;

- Chiedi l’autorizzazione degli account utente;

- Limita la concessione di privilegi di amministratore allo svolgimento di specifiche attività;

- Mantieni gli account attivi, account dadati o inattivi costituiscono un’ottima opportunità per gli hacker;

- Tieni sempre aggiornate applicazioni che utilizzi;

- Ricorri a backup periodici per avere i tuoi dati salvati sia online che offline: hard disk e altre periferiche esterne sono fondamentali;

- Segmenta le reti in modo che i dati sensibili non siano concentrati su un unico dispositivo.

L’ultimo report redatto da Entrust dimostra l’importanza di una strategia di protezione dei dati che includa anche la crittografia dei file da parte dall’azienda.

Il 62% degli intervistati ammette che la propria azienda ha un piano di crittografia che si applica a tutta l’azienda.

A questo si collega anche un ulteriore aspetto che le aziende non devono mai sottovalutare, ovvero la formazione del personale.

Cosa devo fare se i miei dati vengono crittografati da LockBit?

Se sei stato attaccato da LockBit devi sapere che ancora non è stato rilasciato un tool capace di decrittare i file.

Ciononostante, ci sono degli step che puoi compiere:

- Fai uno screenshot della richiesta di riscatto, ti sarà utile per identificare il tipo di ransomware che ti ha attaccato;

- Denuncia il crimine alle autorità competenti,

- Disconnetti il dispositivo dalla rete: ciò impedire al virus di diffondersi ad altri dispositivi collegati;

- Spegni il dispositivo: anche se LockBit potrebbe continuare a crittografare i dati in background, questo passo riduce le possibilità;

- Non comunicare con gli hacker;

- Rivolgiti immediatamente a degli specialisti.

L’ultimo punto è la chiave di tutto: contatta HelpRansomware per usufruire dei suoi servizi di decrittazione e recupero dati.

Conclusioni

Cadere vittima di un attacco ransomware è più semplice di quanto sembri.

Nella seguente guida ti abbiamo spiegato come puoi proteggerti dal ransomware LockBit e queste sono le conclusioni che puoi trarre:

- LockBit è un ransomware cryptovirus che rientra nella categoria dei RaaS (ransomware as a service);

- La variante di LockBit 2.0 ha il numero più significativo di vittime note, ben 850;

- Nel 2021, la variante di CryptoLocker Poenix si confermava la terza per portata di fatturato, con 55 milioni di dollari;

- I settori maggiormente attaccati da LockBit sono quelli della sanità, dell’educazione e della tecnologia;

- Le fasi principali dell’attacco da LockBit sono l’exploit, l’infiltrazione e l’implementazione;

- Esistono diverse varianti di LockBit, ognuna più pericolosa e letale della precedente;

- È fondamentale che le aziende abbiano una strategia di protezione dei dati che includa anche la crittografia dei file.

Per quanto riguarda la decrittazione dei file criptati da LockBit, si tratta di un processo molto difficile perché non esistono tool automatici.

L’opzione migliore in questo e in ogni altro caso è rivolgerti a degli specialisti.Il team di HelpRansomware è esperto nell’identificazione ed eliminazione del ransomware e nella decrittazione dei file infetti.

Recupero Dati Rapido e Sicuro

HelpRansomware garantisce un servizio di rimozione ransomware e recupero dati efficace e sicuro, con assistenza continua, 24 ore su 24, 7 giorni su 7.