En este artículo descubrirás qué es un ataque de ransomware o ransomware attack y cuáles son los peores de todos los tiempos.

Recuperación de Datos Rápida y Garantizada

HelpRansomware ofrece un servicio de eliminación de ransomware y recuperación de datos con garantía del 100%, con asistencia en todo el mundo 24/7.

En 2017, el Internet Crime Complaint Center (IC3) del FBI recibió 1.783 denuncias de ransomware que costaron a las víctimas más de 2,3 millones de dólares.

Sin embargo, estas quejas sólo representan ataques denunciados a IC3.

El número real de ataques y costos de ransomware es mucho mayor: sólo el año pasado se produjeron alrededor de 184 millones de ataques de ransomware.

El ransomware estaba originalmente destinado a las personas, y en la actualidad, estos ataques siguen siendo la mayoría.

En este artículo, veremos la historia del ransomware desde su primer ataque documentado en 1989 hasta la actualidad.

Te mostraremos en detalle algunos de los ataques y variantes de ransomware más importantes.

Finalmente, veremos la evolución futura y las soluciones de ransomware.

¿Qué es el ransomware?

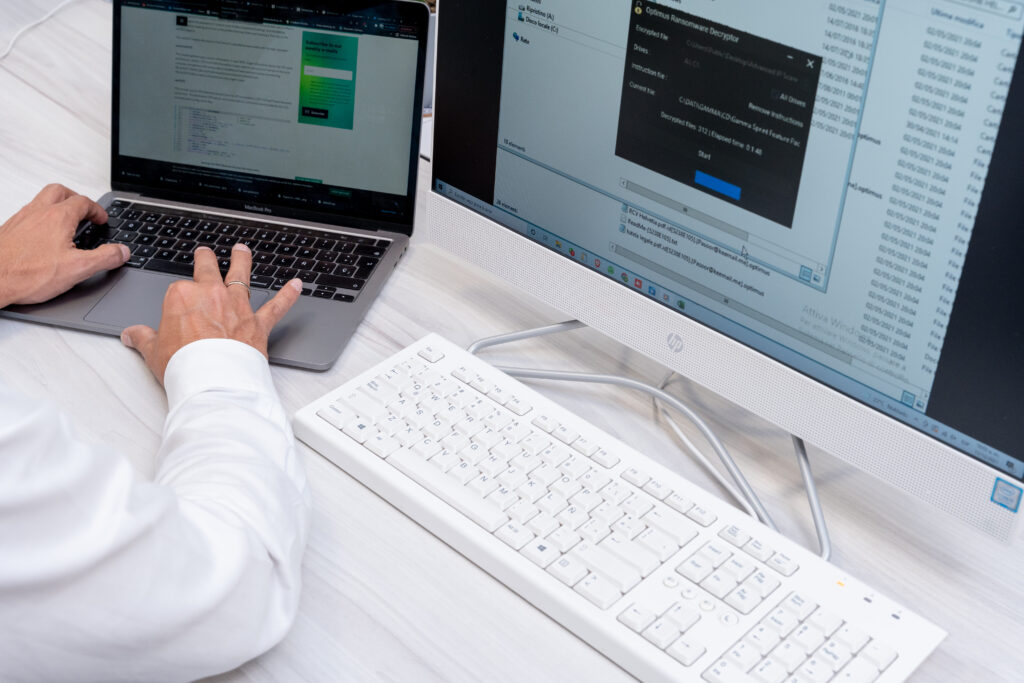

Entender qué es el ransomware es muy sencillo: estamos hablando de malware o software malicioso que se apodera de archivos o sistemas y bloquea el acceso a los usuarios.

Luego, todos los archivos, o incluso dispositivos completos, se mantienen como rehenes, mediante encriptación, hasta que la víctima paga un rescate a cambio de la clave de desencriptación.

Varios tipos de ransomware se han desarrollado durante décadas, y sus variantes se han vuelto cada vez más avanzadas en su capacidad de propagarse, evadir la detección, cifrar archivos y obligar a los usuarios a pagar el rescate.

Esto significa, en pocas palabras, que los ataques de ransomware se han vuelto más peligrosos y dañinos para las víctimas.

Cómo funcionan el ransomware attack

Ahora que tenemos una definición de ransomware, pasemos a una descripción más detallada de cómo estos programas maliciosos obtienen acceso a los archivos y sistemas de una empresa.

El término «ransomware attack» describe la función del software, que es extorsionar a los usuarios o empresas con fines de lucro.

Sin embargo, el programa debe acceder a los archivos o al sistema que mantendrá como rehén, y este acceso ocurre a través de infecciones o vectores de ataque.

Técnicamente, un vector de ataque o infección es el medio gracias al cual el ransomware obtiene acceso.

Los tipos de vectores incluyen:

- Archivos adjuntos de correo electrónico: un método comúnmente utilizado para engañar a los usuarios es el que implica insertar un archivo adjunto malicioso dentro de un correo electrónico disfrazado de urgente;

- Mensajes: incluye tanto los sistemas de mensajería instantánea como los chats relacionados con las redes sociales. Uno de los canales más importantes utilizados en este enfoque es, de hecho, Facebook Messenger;

- Pop-up: los pop-up se crean para imitar el software en uso en el dispositivo de la víctima, de modo que la víctima se sienta cómoda siguiendo las instrucciones que, finalmente, dañará al usuario.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

El primer ataque de ransomware

Aunque el ransomware ha mantenido su preeminencia como una de las principales amenazas desde 2005, los primeros ataques se produjeron mucho antes.

Según Becker’s Hospital Review, el primer ransomware attack conocido ocurrió en 1989 y se dirigió a la industria de la salud.

Treinta años después, el sector sanitario sigue siendo un objetivo importante de los ataques de ransomware.

El primer ataque fue lanzado en 1989 por Joseph Popp, un investigador del SIDA, quien inició el ataque distribuyendo 20.000 disquetes a otros investigadores del SIDA en más de 90 países, alegando que los discos contenían un programa que analizaba, a través de un cuestionario, el riesgo para una persona que contrae el SIDA.

En realidad, el disco contenía también un programa de malware que se activó solo después de que la computadora se encendiera 90 veces.

Después de alcanzar la marca de 90, el malware mostró un mensaje solicitando un pago de $189 y otros $378 por el alquiler del software.

Este ataque de ransomware se conoció como AIDS Trojan o PC Cyborg.

La evolución del ransomware

Según Fast Company, los primeros desarrolladores de ransomware solían escribir su propio código de cifrado.

El ransomware attack de hoy, por otro lado, confían cada vez más en «bibliotecas listas para usar que son significativamente más difíciles de descifrar» y están aprovechando métodos de entrega más sofisticados, como campañas de spear-phishing, en lugar de los correos electrónicos tradicionales de phishing, más fáciles a contrastar con los filtros anti-spam de hoy.

Además, algunos atacantes más sofisticados están desarrollando toolkit que pueden ser descargados e implementados por atacantes con menos habilidades técnicas.

Después del primer ataque de ransomware documentado en 1989, este tipo de crimen cibernético siguió siendo raro hasta mediados de la década 2000, cuando los ataques comenzaron a utilizar algoritmos de cifrado más sofisticados y más difíciles de descifrar, como el cifrado RSA.

Los más populares durante este tiempo fueron Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip y MayArchive.

En 2011, surgió un worm ransomware que imitaba la advertencia de activación del producto de Windows, lo que dificultaba a los usuarios distinguir entre notificaciones genuinas y amenazas.

SecureList de Kaspersky informa que desde abril de 2014 hasta marzo de 2015, las amenazas de ransomware más prominentes fueron CryptoWall, Cryakl, Scatter, Mor, CTB-Locker, TorrentLocker, Fury, Lortok, Aura y Shade.

«Juntos pudieron atacar a 101.568 usuarios en todo el mundo, lo que representa el 77,48% de todos los usuarios atacados con cripto-ransomware durante el período del informe», dice el informe.

En solo un año, el panorama ha cambiado significativamente.

Según la investigación de Kaspersky 2015-2016, “TeslaCrypt, junto con CTB-Locker, Scatter y Cryakl fueron los responsables de los ataques, en comparación con el 79,21% de los que encontraron cripto-ransomware”.

Los mayores ataques de ransomware y las variantes más importantes

Dado el progreso del ransomware attack, no sorprende que sus mayores ataques hayan ocurrido en los últimos años.

Los informes indican que, a mediados de la década de 2000, las aplicaciones promediaban alrededor de $300, mientras que hoy están cerca de $500.

CryptoLocker fue una de las cepas de ransomware más rentables de su tiempo: entre septiembre y diciembre de 2013, infectó más de 250.000 sistemas, ganando más de $3 millones antes de ser eliminado en 2014 a través de una operación internacional.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

Posteriormente se analizó su modelo de encriptación y ahora se encuentra disponible una herramienta en línea para recuperar archivos encriptados comprometidos por CryptoLocker.

Infortunadamente, la desaparición de CryptoLocker solo condujo a la aparición de varias variantes de ransomware de imitación, incluidos los clones comúnmente conocidos de CryptoWall y TorrentLocker.

El propio Gameover ZeuS resurgió en 2014:

«En forma de una campaña evolucionada que envía mensajes de spam maliciosos».

Desde entonces, ha habido un aumento constante en el número de variantes y ransomware attack, siendo los objetivos principales los de alto nivel en los sectores bancario, sanitario y gubernamental.

Desde abril de 2014 hasta principios de 2016, CryptoWall estuvo entre las variedades de ransomware más utilizadas, con varias variantes dirigidas a cientos de miles de personas y empresas.

A mediados de 2015, CryptoWall había extorsionado a más de $18 millones a las víctimas, lo que llevó al FBI a emitir una advertencia para advertir a los usuarios de la amenaza.

En 2015, una variedad de ransomware conocido como TeslaCrypt o Alpha Crypt afectó a 163 víctimas, lo que les dio a los atacantes $76,522.

También en 2015, un grupo conocido como Armada Collective llevó a cabo una serie de ataques a bancos griegos.

Los atacantes exigieron un rescate de 20.000 bitcoins (7 millones de euros) a cada banco, pero en lugar de pagarlo, los bancos aumentaron sus defensas y así evitaron otras interrupciones del servicio, a pesar de los intentos posteriores de Armada.

Para los ataques a corporaciones más grandes, se estima que los rescates alcancen los 50.000 dólares, aunque un ataque de ransomware el año pasado contra un sistema hospitalario de Los Ángeles, el Hollywood Presbyterian Medical Center (HPMC), habría exigido un rescate de 3,4 millones de dólares.

El ataque obligó al hospital a regresar a la era anterior a las TI, bloqueando el acceso a la red corporativa, el correo electrónico y los datos críticos de los pacientes durante diez días.

Ransomware Petya

Marzo de 2016 también vio la aparición de la variante de ransomware attack Petya.

Petya es un ransomware avanzado que cifra la tabla de file master de una computadora y reemplaza el registro de inicio maestro con una nota de rescate, dejando la computadora inutilizable a menos que se pague el rescate.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

En mayo, evolucionó aún más para incluir capacidades de cifrado de archivos directo.

En un artículo de mayo de 2016, ZDNet informó:

“Según los hallazgos de los investigadores de Kaspersky Lab, las tres principales familias de ransomware durante el primer trimestre del año fueron: Teslacrypt (58,4%), CTB-Locker (23, 5%) y Cryptowall ( 3,4%). Los tres infectan principalmente a través de correos electrónicos no deseados con archivos adjuntos maliciosos o enlaces a páginas web infectadas ”.

A mediados de 2016, Locky había solidificado su lugar como una de las variedades de ransomware más utilizadas, y la investigación de PhishMe informó que el uso de Locky había superado a CryptoWall ya en febrero de 2016.

El futuro del ransomware

Estos incidentes están catapultando al ransomware a una nueva era, en la que los ciberdelincuentes pueden replicar fácilmente ataques a pequeña escala mientras apuntan a empresas mucho más grandes a las que exigir grandes rescates.

Si bien algunas víctimas pueden mitigar los ataques y restaurar sus archivos o sistemas sin pagar un rescate, incluso un pequeño porcentaje de los ataques es suficiente para generar ingresos e incentivos sustanciales para los ciberdelincuentes.

Como hemos dicho varias veces en nuestros artículos, es importante reiterar también aquí que pagar el rescate no te garantiza el acceso a tus archivos.

La mejor solución es eliminar el ransomware y descifrar los archivos sin ceder al chantaje.

Por cierto, el ransomware attack continúa encontrando formas más creativas de monetizar sus esfuerzos, como fue el caso del ransomware Petya y Cerber que fueron pioneros en los esquemas de ransomware como servicio.

El potencial de ganancias de los autores de ransomware es lo que impulsa la innovación rápida y la competencia feroz entre los ciberdelincuentes.

Para las víctimas, saber de dónde viene el código no importa: ya sea que hayan sido infectados con Petya o PetrWrap, el resultado final es el mismo, sus archivos están encriptados con un algoritmo tan poderoso que actualmente no existen herramientas de descifrado de ransomware.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

¿Cuáles son las perspectivas del ransomware?

Las mejores prácticas para la protección contra ransomware attack, como las copias de seguridad periódicas y las actualizaciones de software, no se aplican a la mayoría de los dispositivos conectados, y muchos proveedores de IoT son lentos o simplemente descuidados cuando se trata de lanzar parches de software.

Ahora, a medida que las empresas dependen cada vez más de los dispositivos IoT para realizar operaciones, podría haber un aumento en los ataques de ransomware en este tipo de dispositivos.

Las infraestructuras críticas representan otro objetivo preocupante para futuros ataques de ransomware: el director de la oficina de gestión del rendimiento empresarial del DHS, Neil Jenkins, advirtió en la conferencia RSA de 2017 que los servicios de agua e infraestructura similar podrían ser objetivos atractivos para los atacantes.

Jenkins se refirió a un ataque de ransomware de enero de 2017 que deshabilitó temporalmente componentes del sistema de acceso con tarjeta electrónica de un hotel austriaco como un posible predecesor de ataques de infraestructura más importantes en el futuro.

Cómo protegerse de los ataques de ransomware

Hay pasos que los usuarios finales y las empresas pueden tomar para reducir significativamente el riesgo de ser víctimas de ransomware.

Aquí hay cuatro prácticas de seguridad básicas que cualquier empresa debe seguir:

- Realizar copias de seguridad verificadas y frecuentes;

- Actualizaciones estructuradas y periódicas;

- Restricciones razonables: Se deben aplicar ciertas restricciones a quienes:

- Trabajan con dispositivos que contienen archivos, documentos y / o programas de la empresa;

- Usan dispositivos conectados a redes corporativas que podrían volverse vulnerables;

- Son terceros o trabajadores temporales.

- Monitoreo adecuado de credenciales: cualquier empleado, contratista y persona a quien se le otorgue acceso a los sistemas crea un punto potencial de falla para el ransomware.

La defensa eficaz contra el ransomware depende en gran medida de una educación adecuada.

Los usuarios y las empresas deben tomarse el tiempo para conocer las mejores opciones para la copia de seguridad automática de datos y las actualizaciones de software.

Educar a los empleados sobre los signos reveladores de las tácticas de distribución de ransomware, como los ataques de phishing, las descargas no autorizadas y los sitios web falsificados, debería ser una prioridad para cualquiera que utilice un dispositivo en la actualidad.

Las empresas deben también implementar soluciones de seguridad que permitan una protección avanzada contra amenazas.

En cualquier caso, si has sido atacado por ransomware, no te desesperes, evita el bricolaje y contacta con especialistas cualificados como los de HelpRansomware, que podrán solucionar tu problema con las mejores soluciones.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.