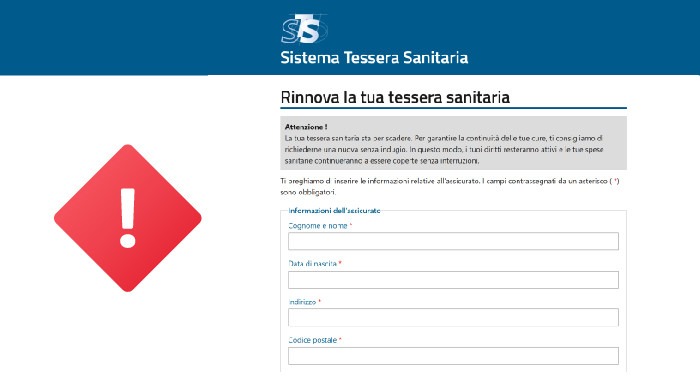

Il Ministero della Salute ha pubblicato un avviso ufficiale per segnalare la circolazione di false email sul rinnovo della tessera sanitaria. Anche CERT-AgID ha confermato la presenza di una campagna di phishing attiva che invita gli utenti a cliccare su un link e inserire dati personali o bancari.

La comunicazione è costruita in modo credibile: linguaggio formale, grafica istituzionale, importo modesto da pagare per “evitare la sospensione”.

Ed è proprio questo il punto critico. Quando l’attacco imita un ente pubblico, il livello di fiducia aumenta. E la soglia di difesa si abbassa.

Come riconoscere la falsa email sulla tessera sanitaria

Il Ministero della Salute ha ribadito che non vengono inviate comunicazioni di questo tipo per richiedere pagamenti. Questo è il primo indicatore.

Ma l’ingegneria sociale moderna è più sofisticata. I segnali critici sono meno evidenti rispetto al passato. Il dominio del mittente può sembrare quasi corretto. La grafica può replicare quella ufficiale. Il testo è spesso privo di errori grammaticali. Gli elementi chiave da osservare sono:

- dominio non appartenente a un’estensione governativa ufficiale

- richiesta di inserire dati bancari tramite link

- pressione temporale (“ultimo avviso”, “azione immediata”)

- URL della pagina non coerente con il dominio istituzionale

Secondo CERT-AgID, le campagne che imitano enti pubblici sono in aumento proprio per la loro efficacia psicologica.

Ma anche riconoscere la truffa non basta a comprendere la portata del rischio.

Il vero rischio non è la piccola somma richiesta

Molti leggono queste notizie come semplici tentativi di truffa economica. In realtà, il problema è più profondo.

Secondo quanto evidenziato anche da FiscoOggi, nessun ente pubblico richiede pagamenti o dati bancari via email per il rinnovo della tessera sanitaria. Tuttavia, chi inserisce le proprie credenziali su un sito falso non sta solo rischiando qualche euro.

Sta consegnando informazioni riutilizzabili. E qui la minaccia cambia scala. Molti utenti utilizzano la stessa password per account personali e aziendali. Una credenziale sottratta può essere testata automaticamente su email corporate, servizi cloud o VPN.

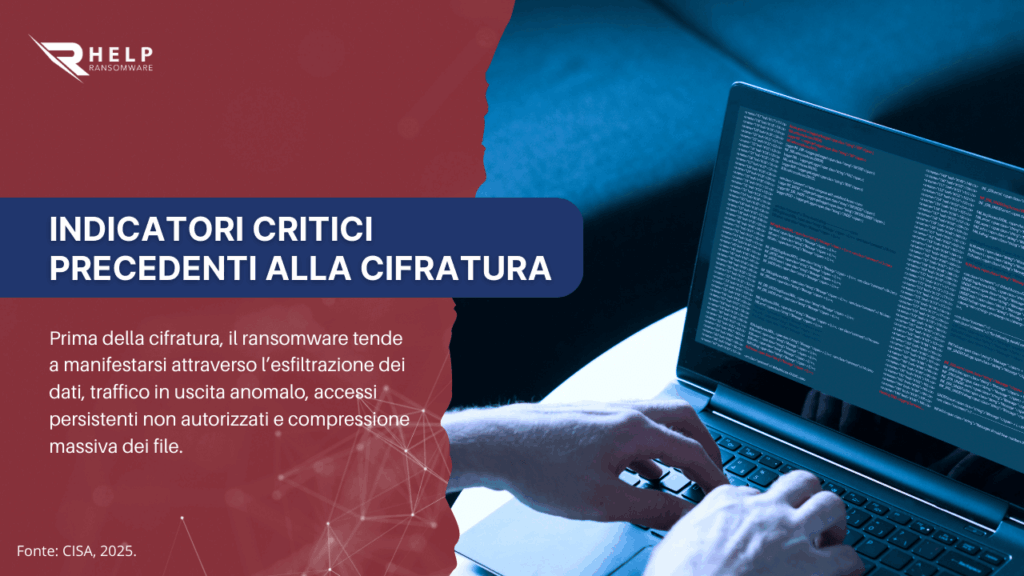

Secondo CISA, una parte significativa degli attacchi ransomware recenti ha avuto origine da accessi con credenziali valide compromesse.

Andrea Baggio, CEO di HelpRansomware, lo spiega chiaramente:

“Quando un attaccante entra con credenziali corrette, non forza il sistema. Si muove indisturbato. Ed è questo che rende il phishing istituzionale particolarmente pericoloso.”

Dal clic alla compromissione silenziosa

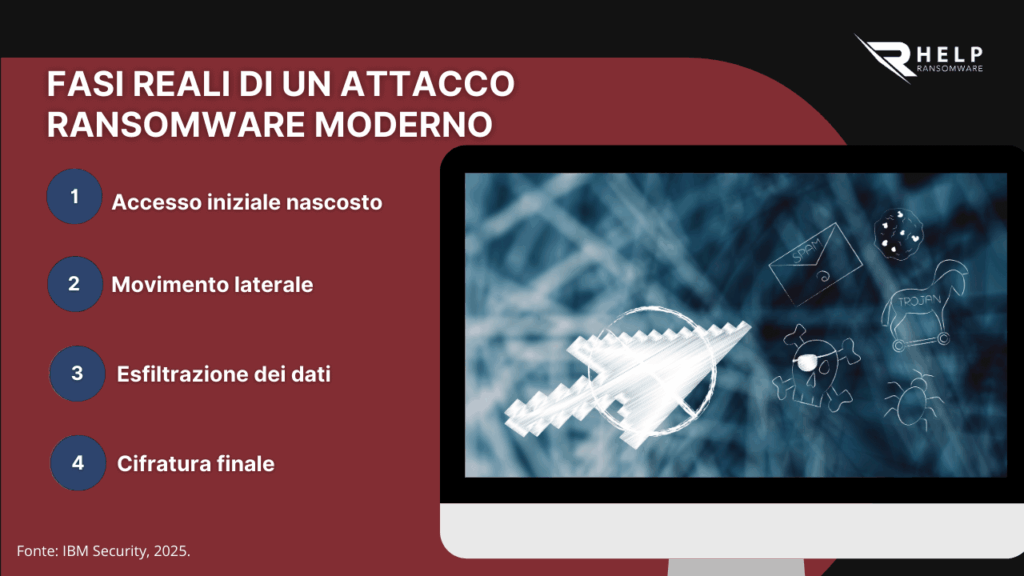

Un attacco moderno non si manifesta subito. L’accesso iniziale può restare invisibile per settimane. Durante questo periodo l’attaccante può:

- esplorare la rete

- raccogliere informazioni sensibili

- individuare backup

- preparare un’escalation

Solo successivamente può attivarsi un vero e proprio attacco ransomware, con cifratura dei dati e blocco operativo.

Nel nostro approfondimento sul phishing analizziamo proprio questo passaggio: la trasformazione di un errore individuale in una crisi aziendale.

L’errore più comune: pensare che sia solo un problema personale

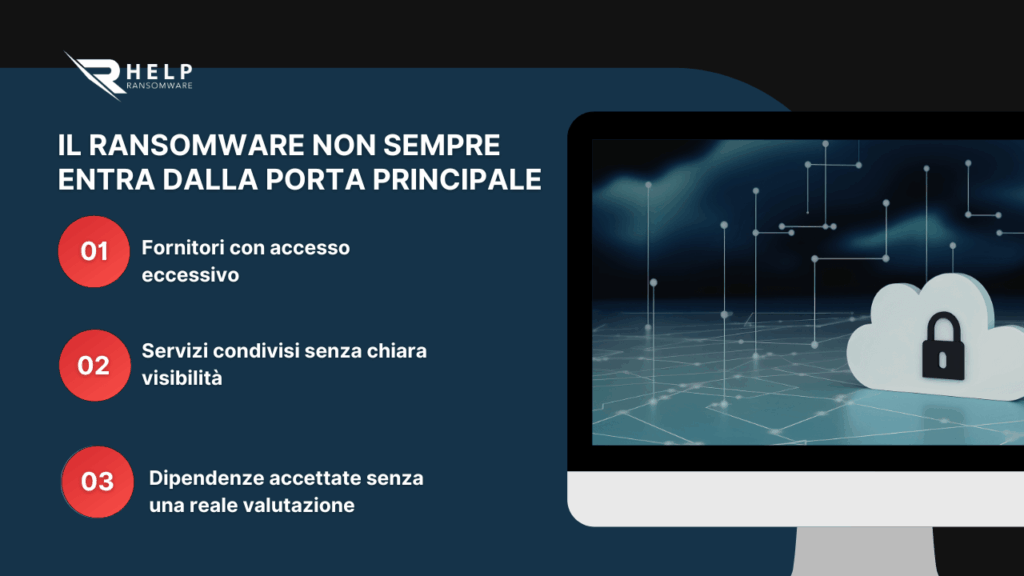

La falsa tessera sanitaria sembra una truffa individuale. In realtà è un indicatore di esposizione. Se un’organizzazione non ha attivato autenticazione multifattore su tutti gli accessi critici, se non monitora gli accessi anomali, se non segmenta la rete, un singolo errore umano può propagarsi.

Juan Ricardo Palacio, CoFounder & CEO America di HelpRansomware, sottolinea:

“La differenza tra incidente e crisi non sta nel clic. Sta nell’architettura di sicurezza che lo circonda.”

Quando l’infrastruttura è fragile, il phishing diventa il primo anello di una catena più complessa. Quando invece la struttura è resiliente, l’errore resta contenuto.

Perché le PMI sono le più esposte

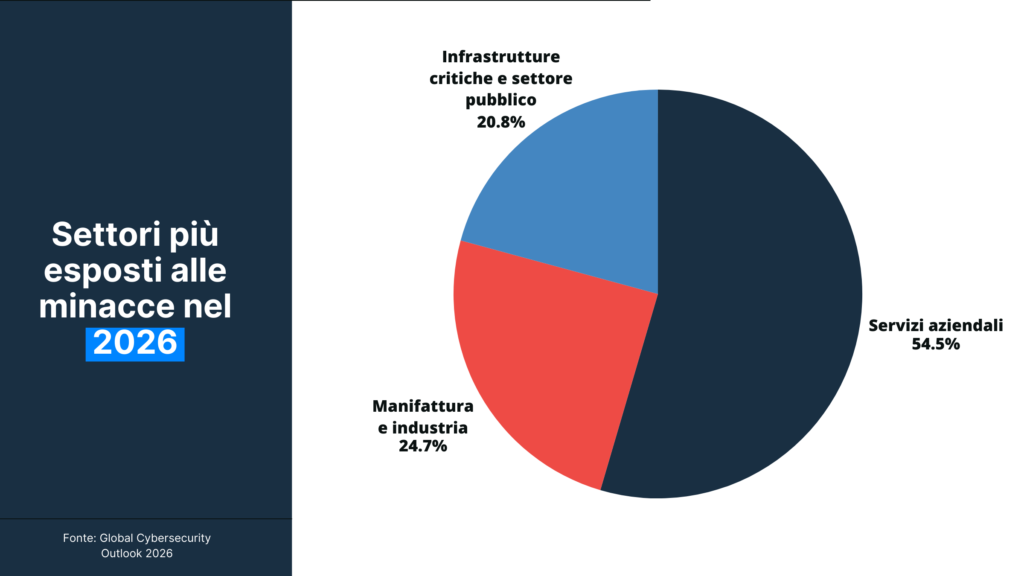

È qui che la differenza dimensionale diventa rilevante. Secondo ENISA, oltre il 50% delle vittime ransomware in Europa sono piccole e medie imprese. Non perché meno importanti, ma perché spesso meno strutturate in termini di:

- autenticazione multifattore su tutti gli accessi

- monitoraggio continuo delle anomalie

- segmentazione della rete

- backup realmente isolati

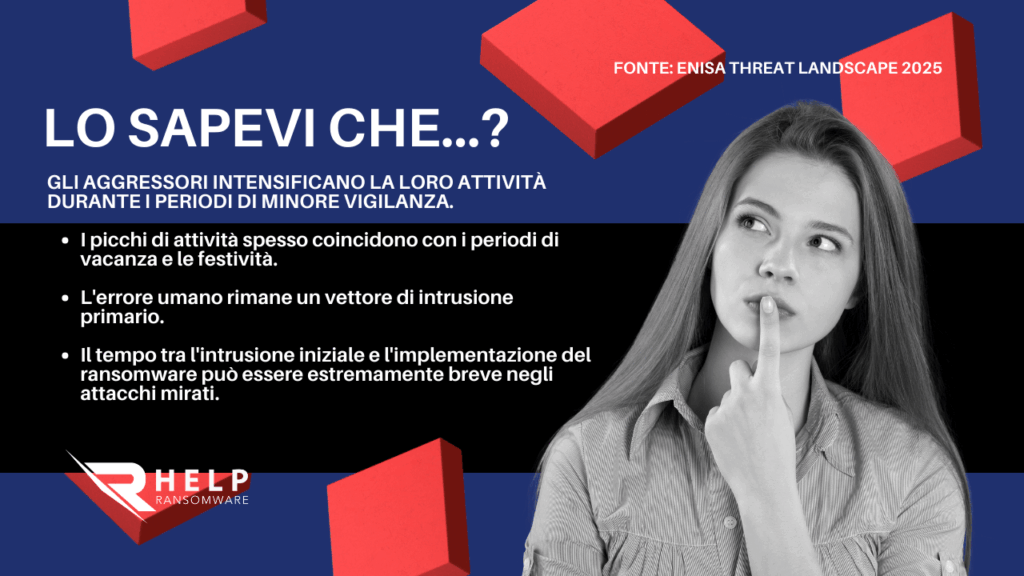

Quando un’infrastruttura non è preparata, il passaggio dal phishing alla cifratura può essere rapido.

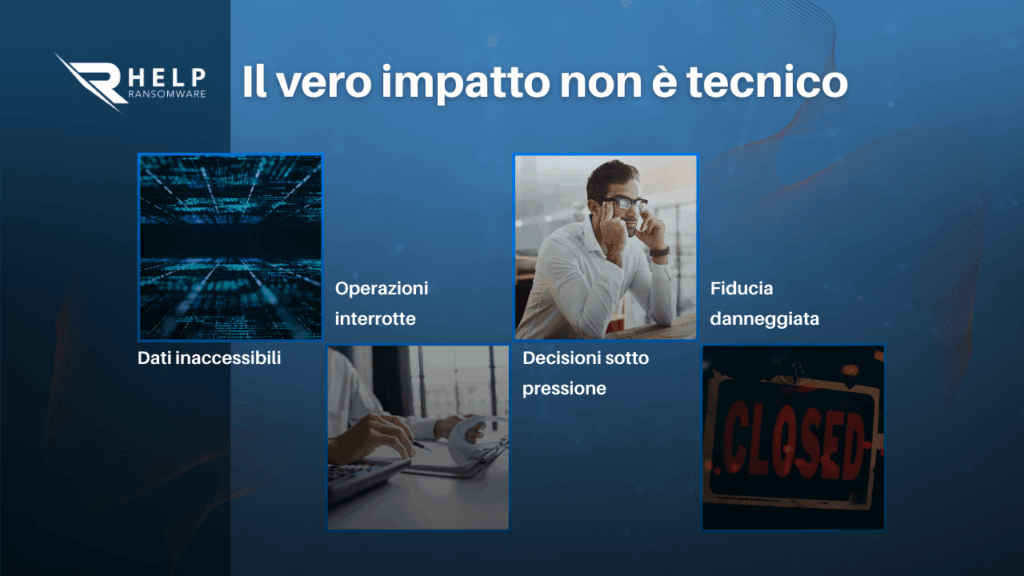

E quando i file risultano bloccati, il problema non è solo tecnico: è operativo, reputazionale ed economico.

In quei casi, molte aziende cercano soluzioni per aprire file criptati, ma il vero vantaggio competitivo sta nell’aver prevenuto lo scenario prima che accada.

La differenza tra incidente e crisi

Una falsa email sulla tessera sanitaria può sembrare un problema marginale. Ma in un ecosistema digitale interconnesso, il confine tra sfera privata e aziendale è sempre più sottile.

Una password riutilizzata. Un accesso legittimo. Un movimento laterale silenzioso. Ed è così che un messaggio apparentemente innocuo può trasformarsi nel primo anello di una catena molto più complessa.

Il phishing evolve. Non sfrutta solo l’urgenza, ma la fiducia istituzionale. La domanda non è se arriverà un’email simile.

La domanda è: la tua organizzazione ha già verificato cosa accadrebbe dopo quel clic? La resilienza non si misura dall’assenza di phishing, ma dalla capacità di impedirne l’escalation.