Lee la siguiente guía y descubre qué es CryptoLocker, cómo funciona y qué puedes hacer para deshacerte de él.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

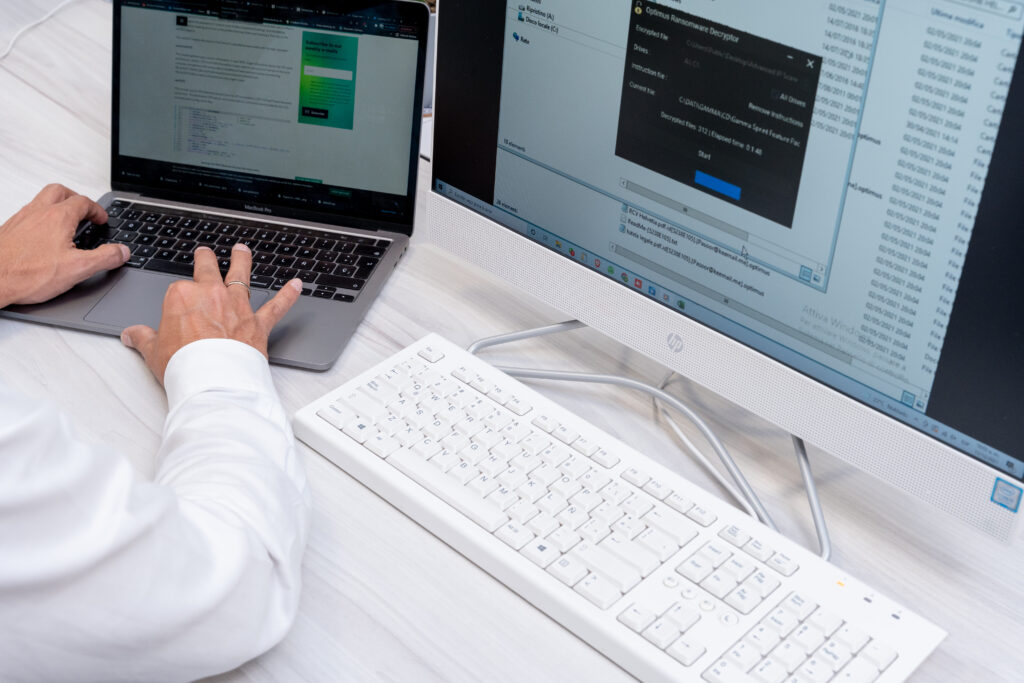

¿Qué es CryptoLocker?

CryptoLocker es un malware particularmente dañino para cualquier organización que trabaje con datos.

Una vez que se ejecuta el código, cifra los archivos en los escritorios y redes compartidos y los mantiene como rehenes, lo que requiere que cualquiera que intente abrir los archivos, pague un rescate para descifrarlos.

Por esta razón, CryptoLocker y sus variantes se conocen como ransomware.

El malware como CryptoLocker puede ingresar a una red segura a través de muchos vectores, incluidos el correo electrónico, el intercambio de archivos y los sitios de descarga.

Las nuevas variantes han eludido las tecnologías antivirus y de cortafuegos, y es razonable esperar que surjan otras en un futuro cercano que puedan eludir las medidas preventivas.

No obstante, se recomienda encarecidamente que se endurezcan los controles de acceso para limitar la extensión del daño causado por un host infectado y, de manera similar, se recomiendan controles de investigación y corrección cuidadosos y repetidos para crear una próxima línea de defensa.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

¿Qué hace CryptoLocker?

Tras la ejecución, CryptoLocker comienza a escanear las unidades de red asignadas a las que está conectado el host para rastrear carpetas y documentos, después de lo cual cambia el nombre y encripta el contenido que tiene permiso para modificar según las credenciales otorgadas por el usuario que ejecuta el código.

CryptoLocker utiliza una clave RSA de 2048 bits para cifrar archivos y cambia el nombre de los archivos agregando una extensión, como .encrypted o .cryptolocker o.[7 caracteres aleatorios], según la variante.

Finalmente, el malware crea un archivo en cada directorio afectado al vincularlo a una página web que contiene instrucciones de descifrado que requieren que el usuario realice un pago (a menudo a través de bitcoin).

Los nombres de los archivos de instrucciones suelen ser DECRYPT_INSTRUCTION.txto DECRYPT_INSTRUCTIONS.html.

A medida que se descubren nuevas variantes, la lista de tipos de ransomware se actualiza.

Cómo prevenir CryptoLocker

El daño que puede infligir el malware es proporcional a la cantidad de archivos a los que tiene acceso.

Restringir el acceso es, por tanto, una medida prudente que puede hacer que se reduzca la cantidad de material que se puede cifrar.

Si bien alcanzar un modelo con privilegios mínimos no es una solución rápida, puede reducir rápidamente la exposición eliminando los grupos de acceso global innecesarios de las ACL.

Grupos como «Todos», «Usuarios autenticados» y «Usuarios de dominio», cuando se utilizan en contenedores de datos (como carpetas y sitios de SharePoint), pueden exponer jerarquías de usuarios completas de una empresa.

Además de ser un blanco fácil de robo o uso indebido, estos conjuntos de datos expuestos tienen una alta probabilidad de resultar dañados por un ataque de malware.

Puede utilizar tecnologías dedicadas para buscar y eliminar grupos de acceso global; sin embargo, también puede localizar recursos compartidos abiertos creando un usuario que no pertenezca a ningún grupo y utilizando las credenciales de esa cuenta para examinar el entorno de intercambio de archivos.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

Incluso los comandos básicos de red de un shell cmd de Windows se pueden usar para enumerar y probar los recursos compartidos para la accesibilidad:

- net view (enumere los hosts cercanos);

- Por otro lado net view \\ host (enumerar recursos compartidos);

- net use X: \\ host \ share (mapear una guía para compartir);

- dir / s (enumera todos los archivos legibles por el usuario en el recurso compartido).

Estos comandos se pueden combinar fácilmente en un script por lotes para identificar archivos y carpetas de fácil acceso.

Cómo detectar CryptoLocker

Spoiler: si desea pasar directamente a la acción, hemos preparado una lista de herramientas para descifrar el ransomware cryptolocker.

Si se monitorea la actividad de acceso a archivos en los servidores de archivos afectados, observará comportamientos anómalos que generan una gran cantidad de intentos de abrir, modificar y crear a un ritmo muy rápido y, por lo tanto, son bastante fáciles de detectar con la automatización que proporciona un control de investigación valioso.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

Si no tiene una solución automatizada para monitorear la actividad de acceso a archivos, puede verse obligado a activar la auditoría nativa.

En lugar de intentar habilitar y recopilar registros de auditoría nativos en cada sistema, priorice las áreas particularmente sensibles y considere configurar un honeypot para compartir archivos.

Dado que no debe asociarse ninguna actividad de usuario legítima con un recurso compartido de archivos honeypot, cualquier actividad observada debe examinarse cuidadosamente.

Si su mecanismo de control de investigación puede desencadenar una respuesta automática, como la desactivación de la cuenta de usuario, el ataque se detiene efectivamente antes de causar más daño.

Por ejemplo, una respuesta a un usuario que genera más de 100 acciones de cambio en un minuto podría incluir:

- Notificación a los administradores de seguridad y de TI (incluya el nombre de usuario y la computadora afectada);

- Comprobación del registro de la máquina para las claves / valores conocidos creados por CryptoLocker;

- Get-Item HKCU: \ Software \ CryptoLocker \ Files) .GetValueNames ();

- Si el valor existe, automáticamente deshabilita al usuario.

Si la actividad de acceso registrada está protegida y se puede buscar adecuadamente, se vuelve invaluable en los esfuerzos de recuperación, ya que proporciona una colección completa de todos los archivos afectados, cuentas de usuario y (potencialmente) hosts.

Dependiendo de la variante de CryptoLocker, el cifrado puede ser reversible con un desensamblador en tiempo real.

Recuperación de Datos Rápida y Garantizada

HelpRansomware ofrece un servicio de eliminación de ransomware y recuperación de datos con garantía del 100%, con asistencia en todo el mundo 24/7.

Consejos de seguridad contra ransomware

En conclusión, te doy algunos pequeños y sencillos consejos para mejorar la seguridad de tu dispositivo frente al ransomware.

- Actualice su software antivirus y de protección de terminales: estas soluciones pueden ayudar a detectar ciertos tipos de ransomware y evitar que cifren sus archivos;

- Evite las estafas de phishing: los correos electrónicos de phishing son la forma más común de propagación del ransomware;

- Guarda las copias de seguridad de sus documentos: es mucho más rápido y fácil recuperar sus documentos de una copia de seguridad que descifrarlos en caso de que se hayan visto comprometidos por un ataque de ransomware;

- Comprométase a seguir un modelo de confianza cero o de privilegios mínimos: el ransomware solo puede afectar a las carpetas en las que un usuario puede escribir, un modelo de privilegios mínimos limita el acceso solo a lo que es absolutamente necesario;

- Supervise la actividad de los archivos y el comportamiento del usuario para detectar, alertar y responder a posibles actividades de ransomware;

- Nuevas variantes de ransomware están apareciendo todo el tiempo.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.