La seguridad de datos en dispositivos móviles se ha convertido en una prioridad estratégica para organizaciones de todos los tamaños. Los smartphones y tablets ya no son simples herramientas de comunicación: concentran credenciales corporativas, accesos a sistemas internos, aplicaciones financieras y documentación confidencial. Esta concentración de información convierte a cada dispositivo móvil en un punto crítico dentro del ecosistema digital empresarial.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

El riesgo no radica únicamente en la pérdida física del dispositivo, sino en la posibilidad de que un atacante explote vulnerabilidades invisibles para el usuario. Un solo clic en un enlace malicioso, la instalación de una aplicación comprometida o la conexión a una red insegura pueden ser suficientes para desencadenar una intrusión. En muchos casos, el ataque no se percibe hasta que el impacto operativo y reputacional ya es significativo.

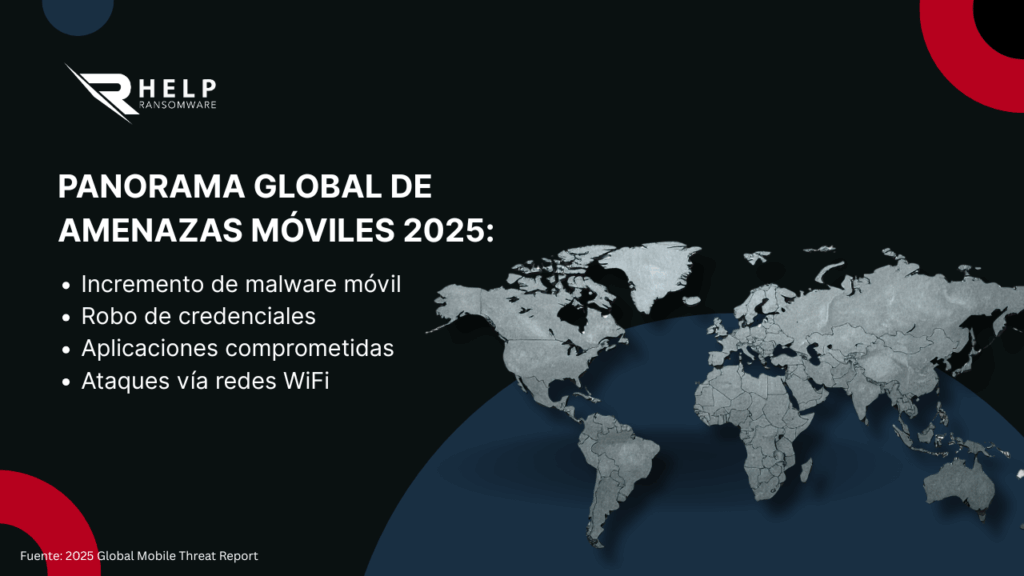

Por qué los móviles se han convertido en el nuevo blanco prioritario

Los dispositivos móviles operan en entornos híbridos y altamente dinámicos. Se conectan a redes corporativas, domésticas y públicas, sincronizan datos en la nube y gestionan múltiples aplicaciones con distintos niveles de permisos. Esta combinación amplía la superficie de ataque y dificulta el control centralizado.

El 2025 Global Mobile Threat Report confirma que el crecimiento del trabajo remoto y la dependencia de aplicaciones empresariales han incrementado significativamente los incidentes relacionados con dispositivos móviles.

La amenaza no se limita al malware tradicional. Hoy los ataques incluyen robo de credenciales, secuestro de sesiones, aplicaciones manipuladas y técnicas avanzadas de ingeniería social, diseñadas específicamente para explotar la rapidez de interacción en entornos móviles.

Los vectores de ataque más utilizados en entornos móviles

La mayoría de los ataques contra móviles no comienzan con código sofisticado, sino con decisiones aparentemente inofensivas. Las campañas de phishing adaptadas a dispositivos móviles explotan la velocidad con la que los usuarios reaccionan ante notificaciones. Las aplicaciones descargadas fuera de tiendas oficiales o con permisos excesivos pueden convertirse en puertas de entrada silenciosas.

Recuperación de Datos Rápida y Garantizada

HelpRansomware ofrece un servicio de eliminación de ransomware y recuperación de datos con garantía del 100%, con asistencia en todo el mundo 24/7.

El informe Mobile phones Threat Landscape, publicado en 2025 por CERT-FR, advierte que los atacantes aprovechan la confianza del usuario en el entorno móvil, combinando ingeniería social con explotación técnica de vulnerabilidades.

Cuando un dispositivo queda comprometido, el atacante puede interceptar credenciales, capturar información sensible o establecer persistencia, utilizando el móvil como puente hacia sistemas corporativos más críticos.

El error más común en la protección móvil

Uno de los fallos más habituales es considerar el móvil como un dispositivo secundario dentro de la arquitectura de seguridad. Esta percepción genera lagunas en políticas de actualización, cifrado o autenticación avanzada. Sin embargo, el móvil suele contener los mismos accesos estratégicos que un portátil corporativo, pero con menor supervisión.

Ignorar esta realidad incrementa el riesgo de incidentes que pueden escalar hacia infraestructuras completas.

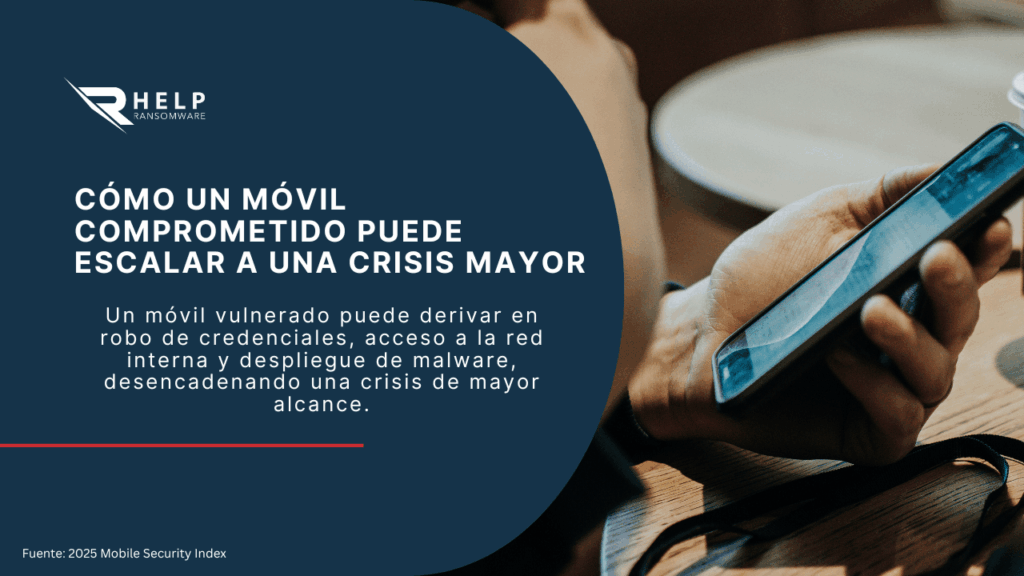

Cuando un móvil comprometido escala hacia un incidente mayor

Un smartphone vulnerado rara vez es el objetivo final del atacante. En muchos casos, actúa como punto de entrada inicial hacia la red corporativa. El 2025 Mobile Security Index señala que el uso de credenciales empresariales en dispositivos personales amplifica el riesgo de propagación.

Una vez obtenidas las credenciales, el atacante puede avanzar mediante movimiento lateral, escalada de privilegios y exfiltración de datos críticos. En ese escenario, la estrategia de protegerse de un ransomware debe contemplar los dispositivos móviles como parte integral del perímetro digital.

Seguridad móvil y cultura organizativa

La tecnología es fundamental, pero la concienciación del usuario sigue siendo determinante. Muchos incidentes comienzan con un gesto cotidiano: abrir un mensaje, aceptar un permiso o conectarse a una red gratuita. La formación continua reduce drásticamente la probabilidad de éxito de estas tácticas.

Las organizaciones que invierten en protocolos claros de uso y formación constante muestran una menor exposición a incidentes críticos.

Impacto real de una brecha originada en un móvil

Las consecuencias de una brecha móvil pueden ir mucho más allá de la pérdida puntual de información. Una intrusión puede derivar en exposición de datos de clientes, interrupciones operativas, sanciones regulatorias y daño reputacional prolongado. Numerosas empresas afectadas por ransomware han identificado el dispositivo móvil como punto inicial de acceso.

En escenarios extremos, la recuperación puede requerir análisis forense avanzado, restauración de sistemas y evaluación de la viabilidad de una clave de descifrado cuando el ataque ha evolucionado hacia un cifrado masivo.

Conclusión

La seguridad de datos en dispositivos móviles no es un complemento opcional dentro de la ciberseguridad corporativa, sino un componente estructural del modelo de protección empresarial. Los móviles concentran accesos estratégicos y operan en entornos dinámicos, lo que los convierte en objetivos prioritarios para los ciberdelincuentes.

Prevenir ataques en segundos exige una combinación de controles técnicos robustos, políticas claras y formación continua. Las organizaciones que integran el móvil dentro de su estrategia global reducen de forma significativa el riesgo de incidentes críticos y fortalecen su resiliencia digital a largo plazo.

Preguntas frecuentes (FAQ)

La seguridad de datos en dispositivos móviles implica proteger la información almacenada, transmitida o accesible desde smartphones y tablets mediante controles técnicos, políticas organizativas y formación del usuario. No se trata solo de instalar un antivirus, sino de aplicar una estrategia integral que incluya cifrado, autenticación avanzada y gestión centralizada de dispositivos.

Porque concentran credenciales corporativas, acceso a aplicaciones empresariales y datos sensibles, además de estar constantemente conectados a distintas redes. Esta combinación los convierte en un punto de entrada atractivo y, en muchos casos, menos protegido que otros sistemas corporativos.

Sí. Un dispositivo móvil vulnerado puede servir como punto inicial de acceso a la red corporativa, facilitar el robo de credenciales y permitir el movimiento lateral hacia sistemas críticos, desencadenando incidentes de mayor alcance.

No completamente. Aunque reducen significativamente el riesgo frente a fuentes no oficiales, también pueden albergar aplicaciones con vulnerabilidades o permisos excesivos que, si son explotados, pueden comprometer la seguridad del dispositivo.

No. El antivirus es solo una capa de protección. La seguridad efectiva requiere autenticación multifactor, cifrado de datos, actualización constante del sistema operativo y políticas de control de acceso adecuadas.

Sí. Las redes WiFi públicas pueden facilitar ataques de interceptación de datos si no se utilizan conexiones cifradas o VPN. El riesgo aumenta cuando se accede a información corporativa sin protección adicional.

En muchos casos sí, ya que mezcla el uso personal y profesional en un mismo dispositivo. Esto amplía la superficie de ataque y dificulta el control de actualizaciones, aplicaciones instaladas y permisos concedidos.

Puede generar pérdida de datos confidenciales, sanciones regulatorias, interrupciones operativas y daño reputacional significativo. En escenarios más graves, puede derivar en ataques de ransomware que afecten a toda la infraestructura.

Sí. Muchos ataques móviles comienzan con ingeniería social. La concienciación y la formación continua ayudan a los empleados a identificar señales de alerta y evitar decisiones impulsivas que puedan comprometer la seguridad.

No al cien por cien. Sin embargo, una estrategia estructurada que combine tecnología, políticas claras y formación puede reducir drásticamente la probabilidad y el impacto de un incidente.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.