Le attuali tendenze in materia di sicurezza informatica confermano una realtà già nota ai team tecnici: le tecnologie più diffuse e affidabili diventano spesso gli obiettivi più appetibili per gli aggressori. Negli ultimi giorni sono stati pubblicati diversi alert critici che interessano sia i moderni framework di sviluppo sia i servizi monitorati a livello istituzionale europeo.

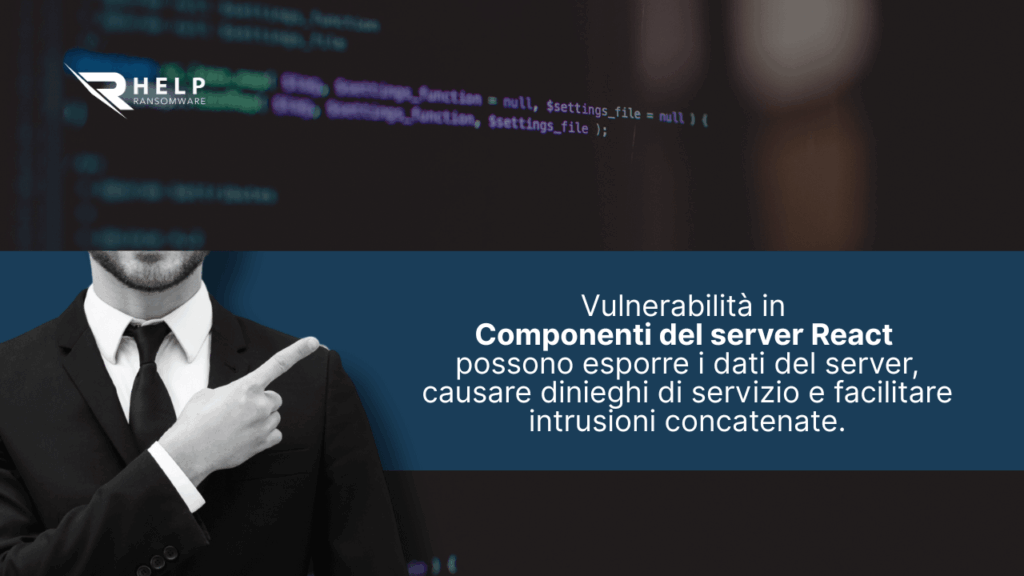

React Server Components è una tecnologia React progettata per consentire l’esecuzione di parte delle funzionalità di un’applicazione web direttamente sul server, migliorando le prestazioni e l’esperienza utente.

È comunemente utilizzato in piattaforme digitali, applicazioni aziendali, servizi online e ambienti cloud, dove efficienza e scalabilità sono fondamentali. Poiché opera lato server ed è connesso a dati, sessioni e integrazioni interne, qualsiasi vulnerabilità in questo componente può ampliare significativamente la superficie di attacco.

Inoltre, l’avviso di sicurezza 2025-041 del CERT dell’Unione Europea funge da avviso istituzionale rivolto alle organizzazioni pubbliche e private, avvertendo dei rischi che interessano i servizi critici e le dipendenze ampiamente utilizzati e sottolineando l’importanza di rivedere le configurazioni, gli aggiornamenti e i controlli di sicurezza prima che queste debolezze possano essere sfruttate.

Questi avvertimenti si adattano a uno schema ricorrente: lo sfruttamento di componenti comuni come punto di ingresso iniziale in campagne più complesse, comprese quelle attuali. Attacchi ransomware che definiranno il panorama delle minacce nel 2025.

Vulnerabilità critiche nei componenti di React Server: quando il backend diventa il principale vettore di rischio

React ha pubblicato il suo primo avviso ufficiale riguardante una vulnerabilità che colpisce direttamente l’esecuzione della logica sul server, con un potenziale impatto sui dati sensibili, sulle sessioni attive e sulle integrazioni interne.

Pochi giorni dopo, il team di React ha ampliato l’avviso con una seconda dichiarazione, Denial of Service ed esposizione del codice sorgente nei componenti di React Server, che descrive in dettaglio ulteriori rischi, come il denial of service e l’esposizione del codice sorgente in determinate configurazioni vulnerabili.

Questa serie di avvertimenti rafforza una conclusione chiara: i problemi nei componenti lato server non devono essere considerati guasti isolati, ma indicatori di una superficie di attacco più ampia.

In base all’esperienza di HelpRansomware, questo tipo di vulnerabilità rientra nelle fasi iniziali descritte nelle tattiche degli hacker ransomware, in cui l’accesso silenzioso e la persistenza precedono l’impatto finale.

Inoltre, quando queste applicazioni si basano su infrastrutture condivise o servizi cloud, l’impatto può essere amplificato rapidamente, come si è visto in recenti incidenti come Incidente globale AWS.

CERT-EU Advisory 2025-041: Dalla vulnerabilità tecnica al rischio sistemico europeo

Quando un CERT sovranazionale emette un’allerta di questo livello, è solitamente perché le condizioni per lo sfruttamento sussistono già o potrebbero concretizzarsi rapidamente. Poiché la digitalizzazione progredisce più rapidamente dei cicli di rafforzamento, questi avvisi diventano un indicatore precoce di incidenti su larga scala.

Perché questi avvertimenti sono particolarmente critici nel contesto europeo

C’è un aumento sostenuto in Nell’Unione Europea, il ransomware sta prendendo sempre più di mira servizi essenziali, enti pubblici e aziende strategiche. In questo contesto, gli avvisi CERT-EU in genere prevedono:

- Sfruttamento automatizzato delle vulnerabilità riutilizzabili

- Impatto trasversale tra diversi paesi e settori

- Rischio normativo e reputazionale

- Interruzioni operative significative

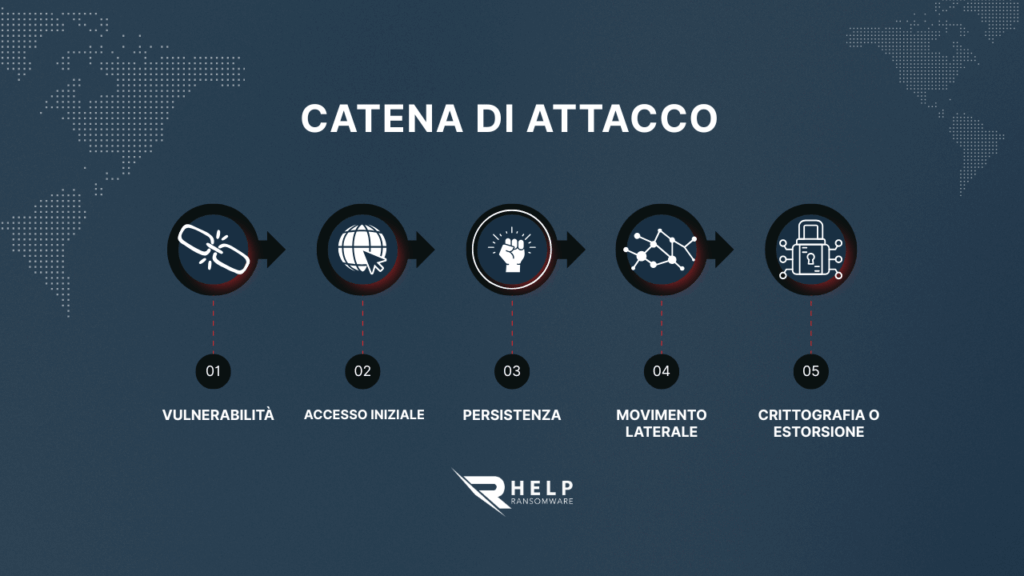

Da un guasto tecnico al ransomware: come si costruisce una moderna catena di attacco

Nella maggior parte degli incidenti analizzati da HelpRansomware, le vulnerabilità tecniche non sono l’obiettivo finale, ma piuttosto il primo anello di una catena di attacchi progressivi. Dall’accesso iniziale, gli aggressori cercano persistenza, escalation dei privilegi e movimento laterale prima di eseguire l’attacco finale.

Questo modello è stato osservato in campagne attribuite ad attori come Qilin e altri gruppi che operano all’interno di un Crisi globale del ransomware. Sfruttando framework e servizi critici, gli aggressori possono preparare l’ambiente prima di attivare la crittografia o di effettuare molteplici tentativi di estorsione.

Impatto globale e settori particolarmente esposti

L’impatto di queste vulnerabilità non si limita a un tipo specifico di organizzazione. Quando una tecnologia ampiamente utilizzata presenta falle di sicurezza, gli aggressori le sfruttano come punto di ingresso ripetibile, combinandole con errori umani, configurazioni errate o mancanza di controllo degli accessi.

Questo schema rafforza quanto analizzato in Ransomware 2025: il fattore umano, dove la maggior parte degli incidenti non inizia con tecniche sofisticate, ma con decisioni quotidiane che passano inosservate finché il danno non è ormai fatto.

Nel frattempo, i sistemi industriali continuano a essere un obiettivo prioritario per i gruppi ransomware, soprattutto quando esiste una connessione tra sistemi operativi e tecnologici. La difficoltà di applicare patch immediate e la necessità di mantenere le operazioni rendono casi come quelli analizzati in [riferimento mancante] particolarmente diffusi. La sicurezza industriale Siemens riflette il motivo per cui questo tipo di infrastruttura richiede un approccio alla sicurezza proattivo e costante.

Azione urgente: ridurre l’esposizione prima che sia troppo tardi

In questo scenario, la mitigazione deve essere immediata e strategica. Non è sufficiente correggere una singola vulnerabilità: è necessario analizzare l’ intera superficie di attacco.

Azioni prioritarie:

- Verificare l’utilizzo dei componenti React Server e applicare le correzioni ufficiali pubblicate da React.

- Controlla le dipendenze, le configurazioni e i servizi esposti.

- Monitorare accessi anomali e attività sospette.

- Esaminare i piani di risposta e i backup.

- Adottare precauzioni supplementari durante i periodi ad alto rischio, come il Black Friday.

Conclusione

Gli avvisi pubblicati questa settimana rafforzano una conclusione chiara: le vulnerabilità critiche nelle tecnologie ampiamente diffuse rimangono il punto di accesso più frequente per attacchi avanzati. In un ambiente ad alta dipendenza tecnologica, la sicurezza deve essere affrontata in modo preventivo, completo e continuo.

HelpRansomware, un’azienda approvata dall’INCIBE, ci ricorda che l’anticipazione, la visibilità e il rilevamento precoce restano la difesa più efficace contro i ransomware moderni.