Negli ultimi anni, l’archiviazione cloud è diventata un pilastro della trasformazione digitale. Aziende di tutte le dimensioni hanno migrato dati critici, informazioni sensibili, asset strategici e dati personali verso infrastrutture cloud, attratte dalla promessa di maggiore flessibilità, scalabilità ed efficienza operativa. Tuttavia, questa rapida adozione è stata accompagnata da una percezione pericolosa : la convinzione che il cloud sia intrinsecamente sicuro.

La realtà è più complessa. I rischi dell’archiviazione cloud non scompaiono ; semplicemente cambiano natura. Il controllo diretto diminuisce, la superficie di attacco si espande e la responsabilità viene distribuita tra fornitore e cliente in un modo che molte organizzazioni non comprendono appieno. In questo contesto, fidarsi ciecamente del cloud può diventare uno dei più grandi errori strategici in termini di sicurezza.

Recupero Dati Rapido e Sicuro

HelpRansomware garantisce un servizio di rimozione ransomware e recupero dati efficace e sicuro, con assistenza continua, 24 ore su 24, 7 giorni su 7.

Parlare dei rischi dell’archiviazione cloud non significa mettere in discussione la tecnologia, ma comprenderne i reali limiti e riconoscere che la sicurezza rimane una responsabilità attiva dell’azienda.

Il mito del cloud come ambiente automaticamente sicuro

Uno degli errori più comuni è presumere che, durante la migrazione dei dati verso il cloud, la sicurezza sia completamente delegata al provider. I grandi servizi cloud dispongono di infrastrutture robuste, certificazioni e alti livelli di disponibilità, ma questo non equivale a una protezione automatica dei dati.

La sicurezza del cloud si basa su un modello di responsabilità condivisa. Il fornitore protegge l’infrastruttura fisica e alcuni componenti della piattaforma, mentre l’azienda rimane responsabile della configurazione, dell’accesso, della gestione delle identità e della protezione dei dati. Quando questa distinzione non è chiara, il rischio aumenta esponenzialmente.

Molte violazioni dei dati nel cloud non sono dovute a guasti tecnologici avanzati, ma piuttosto a errori di configurazione di base, autorizzazioni eccessive o credenziali compromesse. In questi casi, il problema non è il cloud in sé, ma il modo in cui è stato implementato e gestito.

Il falso senso di sicurezza dopo la migrazione

Dopo la migrazione al cloud, molte organizzazioni provano un senso di sollievo: backup automatici, elevata disponibilità e ridondanza geografica. Tuttavia, questa percezione può essere fuorviante. Un ambiente cloud mal configurato può esporre dati critici direttamente a Internet senza che l’azienda se ne accorga per mesi.

Questo falso senso di sicurezza diventa spesso un fattore chiave quando si verifica un ransomware. Presumendo che l’infrastruttura cloud offra una protezione automatica, molte organizzazioni allentano i controlli di sicurezza di base, come la gestione delle identità, la segmentazione degli accessi e la protezione del backup. Quando un aggressore sfrutta queste debolezze, l’impatto dell’incidente si amplifica rapidamente, compromettendo non solo i sistemi, ma anche l’integrità dei dati e la capacità di risposta dell’azienda.

I veri rischi dell’archiviazione cloud che poche aziende valutano

Analizzando i rischi dell’archiviazione cloud da una prospettiva realistica, emergono modelli ricorrenti negli incidenti in diversi settori e regioni. Uno dei più frequenti è l’ esposizione involontaria dei dati, causata da configurazioni errate dei servizi cloud, autorizzazioni pubbliche non necessarie o integrazioni non sicure.

Un altro rischio critico è la scarsa gestione delle identità e degli accessi. Negli ambienti cloud, non solo i dipendenti ottengono l’accesso, ma anche fornitori, applicazioni, account di servizio e processi automatizzati. Senza una rigorosa politica di controllo degli accessi, questo ecosistema diventa un punto di ingresso ideale per gli aggressori.

Soccorso Immediato per Ransomware

Il ransomware non deve paralizzare la tua attività. I nostri specialisti sono pronti a recuperare i tuoi dati e proteggere i tuoi sistemi.

A ciò si aggiunge la dipendenza operativa dal fornitore, sia tecnica che contrattuale. Un’interruzione del servizio, un errore umano o una scarsa risposta agli incidenti possono avere un impatto diretto sulla disponibilità dei dati e sulla continuità aziendale.

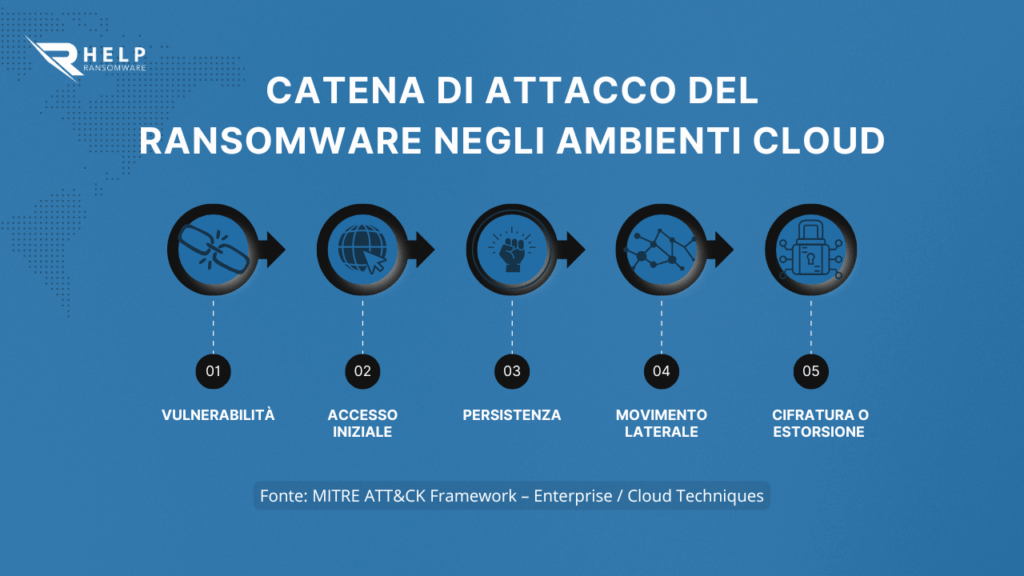

Il ransomware sfrutta anche gli ambienti cloud

Il ransomware moderno non si limita ai server locali o alle infrastrutture tradizionali. Sempre più spesso, gli aggressori progettano le loro campagne per sfruttare credenziali cloud compromesse, sincronizzazioni automatiche scarsamente protette e autorizzazioni eccessive negli ambienti di archiviazione cloud. Un singolo punto di accesso con privilegi elevati può essere sufficiente per crittografare grandi volumi di dati, eliminare snapshot, disabilitare i meccanismi di ripristino e compromettere backup che l’organizzazione considerava sicuri.

In questo contesto, un attacco ransomware può intensificarsi rapidamente e colpire più sistemi da un unico punto di accesso.

Negli ambienti cloud, l’impatto di un attacco ransomware può essere amplificato in modo esponenziale. L’interconnessione tra servizi, la replica automatica dei dati e la dipendenza da identità centralizzate consentono a un aggressore di muoversi lateralmente rapidamente, colpendo più sistemi in tempi molto brevi.

Inoltre, molte organizzazioni non rilevano immediatamente queste intrusioni, poiché l’accesso avviene tramite credenziali valide, il che ritarda la risposta e aumenta significativamente l’entità del danno.

L’impatto legale e normativo di una violazione del cloud

Una violazione dei dati nel cloud non è solo un problema tecnico. Innesca conseguenze legali immediate che possono durare anni. Le normative attuali non distinguono tra dati archiviati in locale e dati archiviati nel cloud: la responsabilità ricade comunque sull’azienda.

In Europa, il GDPR stabilisce obblighi chiari in caso di violazioni della sicurezza: notifica alle autorità, comunicazione con gli interessati e documentazione dettagliata dell’incidente. Questi processi sono solitamente accompagnati da audit, indagini normative e un costante controllo pubblico.

Questo approccio è supportato da standard internazionali come quelli definiti dal National Institute of Standards and Technology (NIST), che sottolineano la necessità di identificare, classificare e proteggere i dati indipendentemente dalla loro ubicazione.

Il cloud come amplificatore del rischio reputazionale

Quando si verifica una violazione nel cloud, l’esposizione è in genere maggiore. I sistemi sono interconnessi e l’impatto può estendersi rapidamente a clienti e terze parti. Questo trasforma l’incidente in una questione di fiducia, reputazione e continuità aziendale, non solo di conformità normativa.

strategia aziendale di protezione dei dati diventa essenziale per limitare i danni reputazionali e preservare la fiducia di clienti e partner. Non si tratta solo di conformità normativa, ma di dimostrare una gestione responsabile delle informazioni, con controlli chiari su accesso, classificazione dei dati e capacità di risposta agli incidenti.

Le organizzazioni che integrano la protezione dei dati nella propria strategia aziendale sono meglio preparate a contenere i danni e a impedire che una violazione isolata si trasformi in una crisi prolungata.

Quando il ripristino tecnico non ripristina la fiducia

Uno degli errori più comuni è presumere che la crisi finisca quando i sistemi tornano operativi. In realtà, quel momento segna spesso l’inizio della fase più complessa dell’incidente. Anche se le operazioni vengono ripristinate, l’azienda deve affrontare notifiche legali, audit, indagini normative e pressioni mediatiche.

Il ripristino tecnico si misura solitamente in giorni o settimane. Il ripristino della reputazione può richiedere anni. Clienti che non rinnovano i contratti, partner che inaspriscono i termini o investitori che perdono fiducia sono conseguenze comuni di una violazione del cloud mal gestita. Questo intervallo di tempo spiega perché molte organizzazioni sottostimano il vero impatto dell’incidente: quando i sistemi tornano operativi, il danno alla credibilità è appena iniziato, incidendo sulle relazioni di mercato e sull’immagine a lungo termine dell’azienda.

La registrazione digitale dell’incidente

In un ambiente digitale in cui le informazioni rimangono permanentemente accessibili, un incidente di sicurezza nel cloud può continuare a influenzare la percezione del brand anche molto tempo dopo il ripristino dei sistemi. Articoli archiviati, resoconti pubblici, comunicazioni normative e citazioni sui media o sui social network garantiscono che l’incidente non scompaia, ma rimanga latente nel tempo.

Ogni nuovo riferimento all’incidente, che si tratti di una ricerca online, di un processo di due diligence o di una conversazione aziendale, riaccende sentimenti di vulnerabilità e sfiducia. Per clienti e partner, il ricordo dell’attacco spesso supera le successive spiegazioni tecniche. In questo contesto, la memoria digitale trasforma un singolo evento in un fattore reputazionale ricorrente, in grado di influenzare decisioni di assunzione, investimento o collaborazione per gli anni a venire.

Per questo motivo, la gestione degli incidenti non si esaurisce con il ripristino tecnico, ma piuttosto con la capacità dell’organizzazione di ricostruire una narrazione coerente, dimostrare reali miglioramenti nella propria strategia di sicurezza e sostenere nel tempo una comunicazione che rafforzi la fiducia. Senza una strategia attiva per affrontare questa memoria digitale, anche un incidente apparentemente risolto può continuare a erodere la reputazione dell’azienda in modo silenzioso ma costante.

Come ridurre realisticamente i rischi dell’archiviazione cloud

Ridurre i rischi dell’archiviazione cloud non significa evitarla, ma piuttosto gestirla correttamente. Il primo passo è sapere quali dati sono archiviati, dove si trovano e chi vi ha accesso. Senza visibilità, non c’è sicurezza.

È essenziale implementare rigorosi controlli di accesso, autenticazione a più fattori, revisioni regolari delle autorizzazioni e monitoraggio continuo. Questi principi sono delineati in standard specifici come ISO/IEC 27017, che definisce i controlli di sicurezza per i servizi cloud.

La formazione del personale rimane fondamentale. Molti incidenti hanno origine da phishing o errori umani, a dimostrazione del fatto che la tecnologia da sola non è sufficiente senza consapevolezza.

Conclusione:

L’archiviazione dei dati nel cloud non è intrinsecamente sicura né insicura. La sicurezza dipende da come vengono gestiti i rischi. Ignorare le vulnerabilità reali nell’archiviazione cloud è uno dei modi più rapidi per esporsi a violazioni, sanzioni e danni alla reputazione.Il cloud non perdona l’improvvisazione. In un ambiente in cui i dati sono la risorsa più preziosa, proteggerli significa proteggere il futuro dell’azienda.

Domande frequenti (FAQ)

Sì, ma solo quando la sicurezza è gestita in modo attivo e continuo. Il cloud offre un’infrastruttura solida, ma non protegge automaticamente i dati. La sicurezza dipende da come l’organizzazione configura l’accesso, gestisce le identità, applica la crittografia e monitora l’ambiente. Senza una governance adeguata, il rischio può essere persino maggiore rispetto agli ambienti tradizionali.

La responsabilità ultima ricade sempre sull’azienda proprietaria dei dati. Anche se il fornitore cloud protegge l’infrastruttura sottostante, l’organizzazione è responsabile della configurazione, dell’accesso e dell’utilizzo delle informazioni. Da un punto di vista legale e reputazionale, una violazione del cloud non esonera l’azienda dai suoi obblighi o dalle sue conseguenze.

Sì, e con frequenza crescente. Molti attacchi attuali sono specificamente progettati per sfruttare credenziali cloud compromesse, sincronizzazioni automatiche e permessi eccessivi. Una volta all’interno, gli aggressori possono crittografare i dati, eliminare i backup e diffondersi rapidamente tra i servizi interconnessi.

Non necessariamente. I backup sono una misura fondamentale, ma non sono una garanzia di sicurezza. Se i backup sono collegati all’ambiente primario o non sono configurati correttamente, possono essere crittografati o eliminati durante un attacco. Per essere efficaci, devono essere isolati, protetti e testati regolarmente.

Normative come il GDPR si applicano indipendentemente da dove i dati siano archiviati. L’utilizzo del cloud non riduce gli obblighi legali. Le aziende devono segnalare le violazioni, documentare gli incidenti e dimostrare adeguate misure di sicurezza, anche quando i dati sono ospitati su infrastrutture di terze parti.

La chiave è la preparazione. Avere rigidi controlli di accesso, un monitoraggio continuo, la formazione del personale e un piano di risposta ben definito consente di rilevare gli incidenti in anticipo, contenerli più rapidamente e ridurre l’impatto sia operativo che reputazionale.

Poiché gli ambienti cloud sono altamente flessibili e complessi, un errore apparentemente insignificante, come un bucket esposto o un’autorizzazione assegnata in modo errato, può rendere i dati critici accessibili al pubblico. Molte violazioni non sono dovute ad attacchi sofisticati, ma a errori di configurazione di base che passano inosservati per mesi.

È uno dei pilastri fondamentali. Il cloud non è accessibile solo ai dipendenti, ma anche ad applicazioni, fornitori e processi automatizzati. Senza una chiara politica di privilegi minimi, autenticazione a più fattori e verifiche regolari degli accessi, le credenziali diventano il principale punto di accesso per gli aggressori.

Sì. A causa dell’interconnessione dei sistemi e della velocità con cui si diffondono gli incidenti, una violazione del cloud ha in genere maggiore visibilità e portata. Questo può tradursi in una perdita di fiducia, pressione mediatica e un impatto reputazionale più duraturo rispetto ad ambienti isolati.

Qual è l’aspetto più importante per gestire correttamente i rischi dell’archiviazione cloud?

È importante comprendere che il cloud non elimina la responsabilità. La sicurezza del cloud richiede governance, visibilità dei dati, solidi controlli tecnici e una cultura della sicurezza. Le organizzazioni che considerano il cloud una risorsa strategica, non solo un fornitore di tecnologia, sono meglio preparate a prevenire le violazioni e a gestire gli incidenti quando si verificano.

Soccorso Immediato per Ransomware

Il ransomware non deve paralizzare la tua attività. I nostri specialisti sono pronti a recuperare i tuoi dati e proteggere i tuoi sistemi.