Negli ultimi cinque anni, il ransomware ha cessato di essere una minaccia confinata al mondo aziendale. Le istituzioni pubbliche – ministeri, comuni, università, ospedali e perfino forze dell’ordine – sono oggi tra i bersagli principali dei gruppi criminali informatici. La ragione è semplice: colpire un governo significa colpire la fiducia dei cittadini nello Stato.

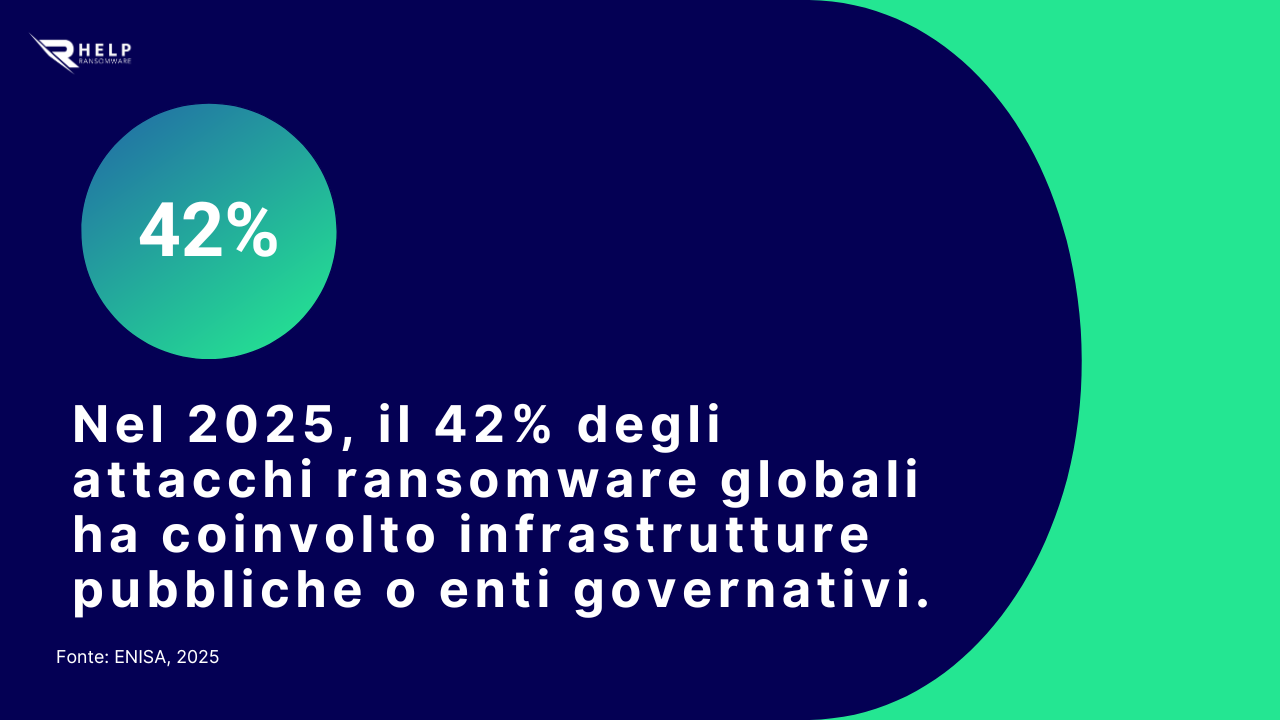

Secondo il Threat Landscape Report 2025 di ENISA, gli attacchi ransomware contro enti governativi e pubbliche amministrazioni sono aumentati del 63% rispetto all’anno precedente. Non si tratta solo di furti di dati, ma di vere e proprie azioni di destabilizzazione che paralizzano sistemi fiscali, blocchi anagrafi, cancellano database giudiziari e fermano servizi di emergenza.

In Europa e America, i casi più gravi hanno mostrato come anche un singolo clic o una password compromessa possano trasformarsi in un incidente nazionale. Basti ricordare l’attacco al Ministero della Giustizia francese nel 2024 o al sistema sanitario del Costa Rica nel 2023, che costrinse il governo a dichiarare lo stato di emergenza digitale.

Cos’è il ransomware governativo e perché è così pericoloso

Il ransomware è un malware che blocca l’accesso ai dati o ai sistemi di una vittima, chiedendo un riscatto in cambio della decrittazione. Ma quando il bersaglio è un governo, la posta in gioco non è solo economica. Gli aggressori mirano a compromettere la continuità amministrativa, a interrompere i servizi pubblici e, nei casi più gravi, a indebolire la fiducia nello Stato.

I gruppi criminali più attivi

Secondo CISA, molti dei gruppi responsabili di questi attacchi sono LockBit, BlackCat (ALPHV) e Play Ransomware. Essi operano con logiche aziendali e infrastrutture globali seguendo modelli di “double extortion”, rubando i dati prima di criptarli, per poi minacciare la pubblicazione in caso di mancato pagamento. In questo modo esercitano una duplice pressione, economica e reputazionale.

“Quando un ransomware colpisce un ente pubblico, il danno va ben oltre la tecnologia. È un attacco alla fiducia dei cittadini, alla stabilità di un’amministrazione e alla credibilità delle istituzioni.” spiega Andrea Baggio, CEO di HelpRansomware.

Gli hacker non scelgono i governi perché più vulnerabili, ma perché più visibili. Colpire un sistema pubblico genera clamore, amplifica la percezione del rischio e mette i decisori politici sotto pressione.

Soccorso Immediato per Ransomware

Il ransomware non deve paralizzare la tua attività. I nostri specialisti sono pronti a recuperare i tuoi dati e proteggere i tuoi sistemi.

Come inizia un attacco ransomware

Gli attacchi contro i governi non si manifestano mai all’improvviso: maturano nel tempo, con un processo metodico e silenzioso. Prima di arrivare alla cifratura dei sistemi o alla richiesta di riscatto, i criminali informatici investono settimane nell’infiltrazione e nella preparazione dell’attacco. Ogni fase è studiata per passare inosservata, sfruttando vulnerabilità tecniche ma soprattutto debolezze umane. È in questo contesto che il ransomware diventa uno strumento perfetto: entra senza fare rumore e colpisce quando la vittima è più esposta.

L’ingresso silenzioso e il fattore umano

Quasi tutti gli attacchi iniziano con un gesto banale: un clic sbagliato. Un’email ben costruita, apparentemente inviata da un fornitore o da un altro ente pubblico, induce il destinatario ad aprire un allegato o a fornire credenziali. Il phishing resta, secondo il National Cyber Security Centre (NCSC), il vettore d’ingresso più comune.

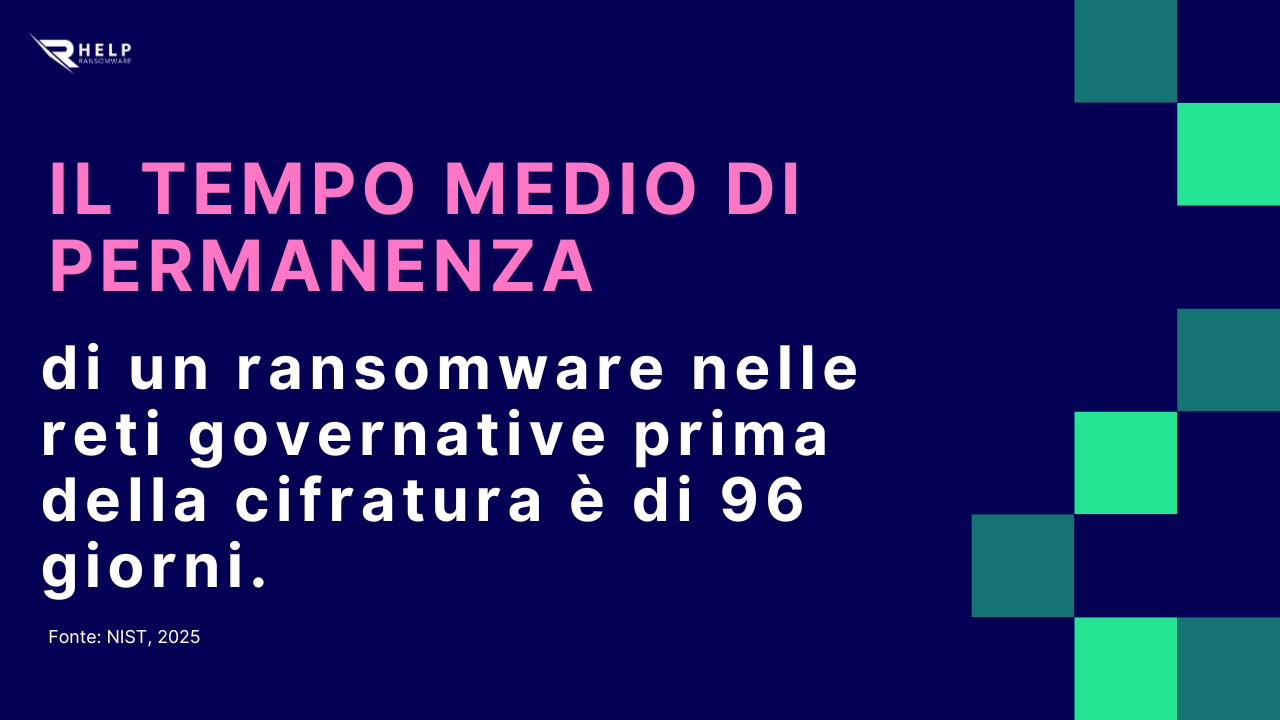

Dopo la prima infezione, gli aggressori si muovono con discrezione, esplorano la rete e cercano i punti deboli. Il malware resta spesso inattivo per settimane, accumulando informazioni e identificando i sistemi più sensibili. Questa fase di attesa – nota come “dwell time” – consente agli hacker di massimizzare l’impatto dell’attacco.

Dalla compromissione alla paralisi

Quando tutto è pronto, il ransomware si attiva simultaneamente su più sistemi, cifrando i file e impedendo l’accesso ai dati. Nelle ore successive, i criminali inviano una richiesta di riscatto e, spesso, pubblicano una parte dei dati rubati per dimostrare la serietà della minaccia.

Secondo il NIST, il tempo medio di permanenza del malware nelle reti governative prima della cifratura è di 96 giorni, un intervallo che dimostra quanto gli attacchi siano pianificati e non improvvisati.

Identificazione e contenimento dell’attacco

La fase di identificazione è cruciale. Rilevare un’anomalia in anticipo può evitare danni irreversibili. Attività di rete sospette, accessi da indirizzi IP sconosciuti o la disattivazione improvvisa di sistemi di backup sono tra i primi indizi di un’intrusione.

Le amministrazioni devono implementare soluzioni di monitoraggio continuo (SIEM) e endpoint detection and response (EDR) in grado di intercettare comportamenti anomali e segnalare rapidamente le violazioni.

La risposta immediata

Una volta confermato l’attacco, la priorità è contenere la minaccia senza compromettere le prove digitali. I sistemi infetti devono essere isolati, ma non spenti, per consentire l’analisi forense. Il NIST Cybersecurity Framework sottolinea l’importanza di protocolli chiari di risposta e comunicazione tra reparti tecnici e autorità nazionali di sicurezza.

In questa fase, il supporto di esperti esterni come HelpRansomware diventa determinante. Il team fornisce procedure immediate per interrompere la propagazione, individuare i vettori d’attacco e impostare un piano di recupero controllato.

Soccorso Immediato per Ransomware

Il ransomware non deve paralizzare la tua attività. I nostri specialisti sono pronti a recuperare i tuoi dati e proteggere i tuoi sistemi.

Attivazione del piano di risposta e gestione della crisi

Ogni governo dovrebbe disporre di un Incident Response Plan definito, testato e aggiornato periodicamente. Questo documento non è solo una guida tecnica, ma una mappa operativa che definisce ruoli, responsabilità e canali di comunicazione in caso di emergenza.

Juan Ricardo Palacio, CoFounder & CEO America di HelpRansomware, afferma:

“Nessuna istituzione può affrontare un attacco ransomware senza un piano chiaro. La risposta non deve essere improvvisata, ma parte di una strategia di resilienza digitale continua.”

Una comunicazione tempestiva e trasparente è parte integrante della risposta. Nascondere un incidente informatico può peggiorare le conseguenze reputazionali. Sempre più governi, infatti, adottano politiche di disclosure controllata, informando i cittadini e collaborando con le agenzie di cybersecurity per coordinare la risposta pubblica.

Ripristino e Analisi post incidente

Il momento del ripristino è spesso il più complesso. Non basta recuperare i dati: bisogna garantire che il sistema sia nuovamente integro, pulito e protetto.

I backup sono la chiave della resilienza, ma devono essere isolati (air-gapped), regolarmente testati e protetti contro la sovrascrittura automatica. Molti ransomware moderni cercano e cancellano le copie di sicurezza per impedire il recupero.

HelpRansomware supporta governi e enti pubblici nel recupero dei dati cifrati, utilizzando metodologie di analisi forense e decrittazione controllata. L’obiettivo è ripristinare i servizi senza pagare riscatti, mantenendo l’integrità delle informazioni.

Miglioramento continuo

Un attacco ransomware non termina con il ripristino. L’analisi post-incidente è ciò che consente di trasformare un evento critico in un’occasione di miglioramento. Ogni governo deve ricostruire la cronologia dell’attacco, identificare le vulnerabilità sfruttate e aggiornare le politiche di sicurezza.

Il NCSC raccomanda esercitazioni periodiche e test di penetrazione per verificare la preparazione dei team. La formazione del personale è un altro pilastro fondamentale: un dipendente consapevole rappresenta la prima linea di difesa contro il ransomware.

Conclusione: proteggere la fiducia pubblica

La sicurezza informatica è oggi una componente essenziale della democrazia. Quando un attacco ransomware colpisce un governo, non viene messo a rischio solo un sistema informatico, ma la continuità stessa dei servizi ai cittadini.

HelpRansomware opera a livello globale per affiancare istituzioni pubbliche e private nella prevenzione, risposta e recupero da incidenti ransomware. L’obiettivo è unico: proteggere la fiducia pubblica attraverso la sicurezza digitale.

Domande Frequenti (F.A.Q.)

Perché gestiscono infrastrutture critiche e dati sensibili. Un attacco ai servizi pubblici ha conseguenze sociali ed economiche immediate, aumentando la pressione per pagare il riscatto.

Sanità, giustizia e amministrazioni locali, dove i sistemi obsoleti e la carenza di risorse tecniche rendono più facile l’infiltrazione.

No, ma la combinazione di formazione continua, monitoraggio proattivo e backup isolati può ridurre il rischio a livelli minimi.

Fornisce supporto tecnico immediato, recupera i dati cifrati e aiuta gli enti pubblici a creare strategie di resilienza durature.

Sottovalutare il fattore umano, rimandare gli aggiornamenti di sicurezza e affidarsi a backup non testati.

Sì. I fornitori pubblici sono spesso la “porta d’ingresso” degli attacchi. Devono adottare standard di sicurezza equivalenti a quelli governativi.