Un messaggio arriva nella tua casella di posta. Sembra provenire dal tuo fornitore di software, dalla banca o dal reparto IT. L’oggetto è urgente, il linguaggio è persuasivo, e contiene un link o un allegato. Clicchi.

Non sembra succedere nulla. Lo schermo non si blocca. Nessun avviso. Continui a lavorare. Ma ciò che non vedi è che, in background, qualcuno è appena entrato.

Quel clic è stato sufficiente per concedere l’accesso a un attaccante. Silenziosamente, inizia a esplorare la rete, cercare credenziali, identificare file importanti e disattivare i backup. Giorni dopo, quando i sistemi si bloccano e i tuoi documenti appaiono criptati, è già troppo tardi.

Il ransomware raramente si presenta in modo improvviso. Arriva mascherato, approfittando di un momento di distrazione e di un messaggio ben costruito. Il suo metodo di ingresso più comune rimane uno dei più vecchi: il phishing.

Soccorso Immediato per Ransomware

Il ransomware non deve paralizzare la tua attività. I nostri specialisti sono pronti a recuperare i tuoi dati e proteggere i tuoi sistemi.

Perché il phishing è ancora così efficace?

Il phishing funziona perché non attacca i sistemi: attacca le persone. A differenza di altre minacce, non ha bisogno di vulnerabilità tecniche complesse né di malware avanzato. Gli basta che qualcuno si fidi di ciò che sta vedendo.

Gli attaccanti progettano messaggi che imitano perfettamente comunicazioni reali: banche, piattaforme di pagamento, enti pubblici o colleghi di lavoro. Utilizzano loghi, firme, tono formale e dati specifici che li rendono credibili. A questo si aggiunge l’uso dell’intelligenza artificiale, che consente di creare email altamente personalizzate, con linguaggio naturale e senza errori evidenti.

Quella combinazione di urgenza e familiarità fa sì che persino utenti esperti possano cadere nella trappola. Nel 2024, il Threat Report di Proofpoint ha rivelato che il 71% delle organizzazioni a livello globale ha segnalato almeno un attacco di phishing riuscito, nonostante l’uso di strumenti di filtraggio e programmi di formazione.

La causa non è una semplice disattenzione. Molte campagne sono progettate per apparire in momenti chiave: subito prima di un pagamento, durante cambiamenti interni o simulando allarmi di sicurezza. In contesti lavorativi ad alta pressione o carico di lavoro, un solo clic può fare la differenza.

Secondo il National Cyber Security Centre del Regno Unito (NCSC), il phishing continua a essere il vettore di attacco più comune negli incidenti critici segnalati da aziende ed enti pubblici. E questo perché nessun sistema tecnico può eliminare del tutto il fattore umano.

Come funziona l’attacco: dall’email alla cifratura

La meccanica del phishing come vettore di ransomware è tanto efficace quanto semplice. Una sola email, se ben progettata, può attivare una catena di eventi che finisce per bloccare completamente l’accesso ai tuoi dati. E la cosa più pericolosa è che questo processo avviene senza destare sospetti.

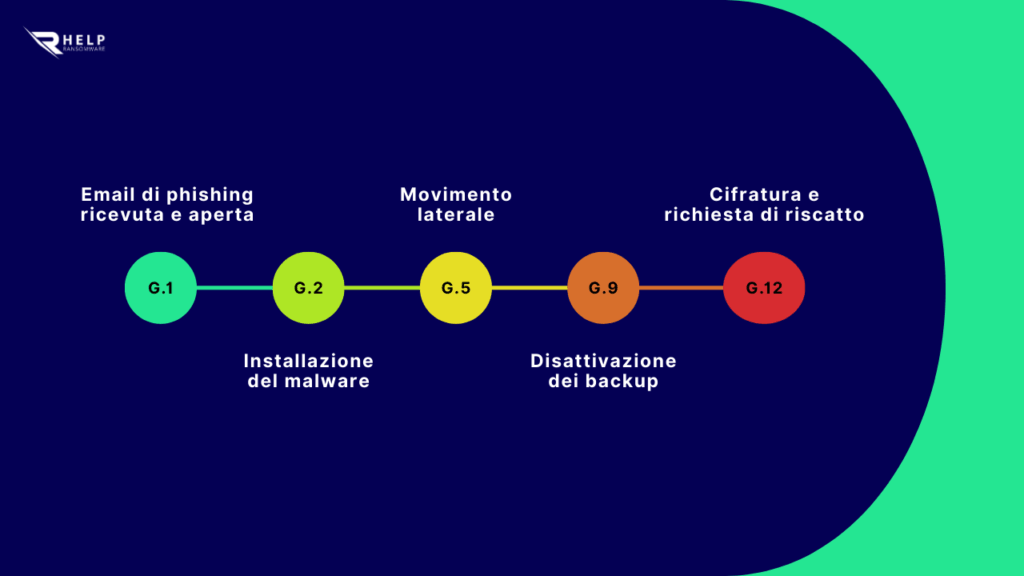

Nella pratica, il processo segue generalmente questa sequenza:

- L’attaccante invia un’email che simula una comunicazione legittima — una fattura, un messaggio del supporto tecnico, una notifica bancaria — che di solito include un link o un allegato.

- Cliccando, si installa un file dannoso, spesso attraverso un documento Word o Excel con macro abilitate, oppure dopo aver inserito credenziali in un sito falso.

- Una volta aperta la porta, viene installato un dropper o una backdoor. Questo software consente all’attaccante di mantenere accesso persistente al sistema senza essere rilevato.

- Nei giorni successivi, l’attaccante esplora la rete, identifica sistemi vulnerabili, estrae informazioni sensibili e disattiva i backup.

- Infine, viene distribuito il ransomware. I file diventano inaccessibili e appare una nota in cui si richiede il pagamento del riscatto.

Questo processo può avvenire senza che i sistemi di sicurezza tradizionali lo rilevino. Infatti, secondo l’Agenzia per la Cybersecurity e la Sicurezza delle Infrastrutture degli Stati Uniti (CISA), il malware può restare all’interno di una rete tra i 70 e i 200 giorni prima di attivare l’attacco, sfruttando quel tempo per massimizzare il danno.

Come riconoscere un’email di phishing

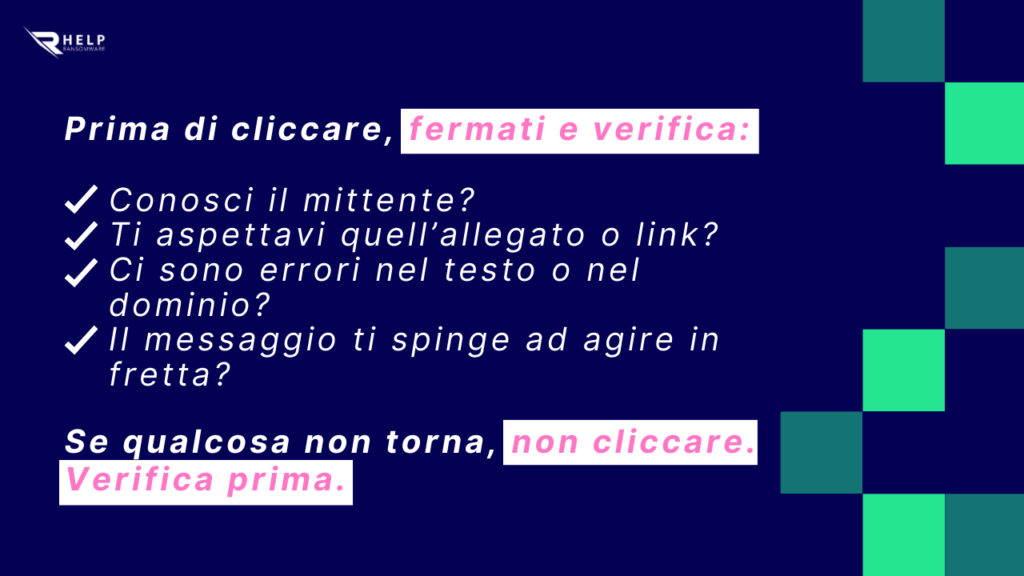

Individuare un’email di phishing non è sempre facile, soprattutto se è ben costruita. Tuttavia, ci sono segnali che, se conosciuti e applicati con costanza, possono fare la differenza tra un clic sicuro e una violazione critica.

Ecco gli elementi chiave a cui prestare attenzione:

Oggetto con urgenza forzata

Frasi come “Ultimo avviso”, “Attività sospetta rilevata” o “Il tuo account verrà sospeso oggi” sono pensate per generare pressione psicologica. Più urgente appare il messaggio, più è probabile che si tratti di un inganno.

Mittenti che imitano identità reali

Gli attaccanti usano spesso domini simili a quelli legittimi (@micros0ft.com invece di @microsoft.com). Possono anche impersonare colleghi o superiori, sfruttando nomi reali ottenuti da precedenti fughe di dati o reti professionali.

📎 Allegati o link fuori contesto

Se ricevi un documento inaspettato o un link che ti chiede di effettuare di nuovo l’accesso, diffida. Molti attacchi iniziano con file Word o Excel che richiedono di abilitare le macro per “visualizzare il contenuto.”

Link che non corrispondono all’URL visibile

Passa il cursore sopra il link (senza cliccare). Se la destinazione reale non corrisponde a quanto visualizzato, o punta a domini strani o accorciatori di URL, è molto probabile che si tratti di phishing.

Errori sottili di scrittura o formattazione

Anche se sempre meno frequenti, errori ortografici, incoerenze nel layout dell’email o frasi strane restano segnali d’allarme. Anche il linguaggio generato automaticamente può suonare artificiale o generico.

Strategie efficaci per proteggersi dal phishing

Evitare di cadere in un’email di phishing non dipende solo dall’attenzione individuale. Serve un approccio integrato che combini tecnologia, formazione e struttura organizzativa. Le aziende che affrontano questa minaccia in modo preventivo — e non reattivo — sono quelle che meglio resistono ai tentativi di ransomware.

Ecco le misure più efficaci:

1. Formazione continua con simulazioni reali

Una formazione annuale non basta. Il personale ha bisogno di esercitarsi periodicamente con scenari che imitano attacchi reali. Le campagne interne di phishing simulato permettono di misurare la vulnerabilità dell’organizzazione e rafforzare una cultura della consapevolezza.

Secondo il Phishing by Industry Benchmarking Report 2025 di KnowBe4, le organizzazioni che adottano programmi di formazione mensili e simulazioni settimanali riducono il loro tasso di vulnerabilità del 96% in un anno.

🔗 Scopri come preparare il tuo team con il nostro servizio di formazione contro gli attacchi informatici.

2. Autenticazione multifattore (MFA)

Anche se un attaccante riesce a rubare le password tramite phishing, non potrà accedere senza un secondo livello di verifica. Attivare l’MFA su tutti gli accessi — in particolare su email, VPN e pannelli amministrativi — è una barriera fondamentale contro le intrusioni.

Microsoft riporta che l’uso dell’MFA blocca oltre il 99% dei tentativi di accesso non autorizzato su account compromessi.

3. Filtri email avanzati

Molte soluzioni di sicurezza tradizionali non rilevano le email di phishing più sofisticate. Oggi è essenziale utilizzare filtri che integrino analisi comportamentale, reputazione dei domini e machine learning per intercettare schemi sospetti. I filtri dovrebbero anche analizzare gli allegati in ambienti di sandboxing prima di consentirne l’apertura.

4. Politiche di accesso e segmentazione della rete

Limitare l’accesso degli utenti solo ai sistemi di cui hanno bisogno riduce la superficie d’attacco. Se un dipendente cade in una campagna di phishing, il danno sarà contenuto se non dispone di privilegi elevati o accesso all’intera rete. La segmentazione inoltre impedisce al ransomware di propagarsi facilmente da un server all’altro.

5. Backup disconnessi e verificabili

Avere backup non basta: devono essere offline (air-gapped), testati regolarmente e protetti dalla sovrascrittura automatica. Molti ransomware moderni cercano e cancellano i backup prima di criptare i file. Il ripristino è possibile solo se la copia di sicurezza è completamente isolata.

Domande frequenti (FAQ)

Non al 100%, ma è possibile ridurre drasticamente il rischio. Il fattore umano è imprevedibile, ma con una formazione continua, l’autenticazione multifattore e sistemi di rilevamento avanzati, è possibile bloccare la maggior parte dei tentativi prima che abbiano conseguenze reali. La chiave è combinare tecnologia e cultura della sicurezza.

Alcuni tra i più comuni nelle recenti campagne di phishing includono LockBit, BlackCat (ALPHV) e Ragnar Locker. Tutti condividono una doppia logica: crittano i file ed esfiltrano informazioni per fare pressione sul pagamento. Questi gruppi tendono ad adattare le loro campagne ai settori e alle regioni in cui operano, utilizzando email accuratamente personalizzate come vettore iniziale.

No. Anche se è ancora utile come strato di difesa di base, l’antivirus da solo non rileva email di phishing sofisticate né ferma movimenti laterali all’interno della rete. Oggi è indispensabile avere soluzioni complementari come EDR, filtri email avanzati e soprattutto una strategia di risposta ben definita.

Sì. In HelpRansomware offriamo servizi che vanno oltre il semplice recupero dei dati. Progettiamo piani di prevenzione personalizzati, eseguiamo simulazioni di phishing per formare i team, e realizziamo audit infrastrutturali per rilevare potenziali falle prima che vengano sfruttate.

Conclusione: chiudere la porta prima che entrino

Nessuna organizzazione è completamente al sicuro dal ransomware, ma molte possono evitare di diventare vittime. La differenza sta nell’agire prima del primo clic o dopo il caos.

Il phishing opera secondo una logica semplice: sfruttare la fiducia. Non ha bisogno di vulnerabilità tecniche sofisticate, gli basta che qualcuno creda di star facendo la cosa giusta. E proprio quella porta d’ingresso — apparentemente insignificante — è ciò che permette al ransomware di causare danni su larga scala.

Di fronte a questo scenario, la prevenzione non è opzionale: è strategica. Combinare formazione continua, controlli di accesso, sistemi di allerta, backup solidi e strumenti di sicurezza avanzati è ciò che consente di contenere la minaccia fin dall’inizio.In HelpRansomware, lavoriamo affinché nessuna azienda debba affrontare da sola questo tipo di attacchi. Dalla preparazione al recupero, il nostro team offre soluzioni specifiche contro phishing, ransomware e perdita di dati.