Negli ultimi anni, il ransomware ha smesso di essere un evento improvviso e visibile per trasformarsi in una operazione silenziosa, prolungata e altamente strutturata, caratterizzata da diversi tipo di ransomware che agiscono in modo differente a seconda del settore, delle dimensioni dell’organizzazione e dell’obiettivo dell’attacco. Lontano dagli scenari in cui un’azienda si trovava improvvisamente con i sistemi cifrati da un giorno all’altro, gli attacchi moderni si sviluppano nel tempo, avanzando progressivamente all’interno della rete senza generare segnali evidenti fino a quando il danno diventa critico.

Comprendere come identificare un attacco ransomware prima che venga eseguita la fase di cifratura è diventato un elemento strategico per la continuità operativa. Non si tratta solo di disporre di strumenti tecnologici, ma di comprendere il comportamento degli attaccanti, interpretare i segnali precoci e intervenire quando esiste ancora un margine di manovra. In questo contesto, la rilevazione anticipata rappresenta la differenza tra un’interruzione gestibile e una crisi operativa, legale e reputazionale.

Esperti nella Rimozione di Ransomware

Affidati ai nostri professionisti certificati: oltre 25 anni di esperienza nel campo della rimozione di ransomware, recupero dati e sicurezza informatica.

Molte organizzazioni continuano ad associare il ransomware a sintomi evidenti come file inaccessibili o schermate di blocco. In realtà, quando questi segnali si manifestano, l’attacco ha già raggiunto la sua fase finale. La vera sfida consiste nel riconoscere gli indicatori che compaiono molto prima, quando l’attaccante è già all’interno della rete ma non ha ancora eseguito l’azione definitiva.

Perché la maggior parte degli attacchi ransomware non inizia con la cifratura

Uno degli errori più comuni nella gestione del rischio informatico è credere che il ransomware inizi nel momento in cui i sistemi smettono di funzionare. In realtà, quel momento rappresenta solo la conclusione di una catena di compromissione prolungata, che spesso ha avuto inizio settimane o addirittura mesi prima. La cifratura è soltanto l’ultima fase di un processo molto più ampio, progettato per massimizzare l’impatto e ridurre la capacità di reazione della vittima.

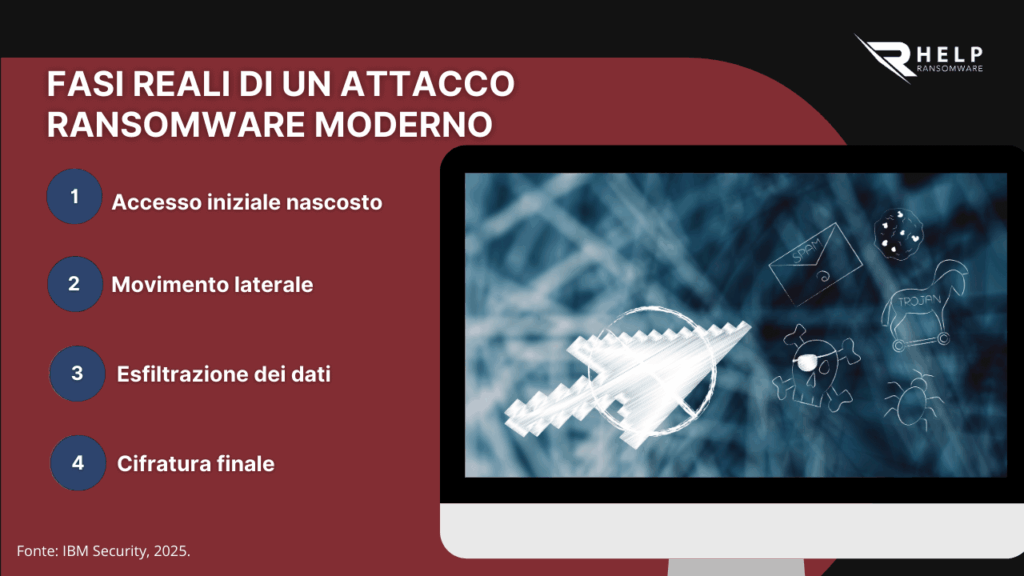

Gli attacchi moderni seguono una sequenza ben definita: accesso iniziale tramite phishing, credenziali rubate o sfruttamento di vulnerabilità; movimento laterale per espandere il controllo all’interno della rete; escalation dei privilegi; esfiltrazione di dati sensibili; preparazione dell’ambiente e, infine, esecuzione del ransomware.

Ciascuna di queste fasi lascia tracce tecniche e operative che, pur non interrompendo immediatamente l’operatività aziendale, indicano chiaramente una compromissione attiva, come descritto nella Computer Security Incident Handling Guide pubblicata nel 2025 dal NIST, in cui il ransomware viene definito come il risultato finale di incidenti che evolvono nel tempo e non come un evento improvviso.

Segnali precoci che indicano la presenza di ransomware nella rete

Identificare un attacco ransomware nelle sue fasi iniziali richiede un cambio di prospettiva. Invece di cercare eventi evidenti, è necessario osservare comportamenti anomali e deviazioni persistenti rispetto alla normale operatività. Analizzati singolarmente, questi segnali possono sembrare trascurabili; correlati tra loro, rivelano un’intrusione in corso.

Uno dei primi indicatori è spesso l’aumento dei tentativi di autenticazione falliti, soprattutto al di fuori dell’orario di lavoro o da località geografiche insolite. Questo comportamento è tipicamente associato ad attacchi di forza bruta o all’utilizzo di credenziali già compromesse. Quando tali tentativi sfociano in accessi riusciti da dispositivi non abituali, il livello di rischio cresce in modo significativo.

È inoltre frequente rilevare un uso improprio di credenziali legittime. Gli attaccanti preferiscono muoversi all’interno della rete utilizzando account reali per ridurre la probabilità di attivare alert automatici. Accessi amministrativi da account standard, modifiche ingiustificate ai permessi o attività non coerenti con il ruolo dell’utente sono segnali chiari di compromissione.

Recupero Dati Rapido e Sicuro

HelpRansomware garantisce un servizio di rimozione ransomware e recupero dati efficace e sicuro, con assistenza continua, 24 ore su 24, 7 giorni su 7.

In questo scenario, una strategia efficace di attacco ransomware deve concentrarsi sull’osservazione del comportamento e non solo sugli eventi isolati.

L’attività anomala come primo indicatore di compromissione

Quando un ransomware si insinua in una rete, la sua presenza raramente è immediata o rumorosa. Piuttosto, si manifesta attraverso alterazioni progressive nel comportamento dei sistemi e degli utenti. Processi sconosciuti in esecuzione con privilegi elevati, attività pianificate senza giustificazione operativa o accessi simultanei da aree geografiche differenti sono segnali che indicano una compromissione dell’ambiente.

Questi comportamenti assumono particolare rilevanza quando interessano sistemi periferici o server secondari, che spesso ricevono meno attenzione rispetto agli asset critici. Tuttavia, è proprio in questi ambienti che gli attaccanti tendono a stabilire persistenza e preparare il movimento laterale verso sistemi più sensibili, come avvertito dal National Cyber Security Centre (NCSC) del Regno Unito nella sua guida aggiornata nel 2025 sulla rilevazione di attività malevole precedenti agli attacchi ransomware, in cui si sottolinea che un comportamento anomalo prolungato rappresenta uno dei primi indicatori di compromissione.

Esfiltrazione dei dati: il segnale più sottovalutato del ransomware moderno

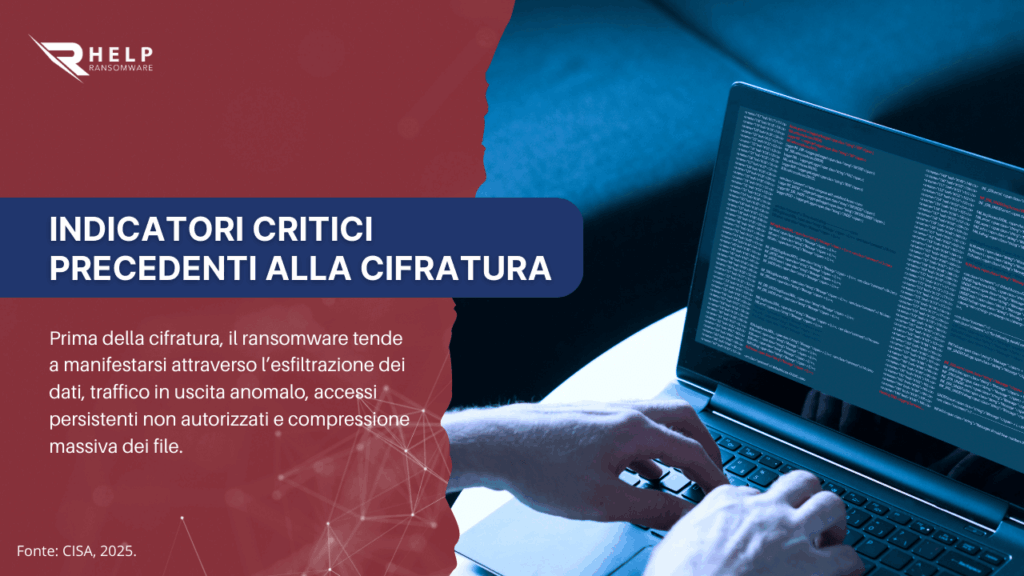

Uno dei cambiamenti più significativi nell’evoluzione del ransomware è la diffusione della doppia estorsione. Prima di cifrare i sistemi, gli attaccanti sottraggono dati sensibili per aumentare la pressione sulla vittima anche in presenza di backup funzionanti. Questa fase spesso passa inosservata perché non interrompe direttamente l’operatività aziendale.

Gli indicatori di esfiltrazione comprendono aumenti anomali del traffico in uscita, compressione massiva di file sui server interni e connessioni cifrate persistenti verso destinazioni esterne non riconosciute. Quando questi segnali emergono, l’attacco è già in una fase avanzata e il potenziale impatto aumenta in modo esponenziale.

Quando l’impatto non è più solo tecnico

L’esfiltrazione dei dati trasforma un incidente tecnico in una crisi aziendale. La perdita di informazioni riservate compromette la fiducia di clienti, partner e stakeholder ed espone l’organizzazione a sanzioni e contenziosi. Per questo motivo, il danno del ransomware va ben oltre il semplice ripristino dei sistemi.

Modifiche silenziose a sistemi e backup

Un ulteriore segnale particolarmente pericoloso è la manipolazione deliberata dei sistemi di backup. Prima di avviare la cifratura, molti attaccanti cercano di impedire il ripristino eliminando copie di sicurezza, modificando le policy di conservazione o disattivando i servizi di recovery.

La guida #StopRansomware pubblicata da CISA nel 2025 evidenzia come la protezione e il monitoraggio continuo dei backup siano elementi fondamentali per ridurre l’impatto finale di un attacco ransomware.

Perché individuare il ransomware in tempo cambia completamente lo scenario

Individuare un attacco ransomware prima della cifratura consente di isolare i sistemi compromessi, revocare gli accessi e attivare i piani di risposta quando è ancora possibile contenere il danno. In questo contesto, la Microsoft Teams e altri strumenti di collaborazione diventano spesso vettori indiretti di compromissione se non correttamente protetti e monitorati.

Conclusione

Il ransomware non compare all’improvviso. Lascia sempre segnali prima di colpire. Il vero rischio non è l’assenza di indicatori, ma l’incapacità di interpretarli in tempo.

Imparare come identificare un attacco ransomware significa accettare che la sicurezza inizia molto prima del malfunzionamento dei sistemi. Le organizzazioni che comprendono questa realtà smettono di reagire in ritardo e iniziano ad anticipare le minacce, riducendo in modo significativo l’impatto di uno dei rischi digitali più critici.

Domande frequenti (FAQ)

I segnali iniziali sono spesso discreti e includono accessi anomali, uso irregolare di credenziali legittime, modifiche non autorizzate alle configurazioni e traffico di rete fuori dai modelli abituali, anche quando l’operatività sembra regolare.

Sì. La maggior parte degli attacchi moderni mostra indicatori evidenti prima della cifratura. La difficoltà principale risiede nella mancanza di visibilità e nella capacità di correlare correttamente gli eventi.

Spesso i primi indicatori emergono su sistemi periferici, server secondari e nei log di autenticazione. Non sempre i sistemi critici sono i primi a essere coinvolti.

L’esfiltrazione consente la doppia estorsione, aumentando la pressione sulla vittima anche in presenza di backup funzionanti e amplificando l’impatto legale e reputazionale.

Non sempre. Molti attacchi prevedono la cancellazione o il sabotaggio delle copie di sicurezza prima della cifratura, rendendo essenziale l’isolamento e il monitoraggio continuo.

La permanenza può variare da pochi giorni a diversi mesi, soprattutto in organizzazioni complesse dove gli attaccanti cercano di massimizzare l’impatto.

È determinante. Molti attacchi iniziano con tecniche di ingegneria sociale, e personale formato può individuare segnali anomali prima che l’attacco evolva.

Sì. Con controlli di base, monitoraggio adeguato e procedure chiare, anche le piccole e medie imprese possono rilevare indicatori rilevanti.

Non sempre elimina completamente il danno, ma ne riduce drasticamente l’impatto operativo, legale e reputazionale.

Attendere segnali evidenti come la cifratura dei file. Quando ciò accade, l’attacco ha già avuto successo.

Esperti nella Rimozione di Ransomware

Affidati ai nostri professionisti certificati: oltre 25 anni di esperienza nel campo della rimozione di ransomware, recupero dati e sicurezza informatica.