En 2025 ha irrumpido una amenaza especialmente inquietante: Stealerium, un infostealer que no se conforma con robar credenciales o datos bancarios; su objetivo es convertir la intimidad de las víctimas en una herramienta de extorsión. Según la base de datos académica Malpedia, este malware está catalogado como win.stealerium y se caracteriza por robar información sensible y emplearla en campañas de sextorsión digital.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

¿Qué es Stealerium y por qué alarma a los expertos?

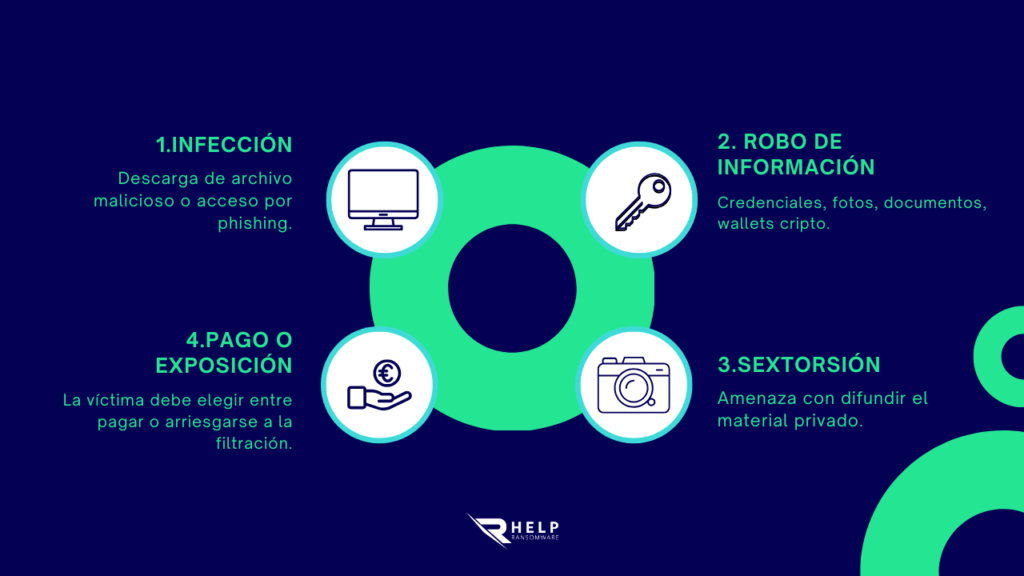

Stealerium pertenece a la familia de los infostealers, programas diseñados para extraer información del dispositivo infectado. Sin embargo, lo que lo diferencia —y lo hace tan peligroso— es su funcionalidad orientada a la sextorsión automatizada:

- Detecta patrones de navegación (por ejemplo, en sitios con contenido para adultos) y, sin intervención del usuario, puede tomar capturas de pantalla y activar la webcam.

- Recolecta credenciales, datos de monederos criptográficos, historiales de navegación y archivos sensibles.

- Centraliza esa información y la envía al atacante para usarla como palanca de chantaje: “paga o publico estas imágenes y conversaciones”.

Para entenderlo en contexto, Stealerium es un tipo de malware con funcionalidades típicas de los infostealers, pero aplicado a la explotación emocional y reputacional, no solo al lucro económico tradicional.

Un escenario con consecuencias reales: el despacho de abogados

Imaginemos un despacho de abogados mediano: personal móvil, correos con documentos sensibles y acceso a plataformas confidenciales. Un empleado descarga, sin saberlo, un fichero que instala Stealerium. En pocas horas, el atacante dispone de:

- Copias de correos internos y contratos.

- Fotos y capturas tomadas con la webcam durante sesiones privadas.

- Credenciales de servicios corporativos.

La amenaza no se limita a la pérdida de datos: el chantaje dirigido a exponer material íntimo puede provocar pérdida de confianza de clientes, demandas por incumplimiento de protección de datos (RGPD) y un daño reputacional que tarde años en olvidarse.

Este tipo de ataque ilustra por qué hay que diferenciarlo del típico ransomware: aquí la presión emocional es la herramienta principal del atacante.

Cómo responder y qué medidas implementar ya

Frente a Stealerium, la estrategia efectiva combina controles técnicos, formación y procedimientos de respuesta claros. Recomendamos:

- Análisis forense inmediato y aislamiento del dispositivo ante la menor sospecha.

- Erradicación del infostealer y bloqueo de canales de exfiltración.

- Revisión y rotación de credenciales detectadas como comprometidas.

- Políticas de permisos: restringir accesos a cámara y micrófono por defecto.

- Formación focalizada en vectores de entrega como el phishing.

Estas medidas están alineadas con las buenas prácticas para prevenir un ataque ransomware y también con las recomendaciones para protegerse de un ransomware, ya que los mecanismos de entrada suelen ser similares.

Resultados esperables con una respuesta adecuada

Cuando la detección y la respuesta son rápidas y coordinadas, se logra:

- Contener la exposición y minimizar la información que el atacante puede explotar.

- Evitar el pago y reducir el incentivo de futuros chantajes.

- Mitigar el daño reputacional mediante una gestión de crisis adecuada.

- Reforzar la resiliencia organizativa mediante formación y controles técnicos continuos.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

En resumen: la prevención y la respuesta inmediata marcan la diferencia entre un incidente puntual y una crisis de confianza de largo plazo.

Reflexión final

Stealerium es la confirmación de una tendencia clara: el cibercrimen explora vectores emocionales y reputacionales además de los económicos. Protegerse hoy implica no solo respaldos y antivirus, sino también políticas de privacidad estrictas, gestión de permisos de hardware y programas de concienciación que reduzcan la probabilidad de infección.