Un mensaje llega a tu bandeja de entrada. Parece venir de tu proveedor de software, del banco o de tu departamento de IT. El asunto es urgente, el lenguaje es persuasivo, y contiene un enlace o un archivo. Haces clic.

Nada parece ocurrir. La pantalla no se congela. No hay advertencias. Continúas con tu trabajo. Pero lo que no ves es que, en segundo plano, alguien acaba de entrar.

Ese clic fue suficiente para dar acceso a un atacante. En silencio, empieza a explorar tu red, buscar credenciales, identificar archivos importantes y desactivar respaldos. Días después, cuando los sistemas se bloquean y tus documentos aparecen cifrados, ya es tarde.

El ransomware rara vez irrumpe de forma abrupta. Llega disfrazado, aprovechando un momento de distracción y un mensaje bien construido. Su forma más común de entrar sigue siendo una de las más antiguas: el phishing.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

¿Por qué el phishing sigue siendo tan efectivo?

El phishing funciona porque no ataca a los sistemas: ataca a las personas. A diferencia de otras amenazas, no necesita vulnerabilidades técnicas complejas ni malware avanzado. Solo necesita que alguien confíe en lo que está viendo.

Los atacantes diseñan mensajes que imitan con precisión comunicaciones reales: bancos, plataformas de pago, instituciones públicas o compañeros de trabajo. Utilizan logotipos, firmas, tono formal y datos específicos que los hacen creíbles. A esto se suma el uso de inteligencia artificial, que permite crear correos altamente personalizados, con lenguaje natural y sin errores evidentes.

Esa combinación de urgencia y familiaridad lleva a que incluso usuarios experimentados puedan caer. En 2024, el Informe de amenazas de Proofpoint reveló que el 71% de las organizaciones a nivel global reportaron al menos un ataque exitoso de phishing, a pesar de contar con herramientas de filtrado y programas de capacitación.

La razón no es simple descuido. Muchas campañas están diseñadas para aparecer en momentos clave: justo antes de un pago, durante cambios internos o simulando alertas de seguridad. En contextos laborales con alta carga de trabajo o presión, un solo clic puede marcar la diferencia.

Según el Centro Nacional de Ciberseguridad del Reino Unido (NCSC), el phishing sigue siendo el vector de ataque más común en incidentes críticos reportados por empresas y organismos públicos. Y eso se debe a que ningún sistema técnico puede eliminar por completo el factor humano.

Cómo funciona el ataque: del correo al cifrado

La mecánica del phishing como vector de ransomware es tan efectiva como sencilla. Un solo correo, si está bien diseñado, puede activar una cadena de acciones que terminan bloqueando por completo el acceso a tus datos. Y lo más peligroso es que ese proceso ocurre sin levantar sospechas.

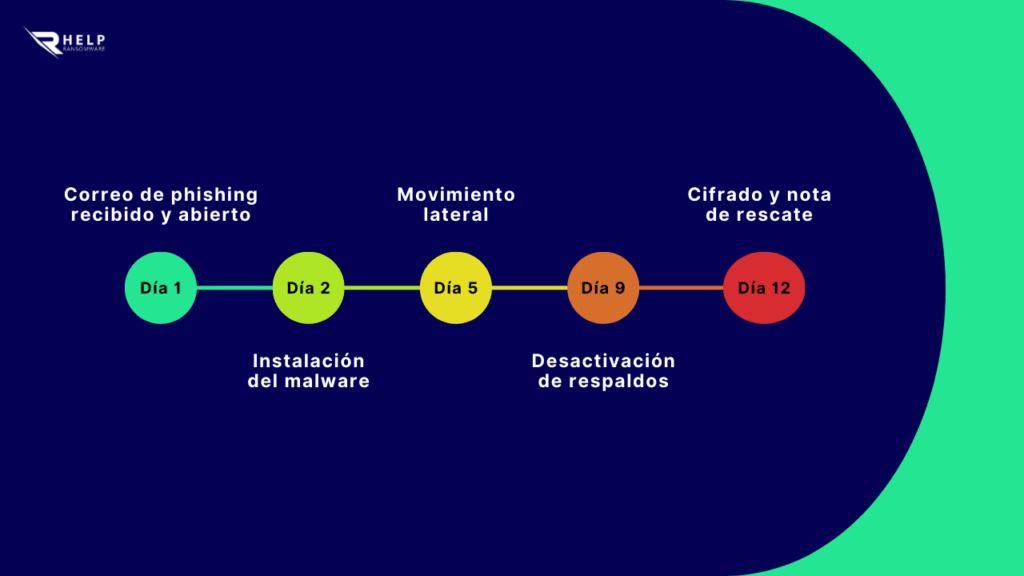

En la práctica, el proceso suele seguir este esquema:

- El atacante envía un correo que simula ser una comunicación legítima —una factura, un mensaje del soporte técnico, una notificación bancaria—, el cual suele incluir un enlace o un archivo adjunto.

- Al hacer clic, se instala un archivo malicioso, comúnmente mediante un documento de Word o Excel con macros habilitadas, o tras ingresar datos en un sitio falso que captura credenciales.

- Una vez abierta la puerta, se instala un dropper o una puerta trasera. Este software permite al atacante mantener acceso persistente al sistema sin ser detectado.

- Durante los días siguientes, el atacante explora la red, identifica sistemas vulnerables, extrae información sensible y desactiva respaldos.

- Finalmente, el ransomware se despliega. Los archivos quedan inaccesibles y aparece una nota exigiendo el pago del rescate.

Este proceso puede desarrollarse sin que los sistemas de seguridad tradicionales lo detecten. De hecho, según la Agencia de Ciberseguridad y Seguridad de Infraestructura de EE. UU. (CISA), el malware puede permanecer dentro de una red entre 70 y 200 días antes de activar el ataque, aprovechando ese tiempo para maximizar el daño.

Cómo identificar un correo de phishing

Detectar un correo de phishing no siempre es sencillo, especialmente cuando está bien diseñado. Sin embargo, hay señales que, si se conocen y se practican con regularidad, pueden marcar la diferencia entre un clic seguro y una brecha crítica.

Aquí te presentamos los elementos clave a los que debes prestar atención:

Asunto con urgencia forzada

Frases como «Última advertencia», «Se ha detectado actividad sospechosa» o «Tu cuenta será suspendida hoy» buscan generar presión psicológica. Cuanto más urgente parece el mensaje, más probable es que se trate de un engaño.

Remitentes que imitan identidades reales

Los atacantes suelen usar dominios similares al de una empresa legítima (@micros0ft.com en lugar de @microsoft.com). También pueden suplantar a compañeros de trabajo o superiores, aprovechando nombres reales obtenidos en filtraciones previas o redes profesionales.

Archivos adjuntos o enlaces fuera de contexto

Si recibes un documento que no esperabas, o un enlace que redirige a una página que te pide iniciar sesión de nuevo, desconfía. Muchos ataques comienzan con documentos de Word o Excel que solicitan activar macros para “ver el contenido”.

Enlaces que no coinciden con la URL visible

Pasa el cursor sobre el enlace (sin hacer clic). Si el destino real no coincide con lo que se muestra, o apunta a dominios extraños o acortadores de URL, es muy probable que se trate de un intento de phishing.

Errores sutiles de redacción o formato

Aunque cada vez menos comunes, los errores ortográficos, incoherencias en el diseño del correo o frases extrañas siguen siendo señales de alerta. El lenguaje generado automáticamente también puede sonar artificial o genérico.

Estrategias efectivas para protegerte del phishing

Evitar caer en un correo de phishing no depende únicamente de la atención individual. Requiere un enfoque integral que combine tecnología, formación y estructura organizativa. Las empresas que enfrentan esta amenaza de forma preventiva —y no reactiva— son las que mejor resisten los intentos de ransomware.

Aquí te compartimos las medidas más efectivas:

1. Formación continua con simulaciones reales

No basta con una capacitación anual. El personal necesita entrenarse periódicamente con escenarios que imiten ataques reales. Las campañas internas de phishing simulado permiten medir la vulnerabilidad de la organización y reforzar la cultura de alerta.

Según el «Phishing by Industry Benchmarking Report 2025» de KnowBe4, las organizaciones que aplican programas de entrenamiento mensual y simulaciones semanales reducen su tasa de vulnerabilidad en un 96 % en un año.

🔗 Descubre cómo preparar a tu equipo con nuestro servicio de entrenamiento contra ciberataques.

2. Autenticación multifactor (MFA)

Incluso si un atacante consigue robar contraseñas mediante phishing, no podrá acceder sin una segunda capa de verificación. Habilitar MFA en todos los accesos —especialmente en correo, VPN y paneles de administración— es una barrera crítica para frenar intrusiones.

Microsoft reporta que el uso de MFA bloquea más del 99 % de los intentos de acceso no autorizado en cuentas comprometidas.

3. Filtros avanzados de correo electrónico

Muchas soluciones tradicionales de seguridad no detectan los correos de phishing más sofisticados. Hoy en día, es fundamental utilizar filtros que integren análisis de comportamiento, reputación de dominios y aprendizaje automático para detectar patrones sospechosos. Además, los filtros deben inspeccionar archivos adjuntos en entornos de sandboxing antes de permitir su apertura.

4. Políticas de acceso y segmentación de red

Limitar el acceso de los usuarios a solo los sistemas que necesitan reduce la superficie de ataque. Si un empleado cae en una campaña de phishing, el daño estará contenido si no tiene privilegios elevados o acceso a toda la red. La segmentación también evita que el ransomware se propague con facilidad de un servidor a otro.

5. Backups desconectados y verificables

Tener copias de seguridad no es suficiente: deben estar fuera de línea (air-gapped), ser probadas con regularidad y mantenerse protegidas de sobrescritura automática. Muchos ransomware modernos buscan y eliminan respaldos antes de cifrar archivos. La recuperación solo es posible si el backup está completamente aislado.

Preguntas frecuentes (FAQ)

No al 100 %, pero sí se puede reducir drásticamente el riesgo. El factor humano es impredecible, pero con formación continua, autenticación multifactor y sistemas de detección avanzada, es posible bloquear la mayoría de los intentos antes de que tengan consecuencias reales. La clave está en combinar tecnología con cultura de seguridad.

Algunos de los más comunes en campañas de phishing recientes incluyen LockBit, BlackCat (ALPHV) y Ragnar Locker. Todos comparten una lógica doble: cifran archivos y exfiltran información para presionar el pago. Estos grupos suelen adaptar sus campañas a los sectores y regiones donde operan, usando correos cuidadosamente personalizados como vector de entrada.

No. Aunque sigue siendo útil como capa básica de defensa, el antivirus por sí solo no detecta correos de phishing sofisticados ni detiene movimientos laterales dentro de la red. Hoy es imprescindible contar con soluciones complementarias como EDR, filtrado de correo avanzado, y sobre todo, una estrategia de respuesta bien definida.

Sí. En HelpRansomware ofrecemos servicios que van más allá de la recuperación. Diseñamos planes de prevención personalizados, realizamos simulaciones de phishing para capacitar a los equipos, y auditamos infraestructuras para detectar posibles brechas antes de que sean explotadas.

Conclusión: cerrar la puerta antes de que entren

Ninguna organización está completamente a salvo del ransomware, pero muchas pueden evitar convertirse en víctimas. La diferencia está en si se actúa antes del primer clic o después del caos.

El phishing opera con una lógica sencilla: explotar la confianza. No requiere sofisticadas vulnerabilidades técnicas, solo necesita que alguien crea que está actuando correctamente. Y esa puerta de entrada —aparentemente menor— es la que permite al ransomware hacer daño a gran escala.

Frente a este panorama, la prevención no es opcional: es estratégica. Combinar educación constante, controles de acceso, sistemas de alerta, backups sólidos y herramientas de seguridad avanzadas es lo que permite contener la amenaza desde el inicio.

En HelpRansomware, trabajamos para que ninguna empresa tenga que enfrentar sola este tipo de ataques. Desde la preparación hasta la recuperación, nuestro equipo ofrece soluciones específicas contra phishing, ransomware y pérdida de datos.