All’inizio del 2026, l’Unione Europea ha pubblicato la Relazione Annuale 2025 del Comitato Interistituzionale sulla Cybersecurity, coordinato da CERT-EU. Oltre a una semplice revisione dell’anno precedente, il documento conferma un profondo cambiamento nel modo in cui le istituzioni europee intendono la cybersecurity: non più come una risposta agli incidenti, ma come una responsabilità strutturale integrata nella governance.

Il rapporto copre due anni di lavoro nell’ambito del Regolamento (UE) 2023/2841 e descrive in dettaglio come le entità dell’UE abbiano dovuto valutare la propria maturità, definire controlli e assumere impegni formali in materia di sicurezza informatica. Questo approccio non elimina la minaccia, che rimane elevata, ma riduce l’improvvisazione in caso di attacchi, soprattutto di fronte a rischi persistenti come il ransomware.

Ciò che questo documento riflette non è un miglioramento tecnico isolato, ma una decisione strategica: prepararsi prima che l’incidente si verifichi.

Il 2025 come punto di svolta: quando la sicurezza informatica diventa governance

Dal punto di vista del ransomware, questo cambiamento è significativo. Le campagne attuali non hanno successo a causa della sofisticatezza del malware, ma a causa di lacune nella responsabilità, dipendenze incomprese e decisioni tardive. È proprio questo che l’Unione Europea sta cercando di correggere.

Dalla risposta agli incidenti all’assunzione di responsabilità

Valutare la maturità, definire le responsabilità, stabilire controlli personalizzati e approvare piani di sicurezza informatica non prevengono tutti gli attacchi, ma riducono il caos quando si verificano. E questo controllo fa la differenza tra un incidente gestibile e una crisi prolungata, come già visto in numerosi casi gli attacchi ransomware più pericolosi.

Qui emerge una lezione chiara: il ransomware non si combatte solo con gli strumenti, ma con una struttura preesistente.

La supply chain come vantaggio operativo per il ransomware

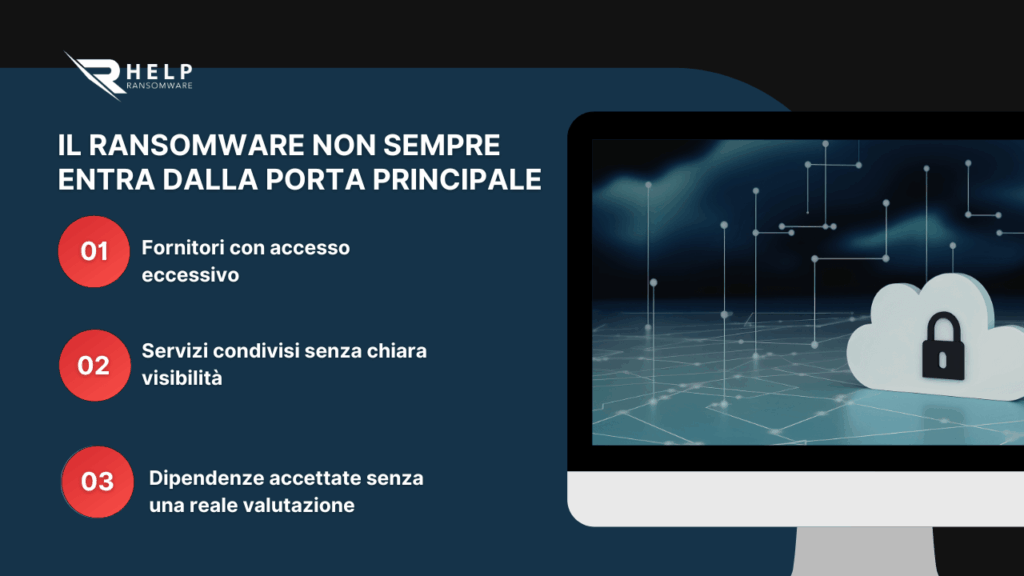

Uno dei focus più evidenti del lavoro di CERT-EU nel 2025 è stata la supply chain. Non per una tendenza, ma per necessità. I gruppi ransomware sfruttano da tempo punti di accesso indiretti: fornitori, servizi condivisi, integratori o terze parti con più autorizzazioni del necessario.

L’accesso indiretto come vero punto di ingresso

Questo schema spiega perché non si parla più di incidenti isolati, ma di un la crisi del ransomware. L’attacco non inizia quando un sistema viene crittografato, ma quando una dipendenza viene accettata senza un controllo adeguato.

Ridurre le dipendenze eccessive, valutare i fornitori e capire chi ha realmente accesso è diventata una decisione strategica, non tecnica.

Esternalizzare le capacità senza perdere il controllo

L’annuncio della Commissione europea sulla Il nuovo sistema di acquisto dinamico per i servizi IT professionali si inserisce perfettamente in questa logica.

Non si tratta di esternalizzare le responsabilità, ma di rafforzare le capacità all’interno di un quadro definito. Molti episodi di ransomware si intensificano perché nessuno ha una chiara comprensione di accesso, responsabilità o limiti. Quando il controllo è diluito, l’impatto si moltiplica.

L’approccio europeo va esattamente nella direzione opposta: collaborare, sì, ma senza perdere visibilità e criteri.

Ransomware, dati e l’impatto che passa inosservato finché non è troppo tardi

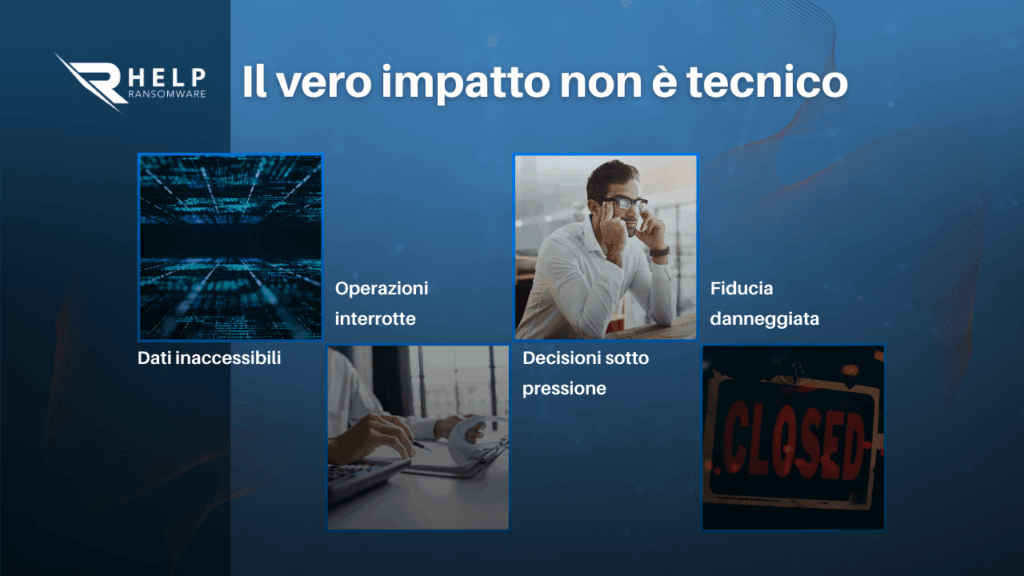

Il ransomware non prende di mira i sistemi. Prende di mira l’impatto. E tale impatto si verifica quando i dati non sono più disponibili, intatti o sotto controllo. È allora che un problema tecnico si trasforma in una crisi operativa, reputazionale o istituzionale.

Ecco perché la comprensione è fondamentale l‘importanza della protezione dei dati come decisione strategica. Non si tratta solo di rispettare le normative, ma di preservare la continuità e la fiducia, soprattutto in un contesto come quello europeo, come si evince dall’analisi di ransomware nell’Unione Europea nel 2025.

Tecnologia, automazione e un avvertimento necessario

Strumenti avanzati come L’intelligenza artificiale nella sicurezza informatica aggiunge valore, ma non sostituisce le decisioni sbagliate. Anche gli aggressori automatizzano, analizzano e intensificano le azioni. La differenza non sta nella tecnologia disponibile, ma in chi mantiene il controllo quando qualcosa va storto.

Conclusione

Il 2025 non sarà ricordato come un anno senza attacchi.

Sarà ricordato come l’anno in cui l’Europa ha capito che improvvisare di fronte al ransomware non è più un’opzione.

I messaggi del CERT-EU, il rapporto dell’IICB e le decisioni della Commissione europea puntano tutti nella stessa direzione: la resilienza si costruisce prima dell’incidente.

Dal punto di vista di HelpRansomware, il messaggio è chiaro: il ransomware non si combatte reagendo meglio, ma prendendo decisioni migliori.