Los avisos de diciembre 2025 publicados por Siemens e incluidos en el boletín de INCIBE-CERT revelan múltiples vulnerabilidades en productos industriales, soluciones de control y componentes críticos de infraestructura.

Estas fallas afectan a sistemas utilizados en sectores de alto impacto: energía, manufactura, transporte, automatización y servicios esenciales.

Entre los puntos más relevantes del aviso destacan:

- Validación insuficiente de certificados TLS en soluciones IAM y SDK SALT.

- Exposición de información sensible a través de firmware vulnerable.

- Riesgo para la confidencialidad, integridad y disponibilidad de sistemas OT.

IT y OT convergen y estas vulnerabilidades representan un riesgo directo para procesos operativos y, por extensión, un vector potencial para ataques avanzados, incluida la activación de cadenas de ataque de ransomware.

Análisis técnico de las vulnerabilidades anunciadas por Siemens

Siemens ha identificado problemas en múltiples componentes que pueden permitir ataques de interceptación, manipulación de datos y acceso no autorizado.

Entre los más relevantes se encuentran:

- Fallos en la verificación de certificados TLS que posibilitan ataques Man-in-the-Middle.

- Exposición de datos confidenciales a través de imágenes de firmware mal aseguradas.

- Debilidades en mecanismos de autenticación y protección de claves.

Estas vulnerabilidades comprometen la arquitectura de seguridad de sistemas industriales que, en muchos casos, funcionan de forma continua y sin margen para interrupciones.

Las amenazas descritas son especialmente críticas cuando los dispositivos forman parte del perímetro operativo de la empresa.

Un fallo en una pasarela, un PLC, un sistema IAM o un componente de gestión puede tener repercusiones transversales en toda la red.

Por qué estas vulnerabilidades impactan directamente en la seguridad industrial

El ecosistema OT, por su diseño, prioriza la continuidad operativa sobre la flexibilidad. Esto implica:

- Ventanas de actualización limitadas.

- Ciclos de parcheo más largos que en IT.

- Dependencia de componentes legados.

- Interconexión creciente entre sistemas industriales y servicios cloud.

Estas características convierten cualquier vulnerabilidad en un riesgo de alta severidad, ya que un atacante puede comprometer procesos esenciales o realizar movimientos no autorizados con consecuencias físicas o económicas.

Riesgo de explotación: del fallo técnico a la intrusión y extorsión

Las vulnerabilidades descritas pueden utilizarse como punto de entrada para la manipulación de comunicaciones, suplantación de sistemas, robo de información sensible o acceso privilegiado.

Desde HelpRansomware observamos que las operaciones de ransomware actuales ya integran objetivos OT cuando las condiciones lo permiten.

En particular:

- Un fallo en TLS puede permitir interceptar credenciales.

- Un firmware expuesto puede revelar llaves o datos operativos.

- Un sistema industrial vulnerable puede servir como pivote hacia redes IT.

En este contexto, comprender que és el ransomware y su evolución hacia la extorsión múltiple es fundamental para interpretar la gravedad del escenario.

Las amenazas no se limitan al cifrado. En entornos industriales, la manipulación de procesos puede derivar en paradas no planificadas, daño a equipos o compromisos regulatorios.

Sectores más expuestos y superficie real de ataque

Las vulnerabilidades afectan especialmente a:

- Energía y utilities

- Manufactura avanzada

- Transporte y logística crítica

- Automatización industrial y robótica

- Salud y laboratorios con equipos OT

- Operadores de servicios esenciales

Estas industrias dependen de la disponibilidad y precisión de sus sistemas. Una intrusión puede traducirse en daños económicos, interrupciones operativas y, en casos extremos, riesgo físico.

Medidas urgentes recomendadas: mitigación y resiliencia OT

Siemens ha publicado actualizaciones y recomendaciones específicas, pero la seguridad OT exige un enfoque más amplio que combine patching, arquitectura segura y supervisión continua.

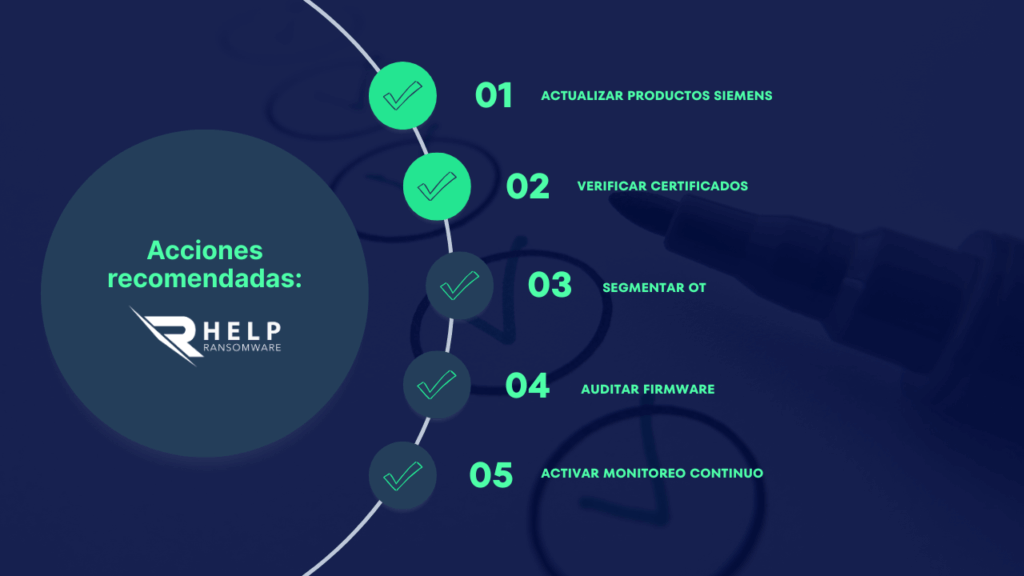

Acciones recomendadas:

- Aplicar las actualizaciones de Siemens tan pronto como sea operativo.

- Revisar certificados TLS, claves internas y mecanismos de autenticación.

- Aislar segmentos OT críticos mediante políticas de segmentación estricta.

- Implementar monitoreo avanzado del tráfico OT para detectar anomalías.

- Realizar auditorías de firmware y verificación de integridad.

- Revisar proveedores, conectores y dependencias externas.

En caso de actividad sospechosa, degradación del servicio o pérdida de acceso, los procedimientos deben alinearse con las buenas prácticas descritas en prevención de ransomware y, si existe cifrado o bloqueo, con qué hacer si un ataque ransomware ha cifrado tus datos.

La gestión adecuada de estas vulnerabilidades requiere coordinación entre equipos IT, OT y responsables de continuidad operativa.

Conclusión: un nuevo recordatorio de la fragilidad en entornos industriales

Los avisos de Siemens de diciembre 2025 evidencian una vez más que la ciberseguridad industrial debe situarse en el centro de la estrategia empresarial.

Las vulnerabilidades de alto impacto pueden convertirse en vectores para extorsión, espionaje y sabotaje operativo.

La combinación de:

Sistemas críticos, conectividad creciente, falta de parches regulares y ataques cada vez más dirigidos conforman un escenario que requiere preparación continua, vigilancia y una respuesta sólida frente a incidentes.

HelpRansomware —empresa aprobada por INCIBE— recuerda que la resiliencia no depende únicamente de la tecnología, sino de procesos, cultura y capacidades de detección temprana.