En los últimos cinco años, el ransomware ha dejado de ser una amenaza exclusiva del mundo empresarial para convertirse en un arma geopolítica. Las instituciones públicas —ministerios, ayuntamientos, universidades, hospitales e incluso las fuerzas del orden— son hoy uno de los objetivos principales de los grupos criminales organizados. La razón es simple: atacar a un gobierno significa atacar la confianza de los ciudadanos.

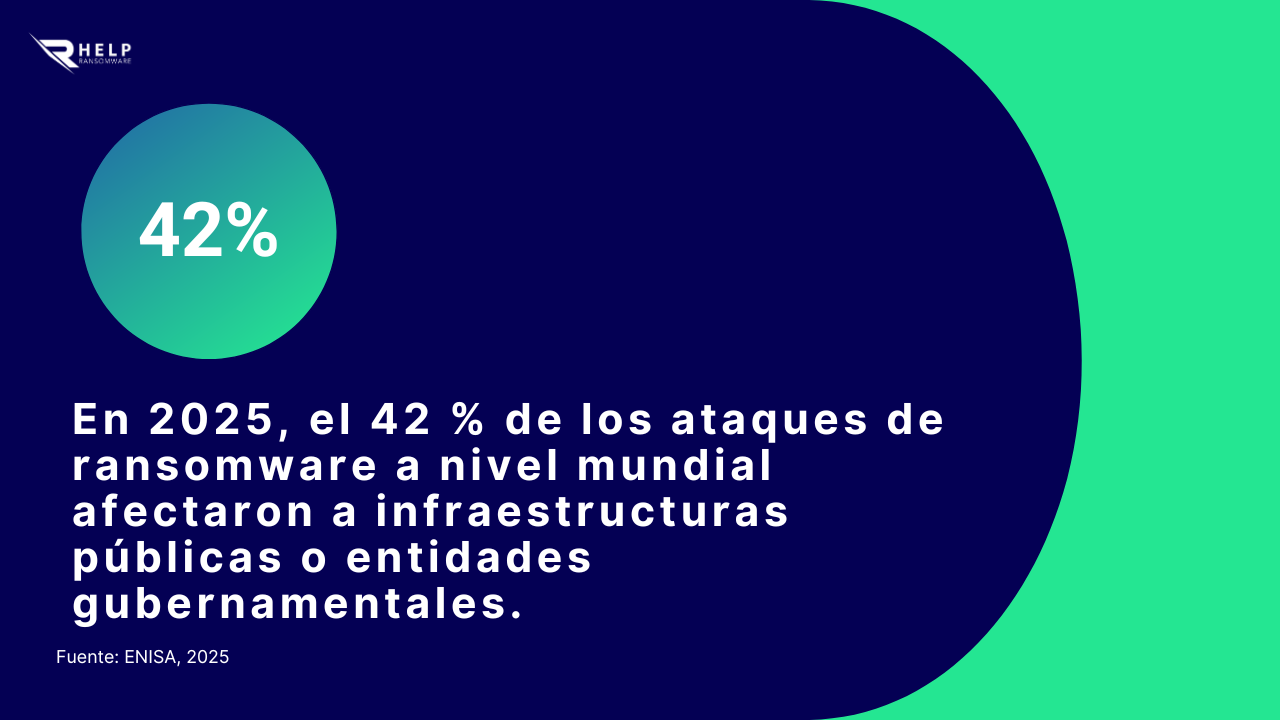

Según el Threat Landscape Report 2025 de ENISA, los ataques de ransomware contra organismos gubernamentales y administraciones públicas aumentaron un 63 % con respecto al año anterior. No se trata solo de robo de datos, sino de verdaderas acciones de desestabilización digital que paralizan sistemas fiscales, bloquean registros civiles, eliminan bases judiciales y detienen servicios de emergencia.

En Europa y América, varios incidentes recientes demuestran cómo un solo clic o una contraseña comprometida pueden desencadenar una crisis nacional. El ataque al Ministerio de Justicia de Francia en 2024 y el sufrido por el sistema sanitario de Costa Rica en 2023 obligaron a ambos gobiernos a declarar el estado de emergencia digital.

Qué es el ransomware gubernamental y por qué es tan peligroso

El ransomware es un tipo de software malicioso que bloquea el acceso a los datos o sistemas hasta que se paga un rescate. Sin embargo, cuando el objetivo es un gobierno, el impacto trasciende lo económico: los atacantes buscan interrumpir la continuidad administrativa, detener los servicios esenciales y, sobre todo, socavar la confianza institucional.

Los grupos criminales más activos

De acuerdo con la CISA, los grupos LockBit, BlackCat (ALPHV) y Play Ransomware están detrás de gran parte de las campañas más destructivas contra entidades públicas. Operan con estructuras corporativas, alianzas internacionales y un modelo de “doble extorsión”: primero roban los datos, luego los cifran y finalmente amenazan con publicarlos si no se paga. Así ejercen una doble presión —económica y reputacional— sobre sus víctimas.

Andrea Baggio, CEO de HelpRansomware, señala:

“Cuando un ransomware golpea a una institución pública, el daño va mucho más allá de la tecnología. Es un ataque directo a la confianza de los ciudadanos, a la estabilidad administrativa y a la credibilidad del Estado.”

Los gobiernos no son elegidos por ser débiles, sino por ser visibles. Un ataque a una infraestructura estatal genera atención mediática, alarma social y presión política inmediata.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

Cómo comienza un ataque de ransomware

Los ataques dirigidos a gobiernos rara vez son repentinos: se gestan durante semanas en silencio. Antes de la encriptación o la exigencia de rescate, los ciberdelincuentes ejecutan un proceso metódico de infiltración, explotando tanto las vulnerabilidades técnicas como las humanas.

La entrada silenciosa y el factor humano

Casi todos los ataques comienzan con un gesto cotidiano: un clic erróneo. Un correo electrónico cuidadosamente diseñado, que parece provenir de un proveedor o de otro organismo público, convence al destinatario de abrir un archivo o compartir sus credenciales. El National Cyber Security Centre (NCSC) confirma que el phishing sigue siendo el vector de acceso más común en las redes gubernamentales.

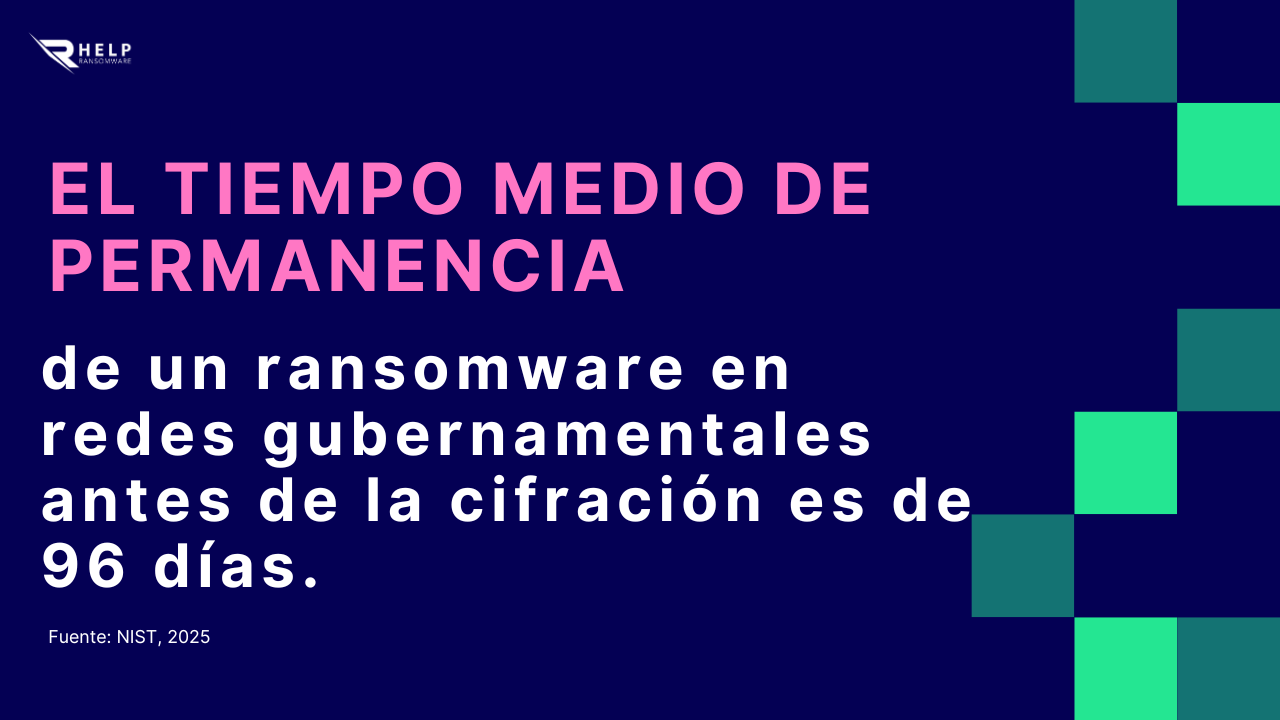

Tras la infección inicial, los atacantes exploran la red discretamente, escalan privilegios y buscan sistemas críticos. El malware puede permanecer inactivo durante semanas recopilando información. Este periodo, conocido como dwell time, permite maximizar el impacto del ataque y garantizar la parálisis total cuando finalmente se activa.

De la intrusión a la parálisis

Una vez que los criminales han preparado el terreno, el ransomware se ejecuta simultáneamente en múltiples sistemas, cifrando archivos y bloqueando servicios. En cuestión de minutos, departamentos completos quedan inoperativos.

Horas después, los atacantes envían la nota de rescate, acompañada de pruebas del robo de datos para reforzar la amenaza. Según el NIST, el tiempo medio de permanencia del malware en redes gubernamentales antes de la cifración es de 96 días, lo que demuestra la planificación detallada de estas operaciones.

Identificación y contención del ataque

Detectar un ataque en sus primeras fases puede marcar la diferencia entre un incidente controlado y una catástrofe nacional. El tráfico de red anómalo, los accesos no autorizados o la desactivación repentina de copias de seguridad son señales tempranas que no deben ignorarse.

Las instituciones públicas deben implementar sistemas de monitoreo continuo (SIEM) y soluciones de detección y respuesta en endpoints (EDR) capaces de identificar comportamientos sospechosos y alertar en tiempo real. Una vez confirmado el ataque, los sistemas comprometidos deben aislarse —sin apagarse— para conservar las evidencias forenses.

La respuesta inmediata

El Marco de Ciberseguridad del NIST destaca la importancia de protocolos bien definidos y de la coordinación entre los equipos técnicos y las agencias nacionales de seguridad. En esta fase crítica, la experiencia de HelpRansomware resulta esencial: su equipo proporciona procedimientos de contención inmediata, análisis de vectores de ataque y planificación de la recuperación segura.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

Activación del plan de respuesta y gestión de la crisis

Todo gobierno debe contar con un Plan de Respuesta a Incidentes claro, actualizado y probado mediante simulaciones. Dicho plan define responsabilidades, niveles de comunicación y prioridades estratégicas.

Juan Ricardo Palacio, CoFundador y CEO América de HelpRansomware, afirma:

“Ninguna institución puede resistir un ataque de ransomware sin un plan bien estructurado. La resiliencia digital se construye antes de la crisis, no durante ella.”

Una comunicación pública rápida y transparente también es fundamental. Ocultar un incidente puede generar desconfianza y dañar la reputación institucional. Cada vez más gobiernos adoptan políticas de divulgación controlada, informando a la ciudadanía y cooperando con las agencias de ciberseguridad para coordinar una respuesta conjunta.

Recuperación y análisis posterior al incidente

La recuperación no consiste solo en restaurar el acceso a los datos, sino en garantizar que los sistemas sean nuevamente seguros e íntegros. Las copias de seguridad son la base de la resiliencia, pero deben mantenerse desconectadas (air-gapped), verificarse con frecuencia y protegerse de sobrescrituras automáticas. Los ransomware modernos suelen eliminar o cifrar los backups para impedir la recuperación.

HelpRansomware apoya a gobiernos y organismos públicos en la recuperación de datos cifrados, utilizando metodologías de análisis forense y desencriptación controlada que permiten restablecer los servicios sin pagar rescates.

Una vez restauradas las operaciones, cada institución debe realizar una revisión posterior al incidente: reconstruir la cronología del ataque, identificar las vulnerabilidades explotadas y actualizar sus políticas de seguridad. El NCSC recomienda efectuar pruebas de penetración dos veces al año y programas de capacitación continua para el personal, considerado la primera línea de defensa frente al ransomware.

Conclusión: proteger la confianza pública

La ciberseguridad se ha convertido en un pilar esencial de la gobernanza moderna. Cuando un ransomware golpea a un gobierno, no se pone en riesgo solo un sistema informático: se compromete la continuidad de los servicios públicos y la confianza ciudadana.

HelpRansomware colabora con instituciones de todo el mundo en la prevención, respuesta y recuperación ante incidentes de ransomware. Su misión es clara: proteger la confianza pública a través de la seguridad digital y garantizar que ningún gobierno enfrente solo este desafío.

Preguntas frecuentes (F.A.Q.)

Porque gestionan infraestructuras críticas y datos sensibles. Un ataque a los servicios públicos provoca caos social y presión política inmediata.

La sanidad, la justicia y las administraciones locales, donde los sistemas obsoletos y la falta de recursos facilitan la infiltración.

No, pero la combinación de formación continua, supervisión proactiva y copias de seguridad aisladas puede reducir el riesgo al mínimo.

Proporciona asistencia técnica inmediata, recupera los datos cifrados y ayuda a las instituciones a construir estrategias duraderas de resiliencia.

Subestimar el factor humano, retrasar las actualizaciones de seguridad y depender de copias de seguridad no verificadas.

Sí. Los contratistas públicos suelen ser la puerta de entrada de los ataques y deben cumplir los mismos estándares de seguridad que las entidades gubernamentales.