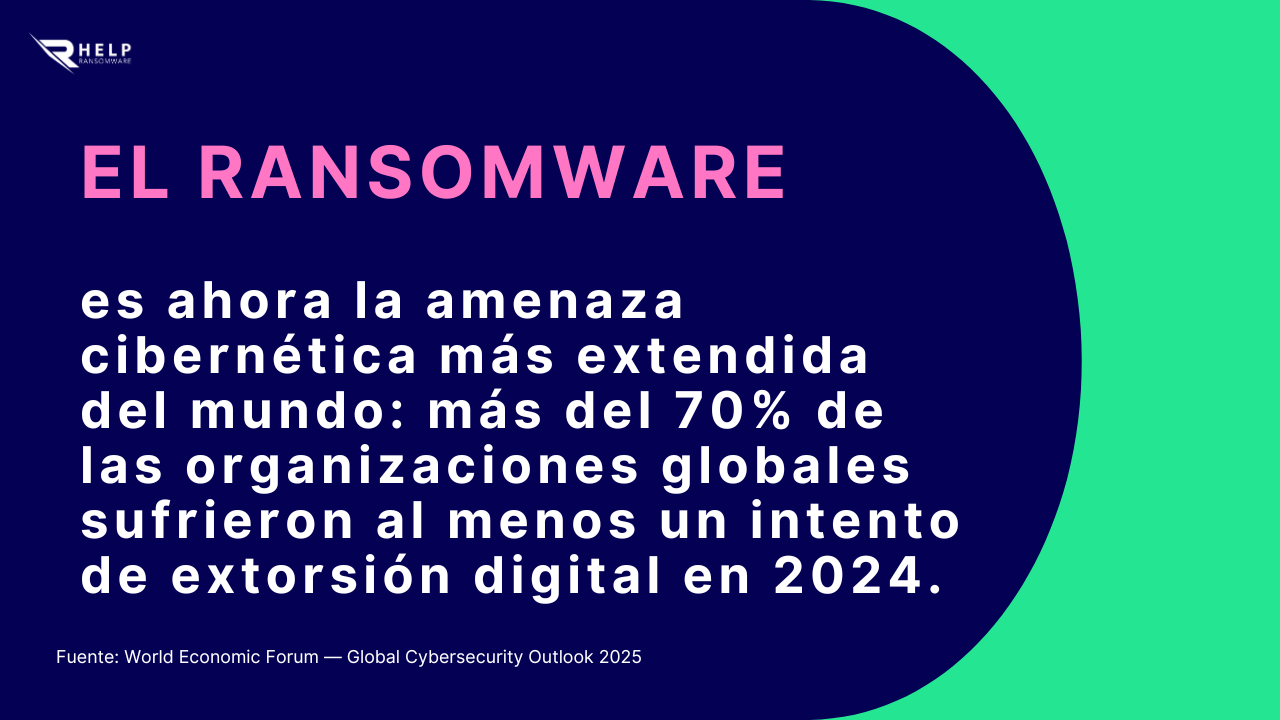

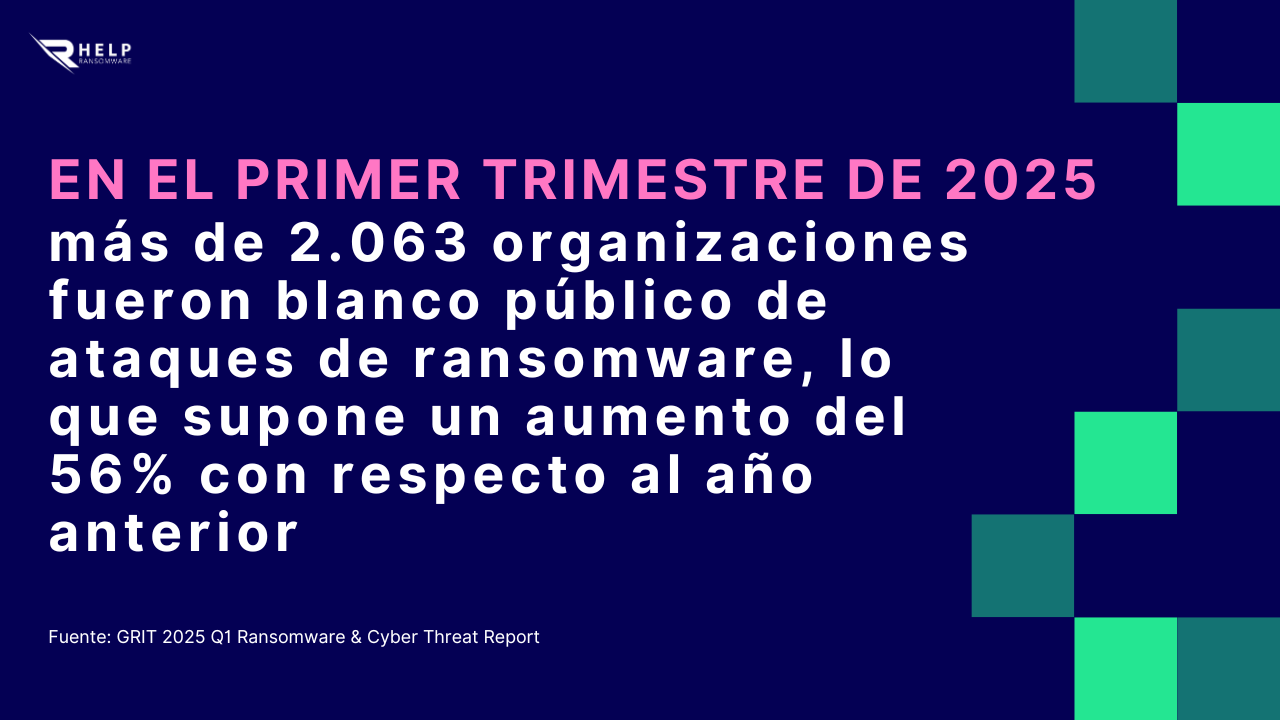

El ransomware ya no es una amenaza repentina: se ha convertido en un proceso delictivo industrializado, gestionado por grupos estructurados que actúan como empresas reales.

En 2025, los ataques de ransomware ya no se originan a partir de un simple archivo adjunto infectado, sino de una compleja cadena de acciones coordinadas: robo de identidad, vulneración de proveedores, manipulación psicológica de empleados y ataques automatizados impulsados por inteligencia artificial.

Estos grupos —LockBit, BlackCat/ALPHV, Cl0p, Akira y muchos otros— operan como redes globales con roles diferenciados: desarrolladores de malware, intermediarios de acceso y grupos afiliados que alquilan infraestructura.

Este modelo descentralizado acelera los ataques y reduce la visibilidad de las operaciones, mientras que la etapa final del proceso (la extorsión) es solo la punta del iceberg.

Según el Informe Global sobre Ransomware 2025 de Black Kite, más del 70% de los ataques de ransomware modernos comienzan con un punto de entrada vinculado a identidades digitales o servicios en la nube.

Ya no se requiere malware «pesado»: una credencial comprometida, un token OAuth o una cuenta de terceros es suficiente para otorgar acceso a infraestructuras completas.

¿La consecuencia? Los hackers ya no buscan simplemente colapsar sus sistemas, sino comprometer la confianza misma en la que se basa su empresa: clientes, datos, reputación y continuidad del negocio.

En otras palabras, el ransomware ahora es una amenaza para el negocio, no solo para el sistema informático.

En este escenario, las empresas deben actualizar sus defensas: el antivirus o las copias de seguridad no son suficientes. La visibilidad, la resiliencia y una respuesta coordinada son esenciales.

Veamos entonces las 5 tácticas reales, documentadas y encubiertas que los hackers están utilizando en 2025 para atacar a las empresas más sofisticadas, y cómo puedes neutralizarlas antes de que sea demasiado tarde.

Extorsión basada en la exfiltración: “sin/antes del cifrado”

Tradicionalmente, el ransomware tenía como objetivo cifrar sistemas y exigir un rescate. Hoy en día, sin embargo, el método más común consiste en robar datos, amenazar con publicarlos y, en ocasiones, cifrarlos. Este método es más rápido, discreto y aprovecha la imagen y reputación de su empresa.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

Por qué funciona

La lógica detrás de la extorsión basada en la exfiltración es simple y brutal: robar y amenazar con publicar información sensible da a los atacantes una palanca inmediata sobre la reputación de la empresa, a menudo mucho más eficaz (y rápida) que la encriptación total de los sistemas.

Los actores criminales han entendido que no es necesario paralizar una infraestructura para lograr su objetivo: basta apropiarse de datos valiosos (contratos, correos ejecutivos, registros de clientes) y utilizarlos como herramienta de presión pública o como mercancía para vender en la dark web.

Esta táctica también es efectiva porque reduce drásticamente el “ruido” operativo: una exfiltración bien planificada puede llevarse a cabo de forma sigilosa, mientras que una encriptación masiva suele generar alertas inmediatas y respuestas rápidas del SOC.

En consecuencia, el denominado dwell time —el intervalo entre la compromisión inicial y la acción de extorsión— se ha acortado notablemente; en algunos casos documentados, los atacantes han pasado de la compromisión a la demanda de extorsión en cuestión de horas, no días o semanas.

Este ritmo comprimido deja menos margen para la detección y los procesos tradicionales de contención.

Por último, la variedad de canales de exfiltración (nube, repositorios externos, servicios de transferencia de archivos, cuentas de terceros) y la proliferación de sitios públicos de filtraciones convierten la extorsión de datos en una opción rápida y repetible para los grupos criminales: ya no hace falta un “golpe” espectacular, sino una estrategia sistemática de recopilación y explotación aplicada a múltiples víctimas.

Contramedidas prácticas

- Supervisar y bloquear la actividad de exfiltración: grandes cargas a nubes externas, puntos finales que comienzan a transferir grandes cantidades de datos inusuales.

- Segmentación de datos sensibles: acceso limitado, registros separados, “confianza cero” para repositorios críticos.

- Copias de seguridad verificadas y aisladas: cuentan con copias aisladas de la red, probadas periódicamente, con control de versiones y verificación de integridad.

- Plan de respuesta ante incidentes que incluya el riesgo de “publicación de datos” (no solo “recuperación del sistema”).

Automatización e IA al servicio del atacante: Spear-phishing 2.0 e ingeniería social avanzada

Los atacantes están evolucionando rápidamente.

Ya no se limitan a enviar correos electrónicos masivos genéricos: gracias a la inteligencia artificial (IA), los modelos generativos, el audio y video deepfake y las herramientas de automatización, las campañas de phishing e ingeniería social se están volviendo más dirigidas, creíbles y difíciles de detectar

El informe ENISA-2025 indica que las campañas de phishing asistidas por IA representan más del 80% de las actividades de ingeniería social observadas.

Según datos del Grupo de Trabajo Anti-Phishing (APWG), en el primer trimestre de 2025 el número de ataques de phishing registrados superó el millón de casos, lo que confirma un fuerte crecimiento en el número y la sofisticación de las herramientas.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

Identidades digitales y robo de credenciales: el nuevo perímetro de ataque

La identidad como arma

Actualmente, los atacantes buscan suplantar la identidad de usuarios legítimos. Roban cookies de sesión, tokens OAuth y claves API para obtener acceso transparente y sin ser detectados. Como indica el Modelo de Madurez de Confianza Cero del NIST, la gestión de identidades es ahora la primera línea de defensa.

Prevención eficaz

Reducir los privilegios según el principio de mínimo privilegio, supervisar los tokens y las sesiones, implementar una autenticación multifactor (MFA) robusta y deshabilitar las credenciales estáticas son pasos esenciales. El acceso privilegiado debe ser temporal ( justo a tiempo ) y estar sujeto a seguimiento. Las directrices de CISA recomiendan auditorías periódicas de las identidades externas y los proveedores.

Cadena de suministro y terceros: el ataque indirecto

Un riesgo subestimado

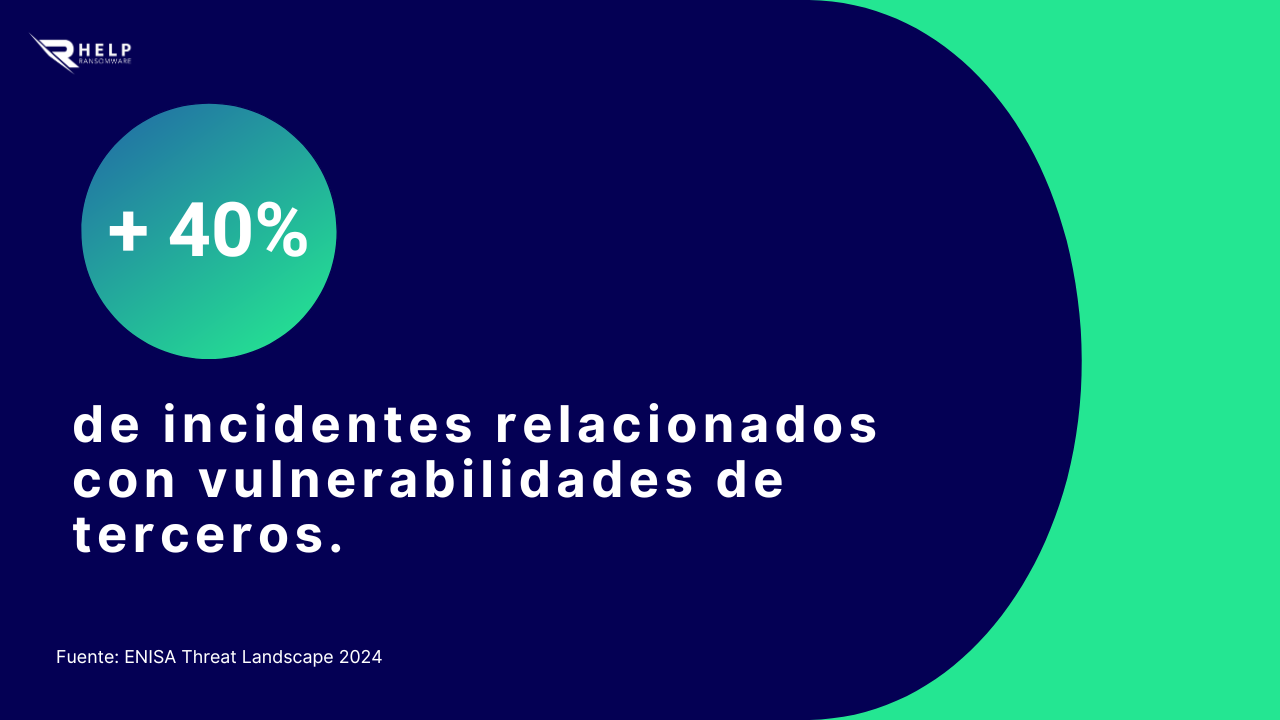

La mayoría de las empresas trabajan con una red de proveedores digitales: sistemas de gestión, plataformas en la nube y servicios de TI. Un solo socio que haya comprometido sus servicios puede convertirse en el punto de entrada de toda la cadena.

Estrategias de defensa

Aplicar el modelo de Confianza Cero, con autenticación continua y segmentación de red, es ahora esencial.

Cada proveedor debe cumplir con los SLA de seguridad, la gestión de parches y la autenticación multifactor (MFA). Tal como recomienda Europol IOCTA 2024, deben integrarse pruebas de intrusión simuladas ( equipos rojos en la cadena de suministro ) para evaluar la eficacia de las defensas compartidas.

Herramientas legítimas y ladrones de información: la táctica de “vivir de la tierra”

Una amenaza invisible

Los hackers modernos utilizan herramientas legítimas ya presentes en los sistemas (PowerShell, RDP, WMI) para operar sin ser detectados.

A esto se suman los programas de robo de información, capaces de robar contraseñas y cookies para iniciar sesión con identidades auténticas.

ENISA clasifica este tipo de ataque como uno de los más difíciles de detectar, ya que las acciones parecen completamente legítimas.

Defensa y respuesta

La implementación de soluciones EDR con análisis de comportamiento, la limitación del uso de herramientas administrativas en los clientes y la segregación del acceso crítico son medidas clave.

El Instituto de Innovación de Sistemas Electrónicos (SEI) de Carnegie Mellon destaca que la capacidad de reconocer desviaciones de comportamiento es ahora más útil que la simple detección de firmas de malware.

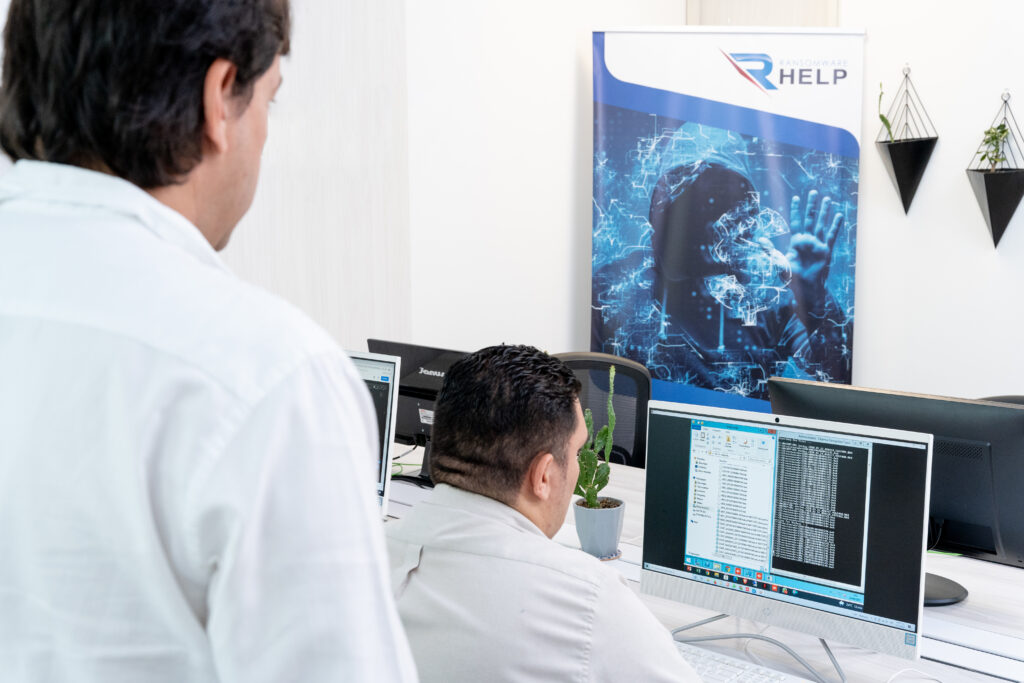

Cómo HelpRansomware ayuda a las empresas a combatir estas amenazas

Para abordar estas cinco tácticas se requiere una estrategia multinivel: tecnología, procesos y capacitación. Aquí es donde entran en juego los servicios HelpRansomware marca la diferencia.

Ayudamos a las empresas a construir una seguridad operativa integral que va más allá de la simple prevención.

Desde la protección contra el ransomware con consultoría especializada hasta la formación en ciberseguridad con simulaciones avanzadas de phishing, cada intervención está diseñada para minimizar el factor humano como punto de entrada.

HelpRansomware también ayuda con la gestión de copias de seguridad y la recuperación de datos después de un ataque, garantizando la continuidad del negocio, y proporciona servicios de monitorización 24/7 y respuesta a incidentes gracias a sus expertos y analistas del SOC.

Cada intervención es personalizada, con el objetivo de prevenir, contener y neutralizar los ataques antes de que causen daños irreversibles.

Conclusión

El ransomware de 2025 ya no se mide en gigabytes cifrados, sino en la confianza perdida Los ataques son inteligentes, rápidos e invisibles.

La defensa moderna no es solo tecnológica: es cultural, estratégica y requiere socios de confianza.

Con soluciones integradas de prevención, monitoreo y respuesta —y una cultura corporativa centrada en la seguridad— cualquier empresa puede convertir la amenaza del ransomware en una oportunidad para fortalecer su resiliencia digital

Preguntas frecuentes (F.A.Q.)

No. Sin embargo, se puede reducir drásticamente mediante formación continua, autenticación multifactor (MFA) y procedimientos de verificación. Los programas estructurados reducen el riesgo hasta en un 80 % en seis meses.

LockBit, BlackCat/ALPHV y Akira siguen estando entre los más agresivos, pero están surgiendo nuevos grupos especializados en la extorsión sin cifrar. (Fuentes: Europol IOCTA 2024 | ENISA TL 2024)

No. El antivirus es solo una capa de defensa. Necesitas EDR, autenticación robusta, copias de seguridad verificadas y planes de respuesta probados.