Durante los últimos años, el ransomware ha dejado de ser un evento puntual y visible para convertirse en una operación silenciosa, prolongada y altamente estructurada, con múltiples tipos de ransomware que actúan de forma distinta según el sector, el tamaño de la organización y el objetivo del ataque. Lejos de los escenarios en los que una empresa amanecía con sus sistemas cifrados de un día para otro, los ataques actuales se desarrollan a lo largo del tiempo, avanzando de forma progresiva dentro de la red sin generar alertas evidentes hasta que el daño ya es crítico.

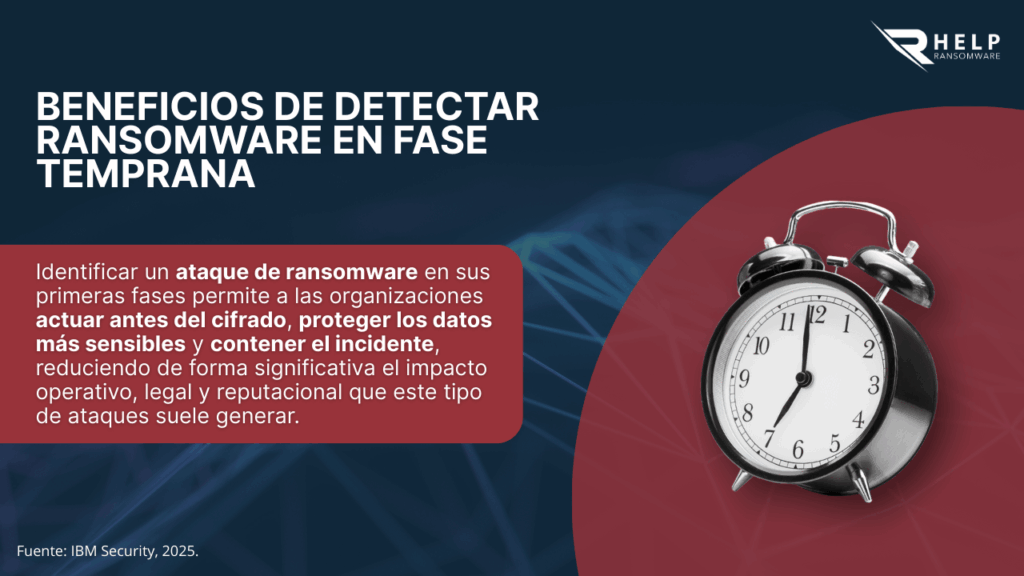

Comprender cómo identificar un ataque de ransomware antes de que se ejecute el cifrado se ha convertido en una capacidad estratégica para la continuidad del negocio. No se trata únicamente de disponer de herramientas técnicas, sino de entender el comportamiento del atacante, interpretar señales tempranas y actuar cuando aún existe margen de maniobra. En este contexto, la detección precoz marca la diferencia entre una interrupción controlable y una crisis operativa, legal y reputacional de gran alcance.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.

Muchas organizaciones siguen asociando el ransomware con síntomas visibles como archivos inaccesibles o pantallas de bloqueo. Sin embargo, cuando estos indicadores aparecen, el ataque ya ha alcanzado su fase final. El verdadero reto consiste en reconocer las señales que se manifiestan mucho antes, cuando el atacante ya está dentro, pero aún no ha ejecutado el golpe definitivo.

Por qué la mayoría de los ataques de ransomware no empiezan con el cifrado

Uno de los errores más frecuentes en la gestión del riesgo cibernético es asumir que el ransomware comienza cuando los sistemas dejan de funcionar. En realidad, ese momento representa el final de una cadena de intrusión prolongada, que suele haberse iniciado semanas o incluso meses antes. El cifrado es solo la última fase de un proceso mucho más amplio, diseñado para maximizar el impacto y reducir la capacidad de reacción de la víctima.

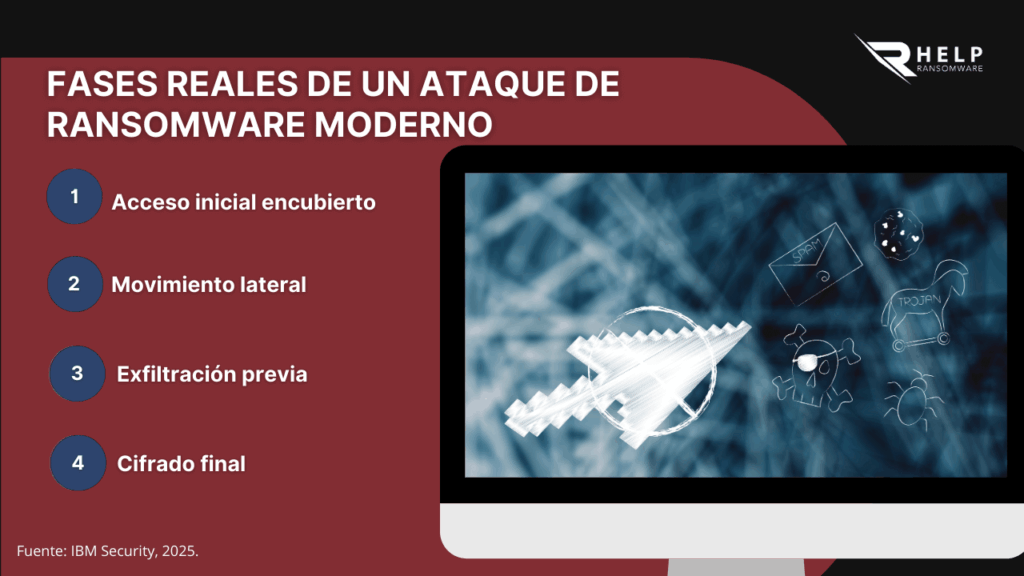

Los ataques modernos siguen una secuencia bien definida: acceso inicial mediante phishing, credenciales robadas o explotación de vulnerabilidades; movimiento lateral para expandir el control dentro de la red; escalada de privilegios; exfiltración de datos sensibles; preparación del entorno y, finalmente, ejecución del ransomware. Cada una de estas fases deja huellas técnicas y operativas que, aunque no interrumpen de inmediato el negocio, indican claramente una intrusión activa, tal y como describe la Computer Security Incident Handling Guide publicada en 2025 por el NIST, donde se define el ransomware como el resultado final de incidentes que evolucionan a lo largo del tiempo y no como un evento repentino.

Señales tempranas de que un ransomware ya está dentro de tu red

Identificar un ataque de ransomware en sus primeras fases exige un cambio de enfoque. En lugar de buscar eventos evidentes, es necesario observar comportamientos anómalos y desviaciones persistentes respecto a la normalidad operativa. Analizadas de forma aislada, estas señales pueden parecer irrelevantes, pero cuando se correlacionan revelan una intrusión en curso.

Uno de los primeros indicios suele ser el incremento de intentos de autenticación fallidos, especialmente fuera del horario laboral o desde ubicaciones geográficas inusuales. Este patrón suele estar asociado a ataques de fuerza bruta o al uso de credenciales comprometidas. Cuando estos accesos derivan en inicios de sesión exitosos desde dispositivos no habituales, el nivel de riesgo se incrementa de forma significativa.

También es frecuente detectar uso indebido de credenciales legítimas. Los atacantes prefieren moverse dentro de la red utilizando cuentas reales para evitar alertas automáticas. Accesos administrativos desde cuentas estándar, cambios injustificados en permisos o ejecuciones de tareas que no corresponden al rol del usuario son señales claras de compromiso interno.

Especialistas en Eliminación de Ransomware

Nuestros profesionales certificados cuentan con más de 25 años de experiencia en la eliminación de ransomware, recuperación de datos y seguridad informática.

En este punto, contar con servicios especializados en monitorización avanzada y análisis de comportamiento resulta determinante para diferenciar una anomalía puntual de una amenaza real.

La actividad anómala como primer indicador de compromiso

Cuando un ransomware se infiltra en una red, su presencia rara vez es inmediata y ruidosa. Por el contrario, suele manifestarse a través de alteraciones progresivas en el comportamiento normal de sistemas y usuarios. Procesos desconocidos ejecutándose con privilegios elevados, tareas programadas sin justificación operativa o accesos simultáneos desde distintas ubicaciones geográficas son señales claras de que el entorno ha sido comprometido.

Estos comportamientos adquieren especial relevancia cuando afectan a sistemas periféricos o servidores secundarios, que a menudo no reciben la misma atención que los activos críticos. Sin embargo, es precisamente en estos entornos donde los atacantes suelen establecer persistencia y preparar el movimiento lateral hacia sistemas más sensibles, tal y como advierte el National Cyber Security Centre (NCSC) del Reino Unido en su guía actualizada en 2025 sobre detección de actividad maliciosa previa a ataques de ransomware, donde se subraya que el comportamiento anómalo sostenido es uno de los primeros indicadores de compromiso.

Exfiltración de datos: la señal más ignorada del ransomware moderno

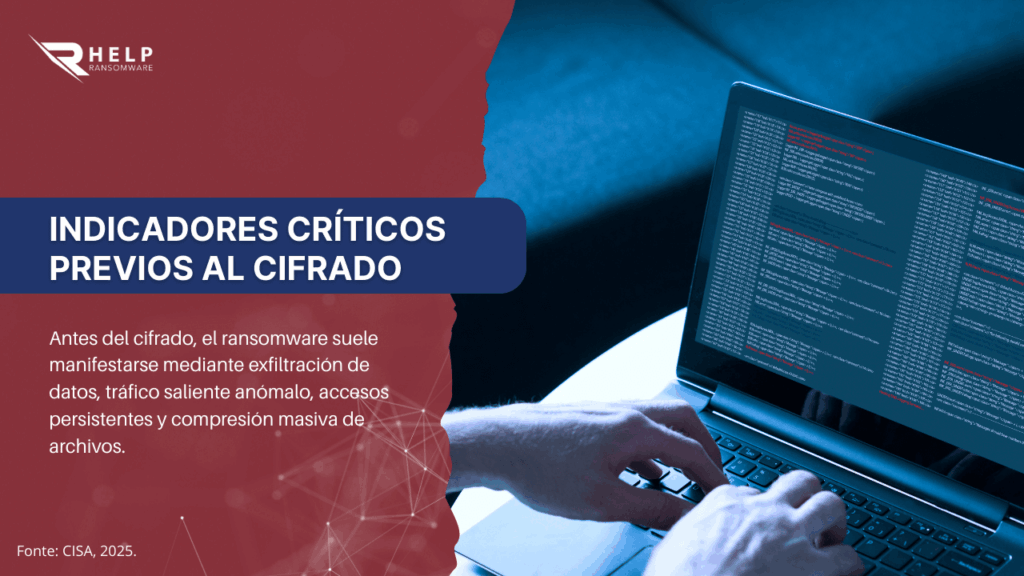

Uno de los cambios más relevantes en la evolución del ransomware es la consolidación de la doble extorsión. Antes de cifrar los sistemas, los atacantes roban información sensible con el objetivo de presionar a la víctima incluso si dispone de copias de seguridad funcionales. Esta fase suele pasar desapercibida porque no interrumpe directamente la operativa del negocio.

Los indicadores de exfiltración incluyen incrementos anómalos de tráfico saliente, compresión masiva de archivos en servidores internos y conexiones cifradas persistentes hacia destinos externos no reconocidos. Cuando estas señales aparecen, el ataque ya ha avanzado de forma significativa y el impacto potencial se multiplica.

Cuando el impacto ya no es solo técnico

La exfiltración de datos transforma un incidente técnico en una crisis de negocio. La pérdida de información confidencial afecta a la confianza de clientes, proveedores y stakeholders, y expone a la organización a sanciones regulatorias y litigios. Por este motivo, el impacto de ransomware en empresas se extiende mucho más allá de la recuperación operativa.

Puedes profundizar en este escenario en el análisis sobre impacto de ransomware en empresas, donde se detallan las consecuencias reales de los ataques modernos.

Cambios silenciosos en sistemas y copias de seguridad

Otra señal especialmente peligrosa es la manipulación deliberada de los sistemas de respaldo. Antes de ejecutar el cifrado, muchos atacantes buscan asegurarse de que la víctima no pueda restaurar su infraestructura con facilidad. Esto incluye la eliminación de backups, la modificación de políticas de retención o la desactivación de servicios de recuperación.

La guía #StopRansomware publicada por CISA en 2025 subraya que la protección, segmentación y monitorización continua de las copias de seguridad es uno de los factores más determinantes para reducir el impacto final de un ataque.

Por qué detectar a tiempo cambia completamente el escenario

Detectar un ataque de ransomware antes del cifrado permite aislar sistemas comprometidos, revocar accesos y activar planes de respuesta cuando todavía es posible contener el daño. En este punto, la detección de ransomware deja de ser una función técnica para convertirse en un elemento estratégico de continuidad empresarial, capaz de preservar la operativa y la confianza del entorno.

Conclusión

El ransomware no aparece de la nada. Siempre deja señales antes de ejecutar el cifrado. El verdadero riesgo no es que estas señales no existan, sino que no se sepan interpretar a tiempo.Aprender cómo identificar un ataque de ransomware implica asumir que la seguridad empieza mucho antes de que los sistemas fallen. Las organizaciones que entienden esta realidad dejan de reaccionar tarde y comienzan a anticiparse, reduciendo de forma significativa el impacto de una de las amenazas más críticas del entorno digital actual.

Preguntas frecuentes (FAQ)

Las primeras señales suelen ser sutiles e incluyen accesos inusuales, uso anómalo de credenciales legítimas, cambios no autorizados en configuraciones y patrones de tráfico de red fuera de lo habitual, incluso cuando la operativa parece normal.

Sí. La mayoría de los ataques modernos presentan indicadores claros antes del cifrado. El reto principal es contar con la visibilidad y el análisis necesarios para interpretar esas señales a tiempo.

Normalmente los sistemas periféricos, servidores secundarios y registros de autenticación. No siempre son los sistemas críticos los primeros en verse afectados.

La exfiltración permite aplicar técnicas de doble extorsión, aumentando la presión incluso si la empresa puede restaurar sus sistemas desde copias de seguridad.

No siempre. Muchos ataques incluyen la eliminación o sabotaje de backups antes del cifrado, por lo que deben estar aisladas y monitorizadas.

Puede variar desde días hasta varios meses, especialmente en organizaciones grandes donde los atacantes buscan maximizar el impacto.

Es clave. Muchos ataques comienzan con ingeniería social o abuso de credenciales, y empleados formados pueden detectar señales tempranas antes de que el ataque avance.

Sí. Con controles básicos, monitorización adecuada y procesos claros, las pymes pueden identificar patrones de intrusión relevantes.

No siempre lo elimina por completo, pero reduce de forma drástica el impacto operativo, legal y reputacional.

Esperar señales evidentes como el cifrado de archivos. Cuando eso ocurre, el ataque ya ha tenido éxito.

Ayuda Inmediata contra Ransomware

No permitas que el ransomware paralice tu negocio. Nuestros expertos están listos para recuperar tus datos y proteger tus sistemas.