La actualidad en ciberseguridad vuelve a confirmar una realidad ya conocida por los equipos técnicos: las tecnologías más utilizadas y confiables suelen convertirse en los objetivos más atractivos para los atacantes. En los últimos días se han publicado varias alertas críticas que afectan tanto a frameworks de desarrollo modernos como a servicios monitorizados a nivel institucional europeo.

React Server Components es una tecnología de React diseñada para que parte del funcionamiento de una aplicación web se ejecute directamente en el servidor, mejorando el rendimiento y la experiencia del usuario.

Se utiliza de forma habitual en plataformas digitales, aplicaciones corporativas, servicios online y entornos cloud, donde la eficiencia y la escalabilidad son clave. Al operar en el lado servidor y estar conectada a datos, sesiones e integraciones internas, cualquier vulnerabilidad en este componente puede ampliar significativamente la superficie de ataque.

De forma complementaria, el Security Advisory 2025-041 del CERT de la Unión Europea actúa como una alerta institucional dirigida a organizaciones públicas y privadas, advirtiendo sobre riesgos que afectan a servicios y dependencias críticas ampliamente utilizadas, y subrayando la importancia de revisar configuraciones, actualizaciones y controles de seguridad antes de que estas debilidades puedan ser explotadas.

Estos avisos encajan con un patrón recurrente: la explotación de componentes comunes como punto de entrada inicial hacia campañas más complejas, incluidas las actuales ataques de ransomware que están definiendo el panorama de amenazas en 2025.

Vulnerabilidades críticas en React Server Components: cuando el backend se convierte en el principal vector de riesgo

React publicó un primer aviso oficial sobre un fallo que afecta directamente a la ejecución de lógica en el servidor, lo que implicaría un impacto potencial sobre datos sensibles, sesiones activas e integraciones internas.

Pocos días después, el propio equipo de React amplió la alerta con un segundo comunicado, Denial of Service and source code exposure in React Server Components, en el que se detallan riesgos adicionales como denegación de servicio y exposición de código fuente en determinadas configuraciones vulnerables.

Este encadenamiento de avisos refuerza una conclusión clara: los problemas en componentes server-side no deben considerarse fallos aislados, sino indicadores de una superficie de ataque más amplia.

Desde la experiencia de HelpRansomware, este tipo de vulnerabilidades encaja con las fases iniciales descritas en las tácticas de hackers de ransomware, donde el acceso silencioso y la persistencia preceden al impacto final.

Además, cuando estas aplicaciones dependen de infraestructuras compartidas o servicios cloud, el impacto puede amplificarse rápidamente, como se ha observado en incidentes recientes como el incidente global de AWS.

Advisory del CERT-EU 2025-041: de la vulnerabilidad técnica al riesgo sistémico europeo

Cuando un CERT supranacional emite una alerta de este nivel, suele ser porque las condiciones para la explotación ya existen o pueden materializarse con rapidez. La digitalización avanza más rápido que los ciclos de hardening, estos advisories se convierten en un indicador temprano de incidentes a gran escala.

Por qué estos avisos son especialmente críticos en el contexto europeo

Existe un incremento sostenido del ransomware en la Unión Europea, con campañas cada vez más dirigidas a servicios esenciales, organismos públicos y empresas estratégicas. En este contexto, los avisos del CERT-EU suelen anticipar:

- Explotación automatizada de vulnerabilidades reutilizables

- Impacto transversal en distintos países y sectores

- Riesgo regulatorio y reputacional

- Interrupciones operativas significativas

Del fallo técnico al ransomware: cómo se construye una cadena de ataque moderna

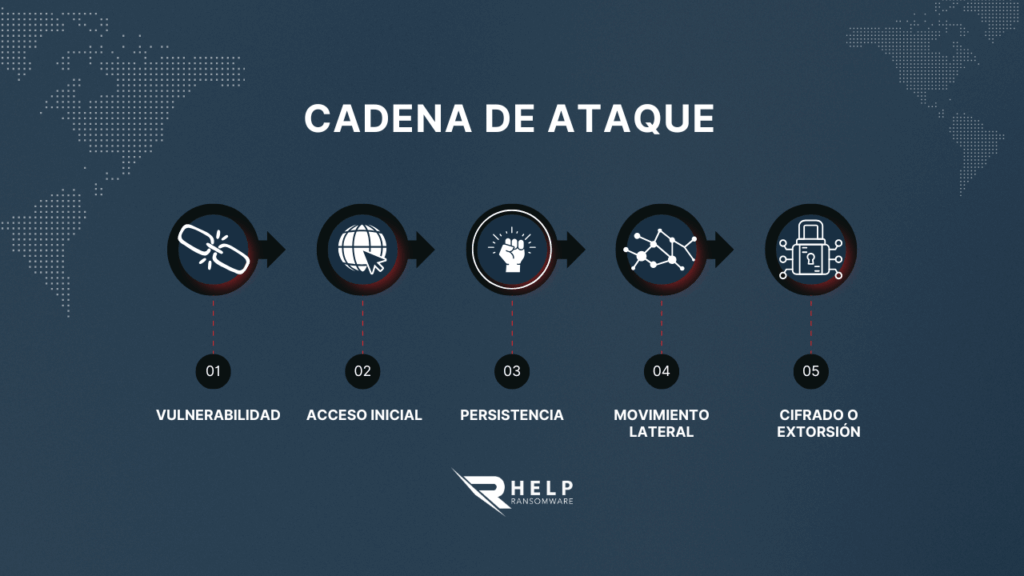

En la mayoría de incidentes analizados por HelpRansomware, las vulnerabilidades técnicas no representan el objetivo final, sino el primer eslabón de una cadena de ataque progresiva. A partir de un acceso inicial, los atacantes buscan persistencia, escalado de privilegios y movimiento lateral antes de ejecutar el impacto final.

Este patrón se ha observado en campañas atribuidas a actores como Qilin y otros grupos que operan dentro de una crisis global del ransomware. La explotación de frameworks y servicios críticos permite preparar el entorno antes de activar el cifrado o la extorsión múltiple.

Impacto global y sectores especialmente expuestos

El impacto de estas vulnerabilidades no se limita a un tipo concreto de organización. Cuando una tecnología ampliamente utilizada presenta fallos de seguridad, los atacantes la aprovechan como punto de entrada repetible, combinándola con errores humanos, configuraciones incorrectas o falta de revisión de accesos.

Este patrón refuerza lo analizado en ransomware 2025: el factor humano, donde la mayoría de incidentes no comienzan con técnicas sofisticadas, sino con decisiones cotidianas que pasan desapercibidas hasta que el daño ya está hecho.

En paralelo, los sistemas industriales continúan ocupando un lugar prioritario para los grupos de ransomware, especialmente cuando existe conexión entre sistemas operativos y tecnológicos. La dificultad para aplicar parches inmediatos y la necesidad de mantener la operación hacen que casos como los analizados en seguridad industrial Siemens reflejen por qué este tipo de infraestructuras requiere un enfoque de seguridad preventivo y constante.

Medidas urgentes: reducir la exposición antes de que sea demasiado tarde

Ante este escenario, la mitigación debe ser inmediata y estratégica. No basta con corregir un fallo puntual: es necesario revisar la superficie de ataque completa.

Acciones prioritarias:

- Verificar el uso de React Server Components y aplicar las correcciones oficiales publicadas por React.

- Auditar dependencias, configuraciones y servicios expuestos.

- Monitorizar accesos anómalos y actividad sospechosa.

- Revisar planes de respuesta y copias de seguridad.

- Extremar precauciones en periodos de alto riesgo como Black Friday.

Conclusión

Las alertas publicadas esta semana refuerzan una conclusión clara: las vulnerabilidades críticas en tecnologías ampliamente adoptadas siguen siendo la puerta de entrada más frecuente para ataques avanzados. En un entorno de alta dependencia tecnológica, la seguridad debe abordarse de forma preventiva, transversal y continua.

HelpRansomware, empresa aprobada por INCIBE, recuerda que la anticipación, la visibilidad y la detección temprana siguen siendo la defensa más eficaz frente al ransomware moderno.